- 首页 > 人文看点 > >

“内部威胁防护体系”:破解数据安全“痛点”( 三 )

推荐阅读

-

穿搭|三伏天太热,紧身裤再美也别穿,瞧这半身裙+雪纺衫,又美又仙

-

-

「黑客攻击手段」CSRF攻击,你越好奇,离你的账户越近

-

生计问题@合村并镇后,农村土地要不要重新分配?养老和生计问题

-

小北文案馆|表面幼稚单纯,实则城府极深,心理学:有这些特点的人

-

-

烹饪|这5种食物虽然看着不油腻,但是最容易长肉了,热量比较高

-

「洪泰智造工场」智造头条|英特尔做大自动驾驶业务:斥10亿美元收购全球驾驶导航公司Moovit;金山云据悉最快于周一启动美国IPO

-

斯科拉里■遗憾!恒大功勋拒绝重返国家队,他本是里皮最佳接班人

-

东方网|北横通道再进一步!杨浦段今天全面进入主体围护结构施工阶段

-

罗克|世锦赛冠军剑指东京奥运会金牌,塞尔维亚女排黄金一代吹响集结号

-

真女神转生3:高清复刻版|东京已死我却新生 《真女神转生3HD》公布游戏画面

-

糊涂的小宇|秋季赛还未打响,QG又陷入“演员”事件?

-

-

微软|世界最薄5G双屏手机!微软发布折叠屏Surface Duo 2

-

和讯名家老干妈腾讯纠纷真相大白 支付宝:希望天下无假章

-

新华国际头条|美国对留学生签证“一刀切”并没变!韩国学生:荒唐到无话可说

-

中年TikTok将整改!美国白宫发话,将作为美国公司运营

-

-

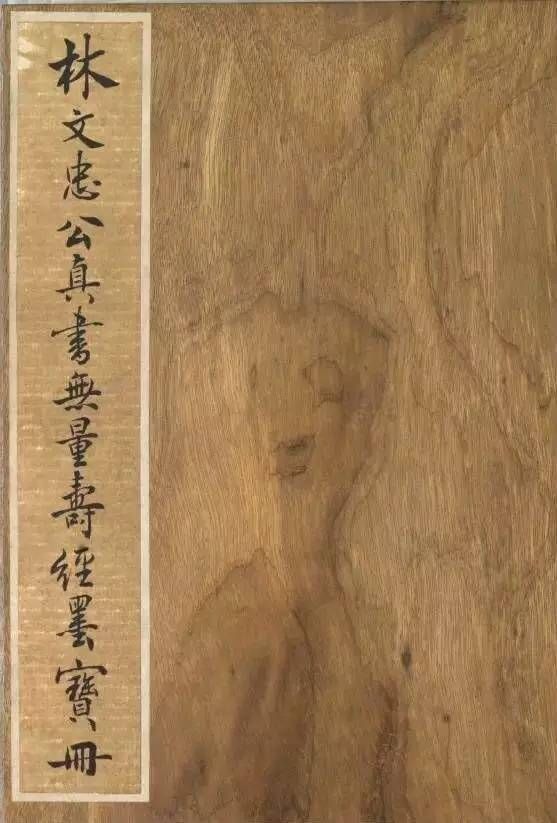

饱满|林则徐小楷《佛说无量寿经》:骨力劲健,姿态饱满