『安全区』SWIFT 隔离环境的安全评估解决方案( 二 )

直接访问安全区内的服务

这种直接访问可以通过引入短暂的防火墙规则来实现 , 这些规则允许白名单里的"测试人员"使用的设备限制或不受限制地访问安全区环境中的某些系统 , 例如网络应用程序接口和服务器 。这种白名单只适用于测试人员的静态IP和MAC地址 , 因此便于从他们自己的笔记本电脑进行测试和分析 。一旦评估结束 , 这些防火墙规则随后可以被删除 , 以减轻在评估时间框架内引入的风险 。

访问连接到安全区的专用"测试"系统

这可以通过创建一个带有工具的专用工作站来实现 , 测试人员可以通过特权访问管理(PrivilegedAccessManagement , PAM)解决方案进行访问 。工作站可以存在于安全区域中 , 也可以存在于组织的服务器环境中 , 具有对安全区的特定白名单访问权限 。作为一项安全防范措施 , 这个系统可以在需要的时候"打开"——或者在虚拟化的情况下创建——从而降低与它在环境中日常存在相关的任何风险 。

不需要向安全区的生产实例授予访问权限 。相反 , 它可以(理想情况下是这样的)复制生产环境的预生产实例 。这将促进执行全面测试的自由 , 而不会有任何评估干扰实时通信流量或将生产环境暴露于不必要风险的风险之中 。

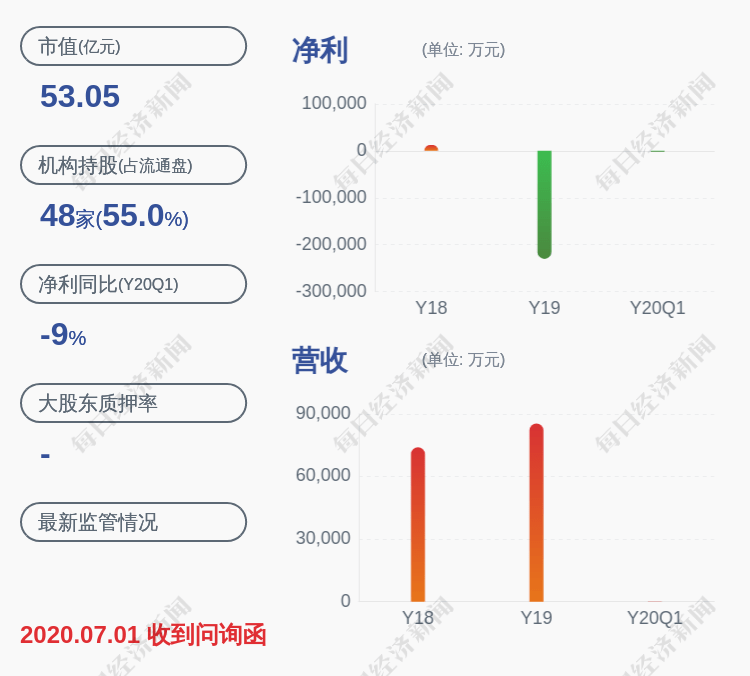

下图说明了上述高级解决方案如何适用于现有的SWIFT安全区架构:

文章图片

文章图片

图1.通过直接访问或通过测试系统在SWIFT安全区内实现的测试人员评估

结论

在设计SWIFT安全区时 , 需要考虑测试人员的访问需求 , 或者将其作为现有安全区时的优先级扩展 。环球银行金融电信协会的客户可能会发现 , 他们无法根据审计要求进行可靠的安全测试 , 无法准确评估风险 , 甚至无法充分了解其最关键系统的安全状况 。

在安全评估的范围内 , 有多种解决方案可以促进对组件的访问 。然而 , 这最终将取决于组织的体系结构设计和风险偏好 。一旦解决方案得到实施 , 重要的是要对其进行仔细审查 , 从安全角度进行评估 , 并提供详细的文件以供审计 , 因为它可能会成为安全区安全边界的一部分 。

【『安全区』SWIFT 隔离环境的安全评估解决方案】环球银行金融电信协会(SWIFT)的客户必须维护一个健全和受限制的安全区的实施 , 同时还要创建新的策略、程序 , 并在必要时创建基础设施 , 以便能够进行全面的安全评估 。如果没有专门的解决方案 , 使用外部测试伙伴的组织可能会发现 , 当需要进行评估时 , 他们可能会浪费时间、金钱和资源 。

推荐阅读

- #纽约#【航拍】纽约新冠病毒感染确诊人数超 10 万 他们的隔离生活怎么样?

- 【盖世汽车】德州仪器推业内首款数字隔离器 确保HEV/EV系统150°C时仍可通信

- @Facebook正在处理因新冠疫情隔离带来的流量激增情况

- 『』SpaceX一员工确诊新冠肺炎,部分员工已被居家隔离

- 「电子工程世界TB」技术文章——使用0级数字隔离器解决高温隔离设计难题

- 『』复工前的隔离期如何开展工作?梦网视信云会议赋能企业“危中寻机”

- ##新冠疫情催生“隔离经济”,连续“暴击”下亚马逊卖家如何自救?

- 「配送」AI抗疫:医疗智能机器人在隔离区上岗

- 『比特率』意大利居民宅家隔离Netflix流媒体降速

- 『系统』隔离有助手:斯坦福李飞飞团队推出家用AI系统,实时监测独居老人症状