泄漏|英特尔20GB数据被黑客泄漏!包含未发芯片文件,内部密码多为intel123( 二 )

该消息人士称 , 这些文件托管在Akamai内容分发网络上的一个不安全的服务器上 , 还称已经使用nmap端口扫描工具识别了该服务器 , 并从那里使用python脚本猜测默认密码 。

文章图片

以下是他们的对话:

消息人士:他们有一个由Akami CDN托管的在线服务器 , 不太安全 。 在一次互联网范围内的nmap扫描之后 , 我发现我的目标端口是打开的 , 并根据nmap提供的NSE脚本详细查看了370个可能的服务器列表 。

我使用一个python脚本来探测服务器的不同方面 , 包括用户名默认值和不安全的文件/文件夹访问 。

如果你能猜出其中一个的名字 , 这些文件夹刚刚打开 。 然后 , 当你在文件夹时 , 你可以回到根目录 , 点击其他你不知道名字的文件夹 。

Kottmann:该死 , 真是太好笑了

消息人士:最好笑的是 , 由于另一个错误配置 , 我可以伪装成他们的任何员工或自己的用户 。

Kottmann:哈哈

消息人士:另一件有趣的事情是 , 在zip文件中 , 你可以找到密码保护 。 它们大多使用Intel123或小写的intel123密码

Kottmann说 , 他们并不十分了解该消息来源 , 但基于该材料的明显真实性 , 没有理由怀疑该消息来源对如何获得该材料的描述 。

英特尔发言人没有立即对这一说法做出回应 。

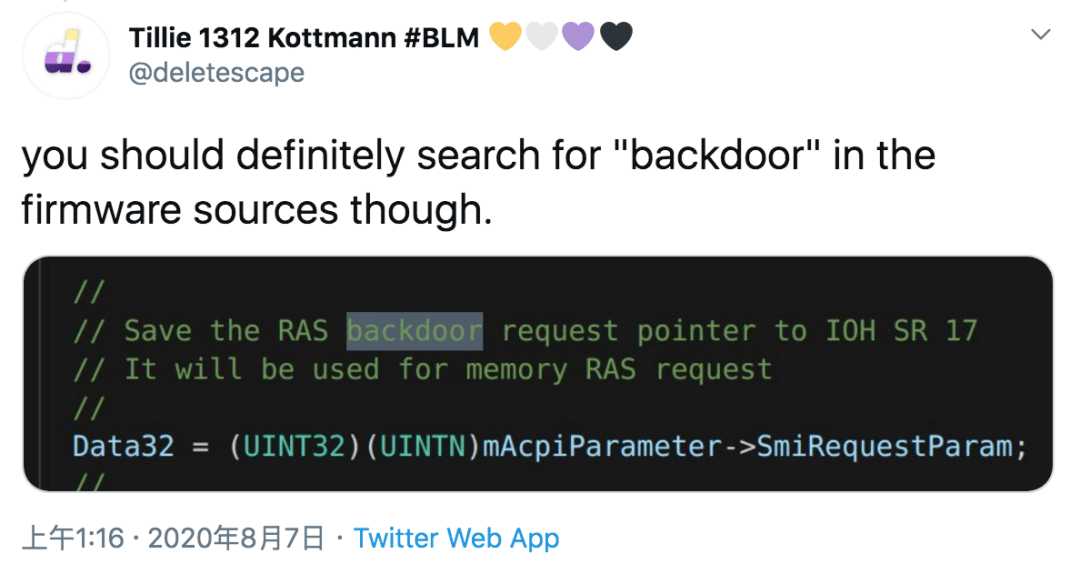

许多吃瓜群众都怀疑英特尔的源代码中有“后门(backdoor)” 。 Kottmann告诉Arstechnica , 这个词两次出现在与英特尔处理器芯片组相关的源代码中 。

【泄漏|英特尔20GB数据被黑客泄漏!包含未发芯片文件,内部密码多为intel123】

文章图片

到目前为止 , 还没有对源代码的已知分析发现任何绕过身份验证、加密或其他安全保护的秘密方法 。 此外 , 在编码中 , “backdoor”一词有时指的是调试功能 , 或有其他善意的含义 。

人们还嘲笑密码intel123和Intel123的使用 。 这些无疑是弱密码 , 但它们不太可能是防止未经授权的人员保护存档文件的内容 。

相关报道:

https://arstechnica.com/information-technology/2020/08/intel-is-investigating-the-leak-of-20gb-of-its-source-code-and-private-data/

推荐阅读

- Lenovo|联想Yoga 9i新机推广视频曝光 采用英特尔11代酷睿处理器

- Intel|英特尔11代酷睿Tiger Lake推广视频曝光

- 泄漏石油将遭重罚 乌干达政府制订严格的溢油事故应急计划

- 海豚|燃油泄漏污染水域环境 毛里求斯又发现七只海豚尸体

- |日本货船原油泄漏若造成环境污染,最多也就赔这个数了

- 燃油泄漏污染水域环境 毛里求斯又发现七只海豚尸体

- 毛里求斯|燃油泄漏污染水域环境 毛里求斯又发现七只海豚尸体

- |深夜飘来怪味咋回事?青岛石化称系管束腐蚀导致柴油泄漏挥发 环保部门已抽样检测

- 【IT之家】英特尔发出11代酷睿发布会邀请函:一款JBL耳机IT之家2020-08-27 17:07:320阅

- 青岛|昨晚青岛弥漫不明汽油味?环保部门凌晨紧急回应,原是这里泄漏了

![[新华网]返程高峰来临,城市社区防控如何升级?](/renwen/images/defaultpic.gif)