焦点访谈曝光“嗅探”盗刷 看邦盛科技怎么破解风险

你能想象在不接触对方手机的情况下,获取对方的短信内容,最终利用短信验证码实现银行卡盗刷吗?最近《焦点访谈》曝光了新型嗅探诈骗:半夜收到上百条短信验证码,一觉醒来,账户里的钱没了 。

邦盛科技专家团队表示,这是犯罪分子利用GSM劫持+短信嗅探的方式,把银行卡或其账户里的钱盗刷或转移了 。

什么是短信嗅探?

其实这是近年来出现的伪基站犯罪手段 。 黑产从业者通过一种短信嗅探设备,可以直接嗅探到用户所有的手机短信 。 利用专门的手机号采集装备,对采集到的手机号,在相关网站实现找回密码等操作,实现盗刷 。 但是,这种设备只能攻击2G网络条件下的手机,配合降频设备,也可以强制让覆盖范围内手机网络状态变为2G,从而实现降频攻击 。

伪基站捣的鬼?

其实伪基站在江湖早就赫赫有名了,不仅产业链完善,而且有组织有分工 。 欺诈者先用伪基站搜索一定半径范围内手机卡信息,然后伪装成运营商的基站,冒用他人手机号发送诈骗信息 。

焦点访谈曝光“嗅探”盗刷 看邦盛科技怎么破解风险■来了解一下伪基站的行骗方式 。

1、犯罪团伙基于2G移动网络下的GSM通信协议,在开源项目OsmocomBB的基础上进行修改优化,搭配专用手机,组装成便于携带易使用的短信嗅探设备 。

2、通过号码收集设备(伪基站)获取一定范围下的潜在手机号码,然后在一些支付网站或移动应用的登录界面,通过短信验证码登录途径登录,再利用短信嗅探设备来嗅探短信 。

3、通过第三方支付查询目标手机号码,匹配相应的用户名和实名信息,以此信息到相关政务及医疗网站社工获取目标的身份证号码,到相关网上银行社工,或通过黑产社工库等违法手段获取目标的银行卡号 。 由此掌握目标的四大件:手机号码、身份证号码、银行卡号、短信验证码 。 (所谓社工,是黑客界常用的叫法,就是通过社会工程学的手段,利用撞库或者某些漏洞来确定一个人信息的方法 。 )

4、通过获取的四大件,实施各类与支付或借贷等资金流转相关的注册/绑定/解绑、消费、小额贷款、信用抵扣等恶意操作,实现对目标的盗刷或信用卡诈骗犯罪 。 因为,一般短信嗅探技术只是同时获取短信,并不能拦截短信,所以不法分子通常会选择在深夜作案,因为这时,受害者熟睡,不会注意到异常短信 。

设备指纹

身份的不确定性是黑产及欺诈者的根本支撑,在无法识别操作用户的情况下,可以从设备入手,基于快速识别在线设备的各项属性,判断交易的可信度,从而达到风险控制和反欺诈的要求 。 不同的风险行为在设备上可能会有所体现和不同程度的反应,如盗卡盗刷风险中,反映在设备上,可能设备频繁交易、关联银行卡过多等 。

当交易时,如果同一设备交易关联账户过多或交易金额与习惯范围异常,那就要警惕是否存在交易欺诈 。 支付环节需要严格管控,传统的 IP 容易伪造、代理等,且精度不够细 。 对于常见的黑产改机框架、改机软件、伪装软件等,设备指纹都可以做到针对性的识别,并可以识别虚拟机、模拟器及代理侦测等 。

邦盛科技设备指纹识别采用多维度,多数据的比较,通过多要素置信度综合决策算法,有效减少了因为部分维度篡改或获取异常对设备指纹精度的影响,可以保证设备指纹在刷机、升级、甚至通过黑产软件修改后,设备指纹保持不变 。

作为识别交易者身份的重要技术,也是风控与反欺诈的一项重要核心底层技术,设备指纹在金融风控的交易场景,可服务于交易全生命周期监控,包括账号安全、支付安全、营销安全,可为风控体系提供更丰富的建模维度,帮助金融机构在设备维度积累数据,积累黑、白名单 。 也可应用于信用卡网申、互联网小额贷款等业务领域的申请反欺诈环节,解决授信前的准入、反欺诈问题 。

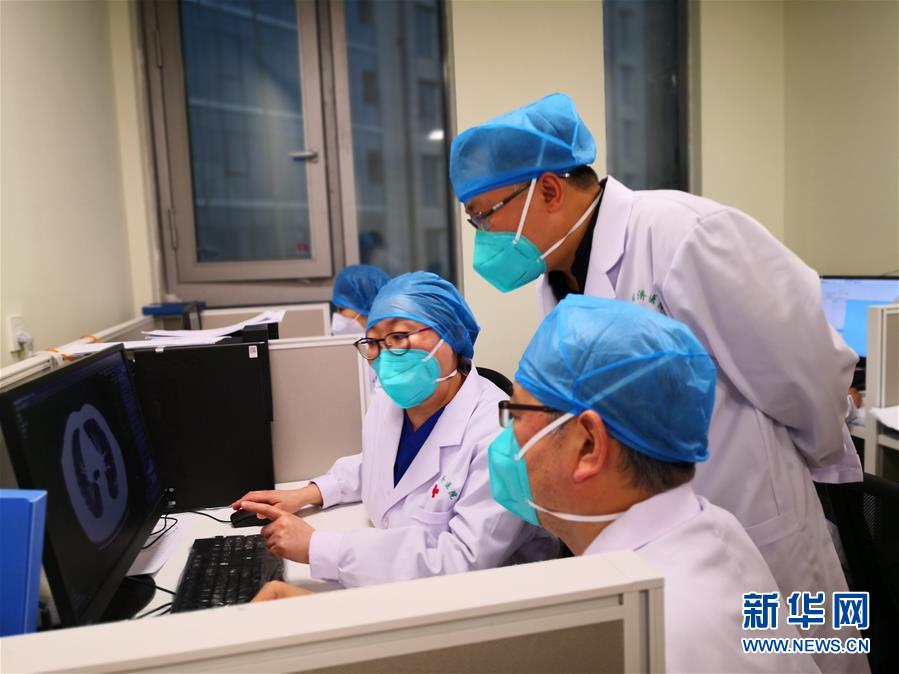

交易异常检测

从风险防控策略上,可以对开户后的大额交易、频繁失败交易、修改绑定操作及登陆异常等行为进行识别 。 邦盛科技解决方案会将银行等金融机构的具体产品特性(如多面向年轻群体居多,年龄普遍20-50岁)与该行业务范围(如某省或某区域)等特征融入到风控策略中,建设最适合该行该场景的风控体系 。

推荐阅读

- 点亮精彩生活|“芭比娃娃”卸妆火了!当素颜曝光那一刻,网友:吓的我一哆嗦!

- 东风暗换年华|缅方曝光称一分钱没收到,泱泱大国竟然诈捐?美国承诺向缅甸捐款

- 周末去哪儿浪|不只有葛优躺,新片携手宁浩再演张北京,葛优近况曝光

- 早知道| 马蓉被曝恋上63岁富商,长相还被嘲不如王宝强?真相曝光太滑稽,

- 早知道|绝美女神赵丽颖的穿搭曝光“包子脸”们值得模仿的“颖宝”穿搭

- 大方县|“大方县拖欠教师工资补贴4.7亿”被曝光前两天,教师一天收到3笔钱

- iphone12|iPhone 12系列售价曝光仅5499起,安卓旗舰将彻底被“击败”

- 瞩目|原创50岁戴军近况罕曝光,两鬓白发太瞩目,网友:老到都认不出来了!

- 沈春阳|原创小沈阳14岁女儿近照曝光,曾被骂“最丑星二代”,现在终于逆袭了

- 武契奇|武契奇在白宫的照片被曝光,2米高个规规矩矩坐在小板凳,发人深省

![[电池]最伤手机的充电方式,严重影响电池寿命,你中招了吗?](http://img88.010lm.com/img.php?https://image.uc.cn/s/wemedia/s/upload/2020/1fd9f2cf9a7f4fc1d5113622f942d2f6.jpg)