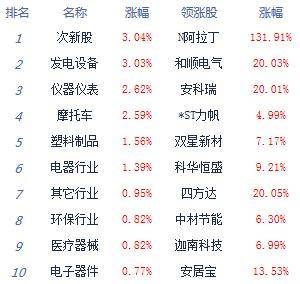

|CPUжңүдёӘзҰҒеҢәпјҢеҶ…ж ёжқғйҷҗд№ҹж— жі•иҝӣе…Ҙ( дәҢ )

йўҶеҜјз»ҷ他们еҮ дёӘдёҖдёҖеҲҶй…ҚдәҶд»»еҠЎ пјҢ дёӢеҺ»жҖқиҖғиҝҷдәӣй—®йўҳзҡ„и§ЈеҶіеҠһжі• пјҢ иҝҮеҮ еӨ©еҶҚиҝӣиЎҢи®Ёи®ә гҖӮ

еңЁд»–们散дјҡзҰ»еңәеүҚ пјҢ жҲ‘еҢҶеҝҷзҰ»ејҖдәҶ гҖӮ

дё»еҠЁеҮәеҮ»

иҝҷеҸҜжҳҜдёӘиЎЁзҺ°зҡ„еҘҪжңәдјҡ пјҢ иҰҒжҳҜиғҪи§ЈеҶідёҠйқўзҡ„й—®йўҳ пјҢ йўҶеҜјиҜҙдёҚе®ҡиғҪи®©жҲ‘еҠ е…ҘиҝҷдёӘйЎ№зӣ®з»„ гҖӮ

еҜ№дәҺе®үе…Ёз©әй—ҙе®һзҺ°й—®йўҳ пјҢ 既然жҳҜд»ҺеҶ…еӯҳдёҠеҲ’еҮәжқҘзҡ„еҢәеҹҹ пјҢ иҮӘ然еҫ—д»ҺеҶ…еӯҳзҡ„и®ҝй—®жҺ§еҲ¶дёҠеҒҡж–Үз« гҖӮ жҲ‘и·ҹе’ұ们еҺӮйҮҢеҶ…еӯҳз®ЎзҗҶеҚ•е…ғMMUзҡ„е°Ҹй»‘иҝҳз®—жңүдәӣдәӨжғ… пјҢ жү“з®—еҺ»еҗ‘д»–иҜ·ж•ҷдёҖз•Ә гҖӮ

еҗ¬е®ҢжҲ‘зҡ„йңҖжұӮ пјҢ е°Ҹй»‘дёҚд»Ҙдёәж„Ҹ пјҢ вҖңе°ұиҝҷе•Ҡ пјҢ е°ҸдәӢдёҖжЎ© пјҢ и®ҝй—®еҶ…еӯҳж—¶жҲ‘дјҡиҝӣиЎҢжқғйҷҗжЈҖжҹҘ пјҢ еҲ°ж—¶еҖҷйҷӨдәҶд№ӢеүҚе·Іжңүзҡ„жЈҖжҹҘ пјҢ еҶҚеҠ дёҖйҒ“жЈҖжҹҘе°ұеҸҜд»ҘпјҡеҰӮжһңеҸ‘зҺ°жҳҜиҰҒи®ҝй—®е®үе…Ёз©әй—ҙзҡ„йЎөйқў пјҢ еҶҚжЈҖжҹҘдёҖдёӢеҪ“еүҚзҡ„е·ҘдҪңжЁЎејҸжҳҜеҗҰжӯЈзЎ®вҖқ

е…¶д»–еҮ дёӘй—®йўҳжҲ‘д№ҹжңүдәҶиҮӘе·ұзҡ„жғіжі• пјҢ е®үе…Ёз©әй—ҙжҢүз…§еҲӣе»ә-еҲқе§ӢеҢ–-иҝӣе…Ҙ-йҖҖеҮә-й”ҖжҜҒзҡ„йЎәеәҸиҝӣиЎҢдҪҝз”Ё гҖӮ

еҲӣе»әпјҡйҖҡиҝҮжү§иЎҢECREATEжҢҮд»ӨеҲӣе»әдёҖдёӘе®үе…Ёз©әй—ҙ пјҢ

еҲқе§ӢеҢ–пјҡйҖҡиҝҮжү§иЎҢEINITжҢҮд»ӨеҜ№еҲҡжүҚеҲӣе»әзҡ„е®үе…Ёз©әй—ҙиҝӣиЎҢеҲқе§ӢеҢ–

иҝӣе…Ҙ & йҖҖеҮәпјҡйҖҡиҝҮжү§иЎҢEENTER/EEXITжҢҮд»Өиҝӣе…Ҙе’ҢйҖҖеҮәе®үе…Ёз©әй—ҙ пјҢ зұ»дјјдәҺзі»з»ҹи°ғз”Ёзҡ„SYSENTER/SYSEXITжҢҮд»Ө гҖӮ жҸҗеүҚи®ҫзҪ®еҘҪе…ҘеҸЈең°еқҖ пјҢ иҝӣе…Ҙе®үе…Ёз©әй—ҙеҗҺйңҖиҰҒд»ҺжҢҮе®ҡзҡ„ең°ж–№ејҖе§Ӣжү§иЎҢ пјҢ йҒҝе…ҚеӨ–йқўзҡ„зЁӢеәҸд№ұжқҘ гҖӮ жү§иЎҢиҝҷдёӨжқЎжҢҮд»Өзҡ„еҗҢж—¶CPUиҝӣиЎҢе®үе…ЁжЁЎејҸзҡ„еҲҮжҚў гҖӮ

дёӯж–ӯ & ејӮеёёпјҡйҒҮеҲ°дёӯж–ӯе’ҢејӮеёё пјҢ йңҖиҰҒиҪ¬иҖҢжү§иЎҢж“ҚдҪңзі»з»ҹеҶ…ж ёеӨ„зҗҶд»Јз Ғ пјҢ иҖҢж“ҚдҪңзі»з»ҹжҳҜдёҚиғҪиў«дҝЎд»»зҡ„ гҖӮ йңҖиҰҒжү§иЎҢAEXжҢҮд»ӨйҖҖеҮә пјҢ е°ҶеңЁе®үе…Ёз©әй—ҙжү§иЎҢзҡ„дёҠдёӢж–Үдҝқеӯҳиө·жқҘ пјҢ д»ҘдҫҝеӣһеӨҙ继з»ӯжү§иЎҢ гҖӮ

зі»з»ҹи°ғз”Ёпјҡзі»з»ҹи°ғз”ЁжңүзӮ№йә»зғҰ пјҢ йңҖиҰҒиҝӣе…Ҙж“ҚдҪңзі»з»ҹеҶ…ж ёз©әй—ҙ пјҢ еӣ дёәдёҚиғҪдҝЎд»»ж“ҚдҪңзі»з»ҹ пјҢ еҗҢж ·йңҖиҰҒе…ҲйҖҖеҮәе®үе…Ёз©әй—ҙ пјҢ жү§иЎҢе®Ңзі»з»ҹи°ғз”ЁеҶҚиҝӣжқҘ гҖӮ

еҮҪж•°и°ғз”Ёпјҡе®үе…Ёз©әй—ҙе’ҢеӨ–йғЁеҸҜд»Ҙдә’зӣёи°ғз”ЁеҮҪж•° пјҢ жҷ®йҖҡз©әй—ҙи°ғз”Ёе®үе…Ёз©әй—ҙеҮҪж•°еҸ«ECALL пјҢ е®үе…Ёз©әй—ҙи°ғз”ЁеӨ–йғЁз©әй—ҙеҮҪж•°еҸ«OCALL гҖӮ и°ғз”Ёзҡ„ж–№ејҸзұ»дјјж“ҚдҪңзі»з»ҹзҡ„зі»з»ҹи°ғз”Ё пјҢ дёҚеҗҢзҡ„жҳҜж“ҚдҪңзі»з»ҹзҡ„еҮҪж•°жҳҜеҶ…ж ёжҸҗдҫӣ пјҢ е®үе…Ёз©әй—ҙзҡ„еҮҪж•°жҳҜеә”з”ЁзЁӢеәҸиҮӘе·ұе®ҡд№үзҡ„

й”ҖжҜҒпјҡйҖҡиҝҮжү§иЎҢEREMOVEжҢҮд»Өй”ҖжҜҒдёҖдёӘе®үе…Ёз©әй—ҙ

жҲ‘иҝҳз»ҷиҝҷдёӘе®үе…Ёз©әй—ҙеҸ–дәҶдёҖдёӘеҗҚеӯ— пјҢ еҸ«пјҡEnclave пјҢ иҮӘ然иҖҢ然е’ұ们CPUзҡ„е·ҘдҪңжЁЎејҸе°ұеҲҶдәҶEnclaveжЁЎејҸе’ҢйқһEnclaveжЁЎејҸ гҖӮ

еҶ…еӯҳеҠ еҜҶ

йҡҸеҗҺ пјҢ жҲ‘жҠҠжҲ‘зҡ„иҝҷдәӣжғіжі•ж•ҙзҗҶеҮәжқҘ пјҢ жқҘеҲ°дәҶйўҶеҜјеҠһе…¬е®Ө пјҢ дё»еҠЁз”іиҜ·еҠ е…ҘSGXйЎ№зӣ®з»„ гҖӮ

йўҶеҜјжҳҫ然еҜ№жҲ‘зҡ„еҲ°жқҘжңүдәӣж„ҸеӨ– пјҢ дёҚиҝҮзңӢе®ҢжҲ‘еҮҶеӨҮзҡ„жқҗж–ҷиҝҳжҳҜж»Ўж„Ҹзҡ„еҗҢж„ҸдәҶжҲ‘зҡ„з”іиҜ· пјҢ и®©жҲ‘д№ҹеҸӮдёҺдёӢдёҖж¬Ўзҡ„и®Ёи®әдјҡ пјҢ зңҹжҳҜеҠҹеӨ«дёҚиҙҹжңүеҝғдәәпјҒ

еҫҲеҝ«е°ұеҲ°дәҶдёӢдёҖж¬Ўзҡ„дјҡи®® пјҢ жҲ‘еҶҚд№ҹдёҚз”ЁеңЁй—ЁеӨ–еҒ·еҗ¬дәҶ гҖӮ

жң¬ж–ҮжҸ’еӣҫ

дјҡи®®дёҠжҲ‘зҡ„ж–№жЎҲеҫ—еҲ°дәҶеӨ§е®¶зҡ„дёҖиҮҙи®ӨеҸҜ пјҢ еҸӘжңүе…«еҸ·иҪҰй—ҙзҡ„д»ЈиЎЁдёҚд»Ҙдёә然пјҡвҖңе®үе…Ёз©әй—ҙзҡ„ж–№жЎҲжҳҜеҫҲеҘҪ пјҢ дҪҶжҳҜиҝҳе·®дёҖдёӘжңҖйҮҚиҰҒзҡ„дёңиҘҝ пјҢ иҰҒжҳҜеҠ дёҠиҝҷдёӘ пјҢ йӮЈе°ұе®ҢзҫҺдәҶпјҒвҖқ

вҖңжҳҜд»Җд№ҲпјҹвҖқ пјҢ еӨ§е®¶йҪҗеҲ·еҲ·зҡ„жңӣеҗ‘дәҶиҖҒе…« гҖӮ

вҖңиҝҷдәӣеҪўеҪўиүІиүІзҡ„ж”»еҮ»ж–№ејҸ пјҢ жңҖз»ҲйғҪжҳҜиҰҒиҜ»еҶҷеҶ…еӯҳж•°жҚ® пјҢ иҖҢ他们еұЎеұЎеҫ—жүӢзҡ„ж №жң¬еҺҹеӣ еңЁдәҺд»Җд№ҲпјҹвҖқ пјҢ иҖҒе…«иҜҙеҲ° гҖӮ

еӨ§е®¶дёҖеӨҙйӣҫж°ҙ пјҢ дёҚзҹҘйҒ“д»–жғіиЎЁиҫҫд»Җд№Ҳ гҖӮ

вҖңиҖҒе…« пјҢ дҪ е°ұеҲ«еҚ–е…іеӯҗдәҶ пјҢ еҝ«иҜҙеҗ§пјҒвҖқ

иҖҒе…«з«ҷдәҶиө·жқҘ пјҢ иҜҙеҲ°пјҡвҖңе…¶ж №жң¬еҺҹеӣ е°ұеңЁдәҺеҶ…еӯҳдёӯзҡ„ж•°жҚ®жҳҜжҳҺж–Ү пјҢ дёҖж—Ұж•°жҚ®жі„жјҸе°ұеҸҜиғҪйҖ жҲҗдёҘйҮҚеҗҺжһң гҖӮ иҖҢеҰӮжһңжҲ‘们жҠҠе®үе…Ёз©әй—ҙзҡ„еҶ…еӯҳж•°жҚ®еҠ еҜҶдәҶе‘ўпјҹеҚідҫҝжҲ‘们зҡ„йҳІзәҝйғҪеӨұе®ҲдәҶ пјҢ еҜ№ж–№жӢҝеҲ°зҡ„д№ҹеҸӘжҳҜеҠ еҜҶеҗҺзҡ„ж•°жҚ® пјҢ еҒҡдёҚдәҶд»Җд№ҲпјҒвҖқ

иҖҒе…«зҡ„иҜқеҰӮеҪ“еӨҙдёҖжЈ’ пјҢ жҲ‘жҖҺд№Ҳе°ұжІЎеҫҖиҝҷдёӘж–№еҗ‘иҖғиҷ‘ гҖӮ

вҖңеҠ еҜҶпјҹйӮЈд»Җд№Ҳж—¶еҖҷи§ЈеҜҶе‘ўпјҹвҖқ пјҢ иҷҺеӯҗй—®еҲ° гҖӮ

жң¬ж–ҮжҸ’еӣҫ

вҖңй—®еҫ—еҘҪ пјҢ жҲ‘е»әи®®е’ұ们еҺӮйҮҢеҶ…еӯҳз®ЎзҗҶйғЁй—Ёи®ҫзҪ®дёҖдёӘеҶ…еӯҳеҠ еҜҶеј•ж“Һз”өи·ҜMEE(memory encryption engine) пјҢ еҜ№е®үе…Ёз©әй—ҙзҡ„ж•°жҚ®иҝӣиЎҢйҖҸжҳҺзҡ„еҠ и§ЈеҜҶ пјҢ ж•°жҚ®еҶҷе…ҘеҶ…еӯҳж—¶еҠ еҜҶ пјҢ иҜ»е…Ҙе’ұ们CPUеҶ…йғЁж—¶еҶҚи§ЈеҜҶпјҒвҖқ

жҺЁиҚҗйҳ…иҜ»

- дёӯе…іжқ‘еңЁзәҝ|иӢұзү№е°”зЎ®и®Өе°ҶдәҺ2021е№ҙе№ҙеҲқеҸ‘еёғ11д»Јй…·зқҝжЎҢйқўCPU

- AMD,иӢұзү№е°”|AMDжҺЁеҮәдё–з•ҢдёҠжңҖеҘҪзҡ„жёёжҲҸCPUпјҒиӢұзү№е°”зӣҙе‘јдёҚеҸҜжҲҳиғң

- AMD|10жңҲ8еҸ·AMD zen3 5000зі»еҲ—cpuеҸ‘еёғдјҡжҖ»з»“

- жүӢжңәдҪҝз”ЁжҠҖе·§|йғҪжҳҜиҠҜзүҮ дёәд»Җд№Ҳз”өи„‘CPUдёҚиғҪз”ЁеңЁжүӢжңәйҮҢпјҹ

- |дёңдә¬еӨ§еӯҰзүҲдёҖз”ҹдёҖиҠҜпјҡиҮӘеҲ¶CPUпјҢжҲҗеҠҹиҝҗиЎҢзұ»Unixзі»з»ҹ

- ITд№Ӣ家|AMD дёӢдёҖд»Ј Zen 4жһ¶жһ„ CPU жӯЈеңЁи®ҫи®ЎдёӯпјҢйҮҮз”Ё 5nm е·Ҙиүә

- еӨ§ж ё|ARMжңӘжқҘдёӨд»ЈCPUеӨ§ж ёжҸӯжҷ“пјҡжҖ§иғҪиҫғCortex-A78жҸҗеҚҮ30%

- 科еӯҰ|еӨӘз©әдёӯжңүдёӘвҖңе®қи‘«иҠҰвҖқпјҢжҳҜдәәзұ»жҺўзҙўзҡ„жңҖиҝңеӨ©дҪ“пјҢе®ғзҡ„еҪўжҲҗйқһеёёзӢ¬зү№

- |ARM CPUе°ҶеңЁ2022е№ҙж”ҫејғеҜ№32дҪҚиҝҗз®—зҡ„ж”ҜжҢҒ

- ж•°жҚ®дёӯеҝғ|еҸ–д»ЈIntelпјҒNVIDIAж•°жҚ®дёӯеҝғдё“з”ЁеӨ„зҗҶеҷЁжҸӯз§ҳпјҡдёҖйў—DPUйЎ¶жӣҝ125йў—x86 CPU