0812-7.1.3-еҰӮдҪ•дҪҝз”ЁRangerз»ҷHBaseжҺҲжқғ

ж–ҮжЎЈзј–еҶҷзӣ®зҡ„еңЁеүҚйқўзҡ„ж–Үз« дёӯ пјҢ Faysonд»Ӣз»ҚдәҶгҖҠеҰӮдҪ•дҪҝз”ЁRanger з»ҷHDFS жҺҲжқғгҖӢ пјҢ еҹәдәҺеүҚйқўзҡ„йӣҶзҫӨзҺҜеўғе’Ңе·Іжңүзҡ„з”ЁжҲ·дҝЎжҒҜ пјҢ жң¬зҜҮж–Үз« Faysonдё»иҰҒд»Ӣз»ҚеҰӮдҪ•дҪҝз”ЁRanger з»ҷHBase жҺҲжқғ гҖӮ

- ж–ҮжЎЈжҰӮиҝ°

2.дҪҝз”ЁRanger з»ҷHBase и®ҫзҪ®жқғйҷҗзӯ–з•Ҙ并йӘҢиҜҒ

- жөӢиҜ•зҺҜеўғ

2.CDP DC7.1.3

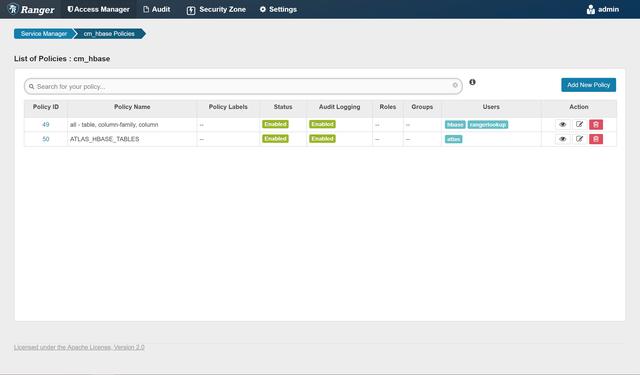

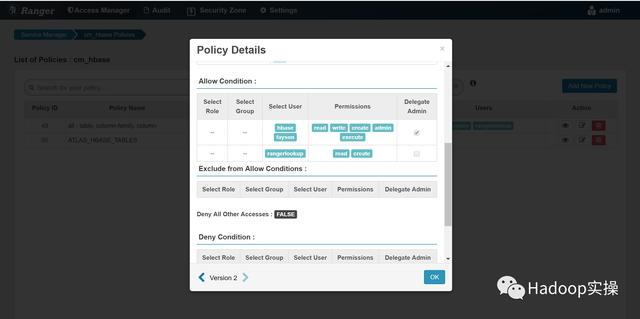

RangerдёӯHBaseй»ҳи®Өжқғйҷҗзӯ–з•ҘдҪҝз”Ёadminз”ЁжҲ·зҷ»еҪ• йЎөйқў пјҢ зӮ№еҮ»cm_hbase иҝӣе…ҘиҜҘйЎөйқў

ж–Үз« жҸ’еӣҫ

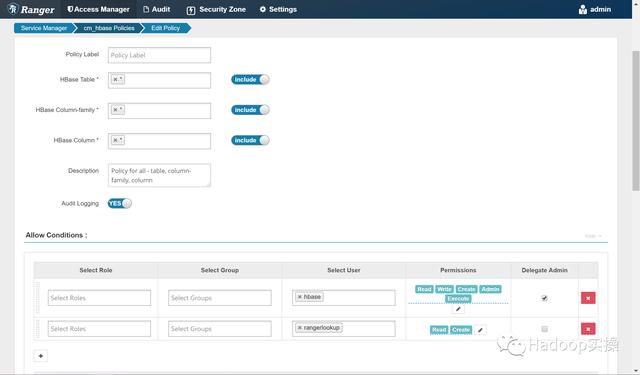

ж–Үз« жҸ’еӣҫеңЁиҜҘйЎөйқўдёӯеҸҜд»ҘзңӢеҲ°й»ҳи®ӨжңүдёӨдёӘзӯ–з•Ҙ пјҢ 第дёҖдёӘжҳҜhbase з”ЁжҲ·зҡ„зӯ–з•Ҙ пјҢ й»ҳи®ӨжӢҘжңүжүҖжңүзӣ®еҪ•жүҖжңүжқғйҷҗ пјҢ rangerlookup жӢҘжңүжүҖжңүHBaseиҜ»е’ҢCreateзҡ„жқғйҷҗ гҖӮ

ж–Үз« жҸ’еӣҫ

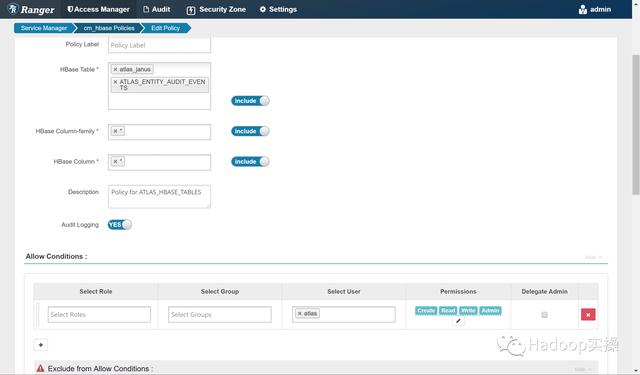

ж–Үз« жҸ’еӣҫ第дәҢдёӘзӯ–з•ҘжҳҜaltas з”ЁжҲ·жӢҘжңүatlas_janus е’ҢATLAS_ENTITY_AUDIT_EVENTS дёӨдёӘиЎЁзҡ„ReadгҖҒWriteгҖҒCreateгҖҒadminжқғйҷҗзӯ–з•Ҙ пјҢ з”ЁдәҺAtlas жңҚеҠЎе®үиЈ…еҲқе§ӢеҢ–зҡ„дҪҝз”Ё пјҢ еҰӮжһңеңЁHBase дёӯдёҚеӯҳеңЁиҝҷдёӨдёӘиЎЁ пјҢ йӮЈд№ҲAtlas жңҚеҠЎеҲҷиҝҗиЎҢдёҚжӯЈеёё гҖӮ иҜ·еӢҝйҡҸж„Ҹдҝ®ж”№иҝҷдёӨдёӘз”ЁжҲ·зҡ„жқғйҷҗзӯ–з•Ҙ гҖӮ

ж–Үз« жҸ’еӣҫ

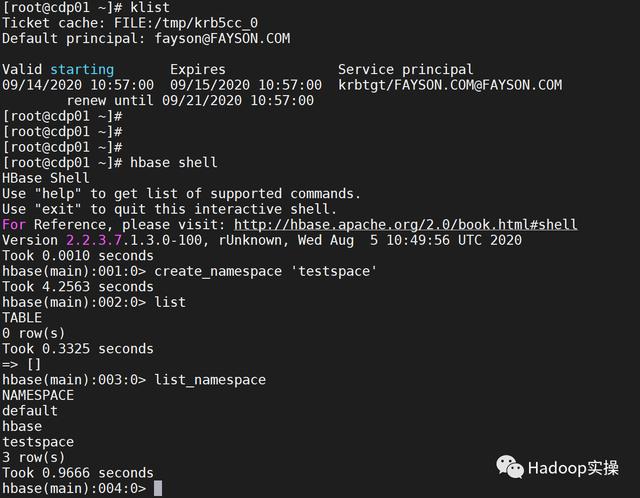

ж–Үз« жҸ’еӣҫдҪҝз”ЁRanger з»ҷHBase и®ҫзҪ®жқғйҷҗзӯ–з•Ҙ并йӘҢиҜҒ3.1HBaseжҺҲжқғйҰ–е…ҲдҪҝз”Ёadmin з”ЁжҲ·зҷ»еҪ•Ranger 然еҗҺз»ҷfayson з”ЁжҲ·жҺҲдәҲдёҺhbase з”ЁжҲ·еҗҢж ·зҡ„жқғйҷҗ пјҢ з”ЁдәҺжҲ‘们йӘҢиҜҒеҗҺйқўзҡ„еӨҡзә§жҺҲжқғзӯ–з•Ҙ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ然еҗҺдҪҝз”Ёfayson з”ЁжҲ·еҲӣе»әдёҖдёӘжөӢиҜ•з”Ёзҡ„HBase Namespace еҗҚдёә testspace ,зЎ®и®ӨеҲҡеҲҡзҡ„жҺҲжқғе·Із”ҹж•Ҳ

hbase(main):004:0> create_namespace 'testspace'hbase(main):005:0> list_namespace ж–Үз« жҸ’еӣҫ

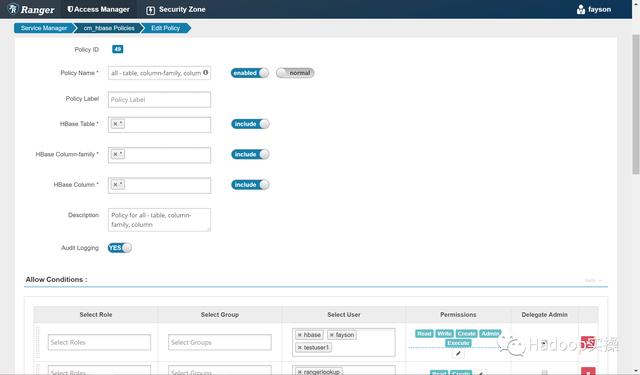

ж–Үз« жҸ’еӣҫ然еҗҺдҪҝз”Ё fayson зҷ»еҪ•,з»ҷtestuser1 з”ЁжҲ·жҺҲжқғжүҖжңүжқғйҷҗдёҺfayson з”ЁжҲ·жқғйҷҗдёҖиҮҙ пјҢ 并且з»ҷдёҺDelegate Admin жқғйҷҗ пјҢ 并дҝқеӯҳ гҖӮ

ж–Үз« жҸ’еӣҫ

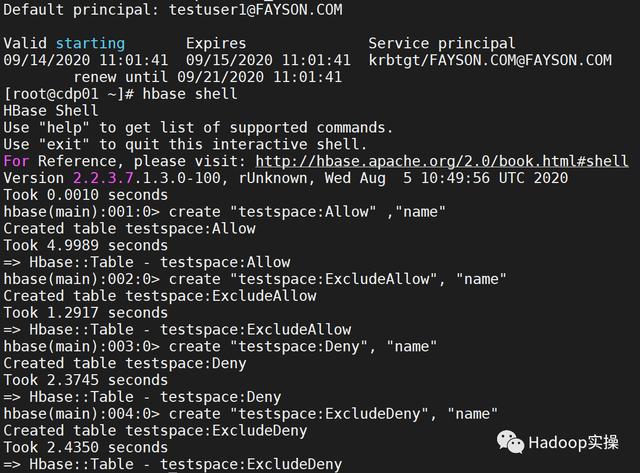

ж–Үз« жҸ’еӣҫ3.2HBaseеӨҡзә§жҺҲжқғд»ҘеҸҠжӢ’з»қжқЎд»¶зӯ–з•ҘйҖҡиҝҮдёҠйқўзҡ„жӯҘйӘӨ пјҢ жҲ‘们дҪҝз”Ёfayson з”ЁжҲ·з»ҷtestuser1 жҺҲжқғдәҶHBaseзҡ„жүҖжңүжқғйҷҗ пјҢ 然еҗҺдҪҝз”ЁиҝӣиЎҢtestuser1еңЁtestspaceдёӢеҲӣе»ә4дёӘhbaseиЎЁз”ЁдәҺйӘҢиҜҒдҪҝз”ЁRanger з»ҷHBase жҺҲжқғзҡ„4з§Қзӯ–з•Ҙ гҖӮ

hbase(main):004:0> create "testspace:Allow" ,"name"hbase(main):005:0> create "testspace:ExcludeAllow", "name"hbase(main):006:0> create "testspace:Deny", "name"hbase(main):007:0> create "testspace:ExcludeDeny", "name" ж–Үз« жҸ’еӣҫ

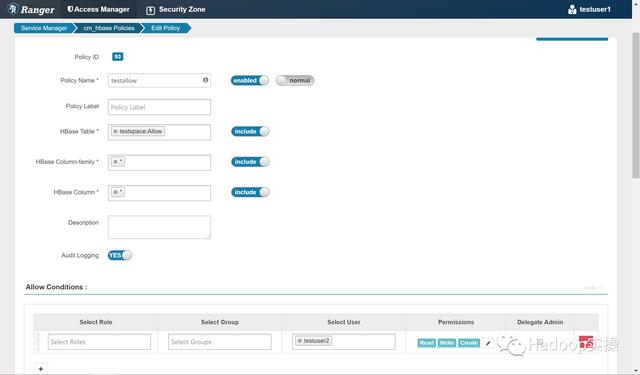

ж–Үз« жҸ’еӣҫйӘҢиҜҒ1пјҡAllow Conditions йӘҢиҜҒ пјҢ жҲ‘们йҖҡиҝҮзҷ»еҪ•testuser1 еҲӣе»әжқғйҷҗзӯ–з•Ҙtestallow пјҢ з»ҷtestuser2 жҺҲдәҲAllowиЎЁзҡ„иҜ»гҖҒеҶҷгҖҒеҲӣе»әжқғйҷҗ并йӘҢиҜҒ гҖӮ

ж–Үз« жҸ’еӣҫ

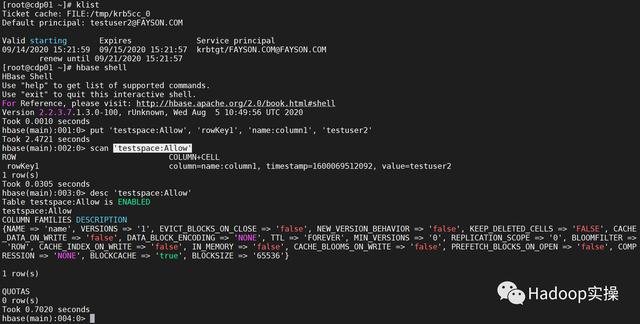

ж–Үз« жҸ’еӣҫ然еҗҺдҪҝз”Ёtestuser2 жҸ’е…Ҙж•°жҚ®е№¶жҹҘзңӢйӘҢиҜҒAllow Conditions е·Із”ҹж•Ҳ гҖӮ

hbase(main):005:0> create "testspace:Allow" ,"name"hbase(main):006:0> put 'testspace:Allow', 'rowKey1', 'name:column1', 'testuser2'hbase(main):007:0> scan "testspace:Allow" ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫеҰӮйңҖжү§иЎҢdesc жҹҘзңӢ пјҢ еҲҷйңҖиҰҒз»ҷcreate жқғйҷҗ пјҢ еҗҰеҲҷжү§иЎҢdesc вҖҳtestspace:AllowвҖҷ дјҡеҰӮдёӢжҸҗзӨәпјҡ

жҺЁиҚҗйҳ…иҜ»

- Biogenе°ҶдҪҝз”ЁApple Watchз ”з©¶иҖҒе№ҙз—ҙе‘Ҷз—Үзҡ„ж—©жңҹз—ҮзҠ¶

- еӨ§дёҖйқһи®Ўз®—жңәдё“дёҡзҡ„еӯҰз”ҹпјҢеҰӮдҪ•еҲ©з”ЁеҜ’еҒҮиҮӘеӯҰCиҜӯиЁҖ

- Eyeware BeamдҪҝз”ЁiPhoneиҝҪиёӘзҺ©е®¶еңЁжёёжҲҸдёӯзҡ„зңјзқӣиҝҗеҠЁ

- зәўзұіK40жёІжҹ“еӣҫжӣқе…үпјҡеұ…дёӯжҢ–еӯ”+еҗҺзҪ®еӣӣж‘„пјҢиҝҷеӨ–и§ӮдҪ и§үеҫ—еҰӮдҪ•пјҹ

- жҲ–дҪҝз”ЁеӨ©зҺ‘1000+иҠҜзүҮпјҹиҚЈиҖҖV40е·Іе…Ёжё йҒ“ејҖеҗҜйў„зәҰ

- иӢ№жһңе°ҶжҺЁеҮәдҪҝз”Ёmini LEDеұҸзҡ„iPad Pro

- жүӢжңәиғҪз”ЁеӨҡд№…пјҹеҰӮжһңеҮәзҺ°иҝҷ3з§ҚеҫҒе…ҶпјҢиҜҙжҳҺвҖңй»ҳи®ӨдҪҝз”Ёж—¶й—ҙвҖқе·ІеҲ°

- еҘӢж–—|иҜҘеҰӮдҪ•зңӢеҫ…жӢјеӨҡеӨҡе‘ҳе·ҘзҢқжӯ»пјҡйј“еҠұеҘӢж–—пјҢд№ҹиҰҒдҝқжҠӨеҘҪеҘӢж–—иҖ…

- иЈ…жңәзӮ№дёҚдә® еҰӮдҪ•з®Җжҳ“жҺ’жҹҘ硬件问йўҳпјҹ

- иҷҫзұійҹід№җе®Јеёғе…іеҒңпјҒжҲ‘зҡ„жӯҢеҚ•еҰӮдҪ•еҜје…ҘQQйҹід№җгҖҒзҪ‘жҳ“дә‘йҹід№җпјҹ