жҹҗзі»з»ҹз»•иҝҮwafжӢҝдёӢwebshell

жҗңзҙўе…¬дј—еҸ·пјҡжҡ—зҪ‘й»‘е®ўеҸҜйўҶе…ЁеҘ—зҪ‘з»ңе®үе…Ёжё—йҖҸж•ҷзЁӢгҖҒй…ҚеҘ—ж”»йҳІйқ¶еңә ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

иҪ¬иҪҪиҮӘе®үе…Ёе…ҲеёҲ

еүҚиЁҖеҜ№дәҺдёҖдёӘдёҚжҖҺд№ҲжӢҝз«ҷзҡ„жҲ‘жқҘиҜҙжҗһдёҖж¬Ўз«ҷзӮ№зЎ®е®һиҙ№еҠІ гҖӮ еүҚдёҚд№…жӢҝдәҶдёҖдёӘз«ҷзӮ№ гҖӮ еҲҶдә«дёҖдёӢзІ—з•ҘиҝҮзЁӢ гҖӮ

жӯЈж–Үе°ҸдјҷдјҙжүҖеңЁзҡ„ең°ж–№иҰҒи®©жҗһжҹҗзі»з»ҹжөӢиҜ•,еҸ‘еҲ°зҫӨйҮҢи®©зңӢзңӢ гҖӮ

жҲ‘зңӢдәҶдёҖжіўиІҢдјјжІЎжңүд»Җд№Ҳжҙһжҙһиҝҷи®©жҲ‘ пјҢ жғіиө·дёүе№ҙеүҚзҡ„жҹҗзі»з»ҹзҡ„з®—з®—жңҜзҡ„жјҸжҙһдәҺжҳҜ пјҢ жғіжҗһдёҖд»Ҫжәҗд»Јз Ғз ”з©¶дёҖдёӢиҝҷдёӘз®—з®—жңҜзҡ„иҝҷдёӘдёңдёңдәҺжҳҜж“Қиө·зҘһеҷЁ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

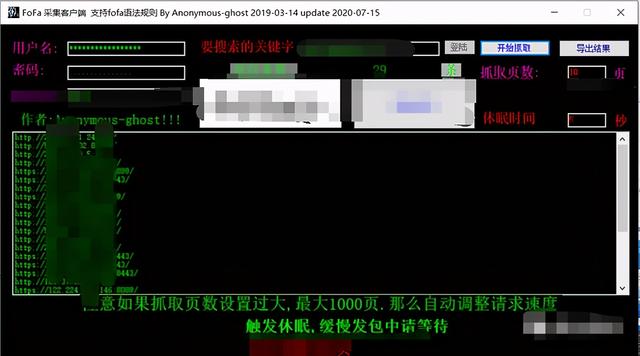

еңЁfofaдёҠжүҫеҲ°дёҖдёӘз«ҷзҡ„еҸҜд»Ҙз®—з®—жңҜ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

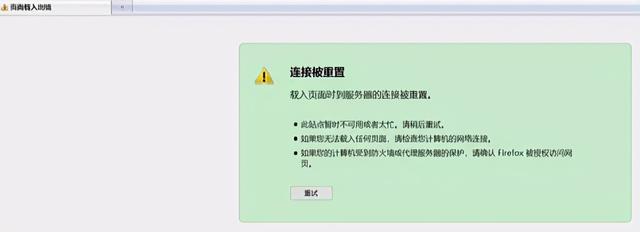

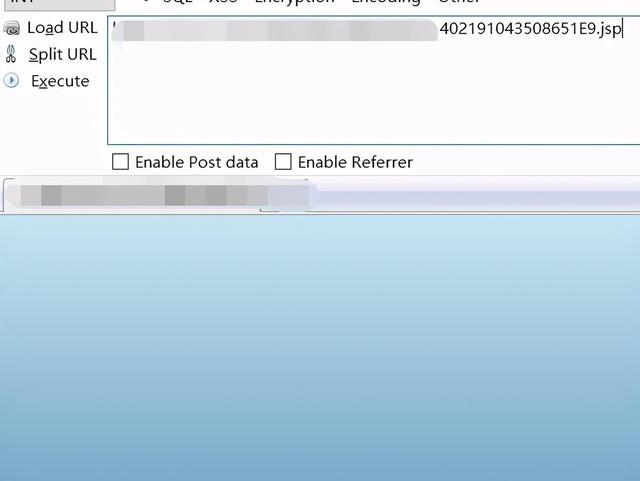

жҺҘдёӢжқҘжҺҸеҮәexpе°ұејҖе§ӢжҖј гҖӮ з»“жһңжҳҫзӨәеҰӮдёӢ гҖӮ

иҝһжҺҘиў«йҮҚзҪ®дәҶжғіеҲ°зҡ„жҳҜжҹҗxдә‘ гҖӮ з»“жһңжҹҘдәҶдёҖжіўipдёҚжҳҜ гҖӮ еҸҰеӨ–жҲ‘зҡ„ipжІЎжңүиў«ban гҖӮ йӮЈе°ұжҳҜеҸҰеӨ–зҡ„waf гҖӮ йӮЈиҝҳеҘҪpostжҖјдёҖдёӢ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

getжҖјдёҖдёӢ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

жҲ‘зҢңжөӢеҸҜиғҪжҳҜеҜ№е…ій”®еӯ—иҝӣиЎҢжӢҰжҲӘ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

з»“жһңиҜҒе®һдәҶжҲ‘зҡ„зҢңжғійӮЈд№ҲжҲ‘们жҖҺд№ҲеҠһе‘ў гҖӮ еҪ“然жҳҜз»•иҝҮд»–

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

жҲ‘жғідёҚз”ЁжҲ‘иҜҙжҖҺд№Ҳз»•иҝҮзҡ„еҸӘиҰҒзңӢжҲӘеӣҫе°ұзҹҘйҒ“жҳҜеҰӮдҪ•з»•иҝҮзҡ„жҲ‘иҝҷйҮҢе°ұдёҚиҜҙдәҶ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

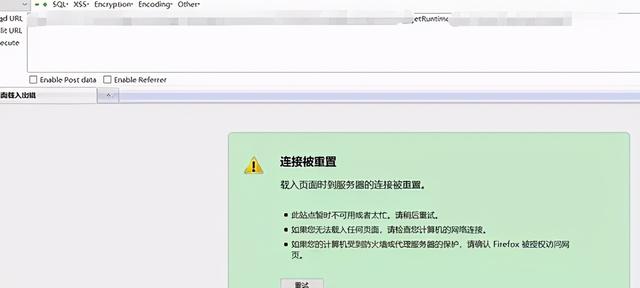

еҪ“然жҗһеҲ°иҝҷйҮҢжңүдәәе°ұиҜҙдәҶиҝҷжқғйҷҗиҝҷд№ҲеӨ§еҫҲй«ҳзӣҙжҺҘcsдёҠзәҝ гҖӮ жҲ–иҖ…дёӢиҪҪexeеҲ°жңҚеҠЎеҷЁдёҠ然еҗҺжү§иЎҢexeдёҠзәҝ гҖӮ зЁҚеҫ®е…ҚжқҖдёҖжіўе°ұokдәҶдҪҶжҳҜж— еҘҲжҲ‘зҡ„vpsжІЎжңүз»ӯиҙ№ гҖӮ еҸҰеӨ–жҗһwebзҡ„дёҚеј№дёӘshellжҖ»и§үзҡ„жңүзӮ№е°ҙе°¬ гҖӮ дәҺжҳҜејҖе§ӢжғіеҠһжі•getshell. гҖӮ йӮЈд№ҲжҲ‘们е…Ҳз”Ёе‘Ҫд»ӨзңӢиҝҷдёӘеңЁе“ӘдёӘзӣ®еҪ• гҖӮ жҲ‘们жү§иЎҢdirе‘Ҫд»ӨжҹҘиҜў гҖӮ жҸЎж“Ұжү§иЎҢwhoamiеҸҜд»Ҙжү§иЎҢиҝҷдёӘдёҚеҸҜд»Ҙ гҖӮ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

йӮЈд№ҲжҲ‘们еҠ дёҠе‘Ҫд»ӨиЎҢеҸӮж•°зңӢзңӢжҲҗеҠҹжү§иЎҢ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

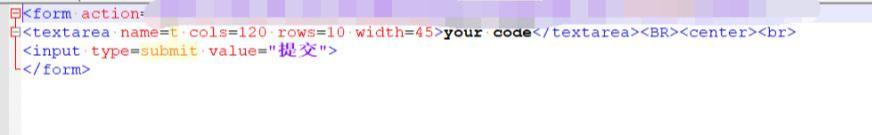

жҲ‘们жқҘechoеҶҷwebshell гҖӮ еҸ‘зҺ°иҝҷйҮҢжңүзҷҪеҗҚеҚ•и§ЈжһҗйҷҗеҲ¶ гҖӮ еҸӘиҰҒдёҚжҳҜеӣҫзүҮ,зӯүж–Ү件дёҖеҫӢдёҚи§Јжһҗ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

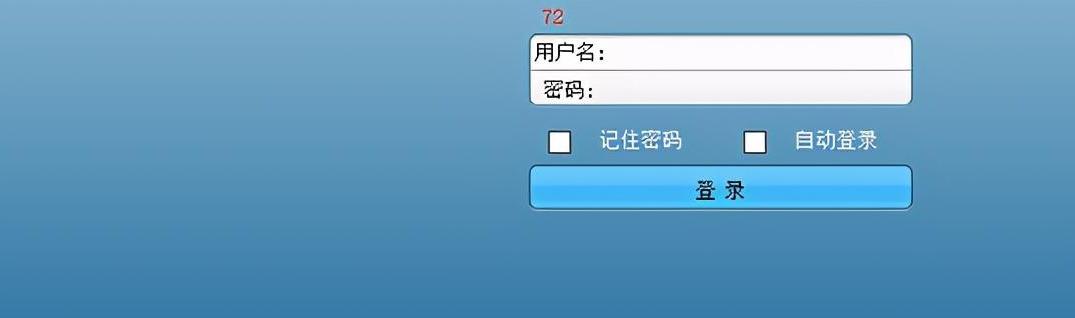

зңӢдәҶдёҚиғҪеҶҚиҝҷдёӘOAдёҠејәжҗһ гҖӮ жҲ‘们еҸӘиғҪеңЁзңӢзңӢиҝҷдёӘipжңүжІЎжңүеҲ«зҡ„з«ҷзӮ№ гҖӮ з»ҲдәҺжүҫеҲ°дёҖдёӘз«ҷзӮ№

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

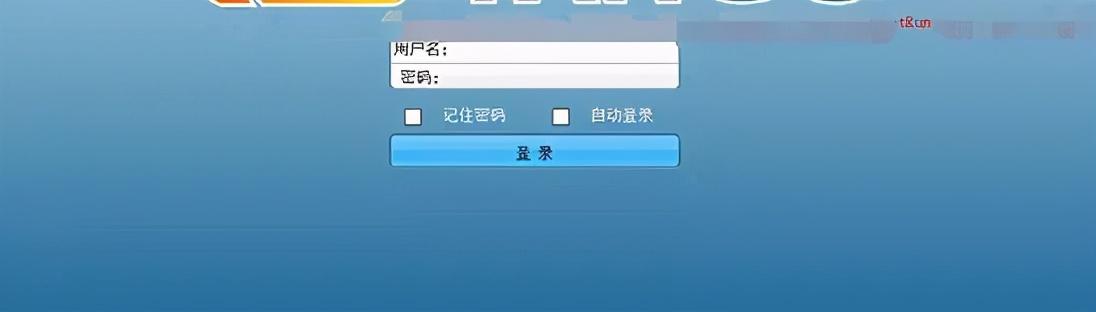

йӮЈд№Ҳе°ұжӢҝе®ғејҖеҲҖе°ұиЎҢ гҖӮ з»ҸиҝҮдёҖзі»еҲ—зҡ„еҜ»жүҫжҲ‘з»ҲдәҺжүҫеҲ°иҝҷдёӘз«ҷзӮ№еҜ№еә”зҡ„webж №зӣ®еҪ• гҖӮ жҲ‘们жқҘеҶҷshellеҪ“然жҳҜжңҖз®Җзҹӯзҡ„shellжңҖеҘҪдәҶ

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

жҲ‘们еҶҷе…ҘжҲҗеҠҹдәҶжІЎжңүеӣһжҳҫ пјҢ жҲ‘们и®ҝй—®жҲ‘们зҡ„shell гҖӮ

гҖҗжҹҗзі»з»ҹз»•иҝҮwafжӢҝдёӢwebshellгҖ‘з©әзҷҪжҺҘдёӢжқҘжҲ‘们用 гҖӮ иҝӣиЎҢеҶҷshellжҲ‘们зҡ„ж–Ү件еҗҚе‘ҪеҗҚжҲҗx.jsp

ж–Үз« жҸ’еӣҫ

ж–Үз« жҸ’еӣҫ

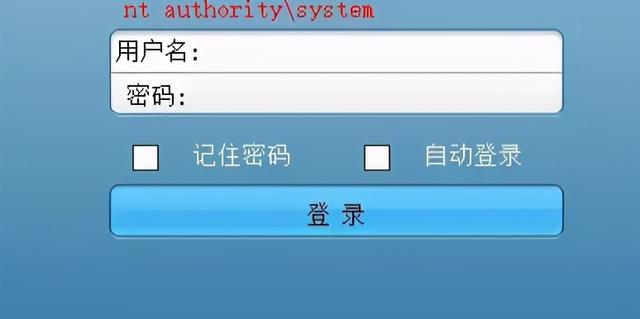

жҲ‘们postжҸҗдәӨдёҖдёӢ гҖӮ жҸЎж“Ұ гҖӮ жөҒйҮҸзӣ‘жҺ§жҲ‘们被жӢҰжҲӘдәҶ гҖӮ

жҲ‘们用жөҒиЎҢзҡ„зј–з Ғ(base64)ж–№ејҸеҠ еҜҶжөӢиҜ•дёҖдёӢзңӢзңӢжӢҰжҲӘд№Ҳ гҖӮ еҪ“然жҲ‘们зҡ„жҺҘ收зҡ„jspзҡ„马еӯҗжІЎжңүж”№д»Јз Ғ гҖӮ

жҺЁиҚҗйҳ…иҜ»

- и°·жӯҢе»әз«Ӣж–°AIзі»з»ҹ еҸҜејҖеҸ‘з”ңе“Ғй…Қж–№

- иҜәеҹәдәҡдёәдҪ•е®ҒеҸҜйҖҗжёҗжІЎиҗҪд№ҹдёҚйҮҮз”ЁAndroidзі»з»ҹпјҹй•ҝзҹҘиҜҶдәҶ

- зғҹеҸ°жёҜвҖңз®ЎйҒ“жҷәи„‘зі»з»ҹвҖқдёҠзәҝ еңЁеӣҪеҶ…зҺҮе…Ҳе®һзҺ°еҺҹжІ№еӮЁиҝҗе…ЁжҒҜжҷәиғҪжҺ’дә§

- vivoдёҖж¬ҫж–°жңәзҺ°иә«и·‘еҲҶзҪ‘пјҒиҝҗеӯҳе’Ңзі»з»ҹдҝЎжҒҜйҖҡйҖҡжӣқе…ү

- дәәз‘һдәәжүҚ(06919)пјҡжңӘжқҘ3е№ҙзі»з»ҹе№іеҸ°е°ҶеҸ‘еҠӣжҷәиғҪеҢ–пјҢжү“йҖ иҒҢдёҡз”ҹжҖҒй“ҫе№іеҸ°

- ж¶Ҳиҙ№иҖ…жҠҘе‘Ҡ | зҫҺеӣўе……з”өе®қз”өйҮҸдёҚи¶ід№ҹжүЈиҙ№пјҢжҳҜиҙЁйҮҸй—®йўҳиҝҳжҳҜзі»з»ҹзјәйҷ·пјҹ

- и°·жӯҢдҝ®еӨҚPixel 5зі»з»ҹйҹійҮҸй—®йўҳ еҝ«й—Ёйҹіж•ҲдёҚеҶҚеҗө

- AxiomtekжҺЁеҮәAIE100-903-FL-NX AI Edgeзі»з»ҹ еҸҜеңЁжҒ¶еҠЈзҺҜеўғдёӢиҝҗиЎҢ

- е®ҳе®ЈпјҒ11ж¬ҫvivoзі»жңәеһӢејҖе§Ӣе…¬жөӢжңҖж–°зі»з»ҹOriginOS

- йёҝи’ҷOSеӨ§дёҖз»ҹйңҖдә§дёҡеҗҲеҠӣ