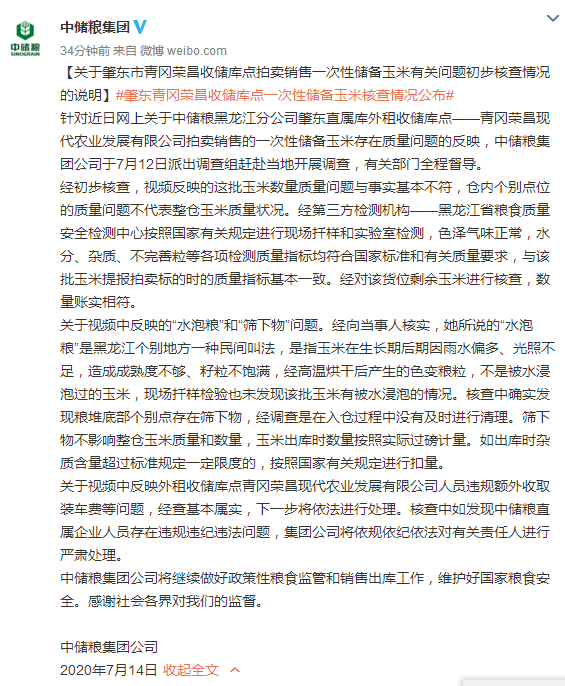

йӮЈд№Ҳй—®йўҳжқҘдәҶпјҢеҒҮи®ҫжҲ‘们зҡ„зі»з»ҹпјҢеңЁ5w/sзҡ„й«ҳ并еҸ‘зҠ¶жҖҒдёӢпјҢе№іеқҮе“Қеә”ж—¶й—ҙд»Һ100msеҸҳдёә250msпјҲе®һйҷ…жғ…еҶөпјҢз”ҡиҮіжӣҙеӨҡпјүпјҡ

дәҺжҳҜпјҢжҲ‘们зҡ„зі»з»ҹеү©дёӢдәҶ4wзҡ„QPSпјҢйқўеҜ№5wжҜҸз§’зҡ„иҜ·жұӮпјҢдёӯй—ҙзӣёе·®дәҶ1w гҖӮ

然еҗҺпјҢиҝҷжүҚжҳҜзңҹжӯЈзҡ„жҒ¶жўҰејҖе§Ӣ гҖӮдёҫдёӘдҫӢеӯҗпјҢй«ҳйҖҹи·ҜеҸЈпјҢ1з§’й’ҹжқҘ5йғЁиҪҰпјҢжҜҸз§’йҖҡиҝҮ5йғЁиҪҰпјҢй«ҳйҖҹи·ҜеҸЈиҝҗдҪңжӯЈеёё гҖӮзӘҒ然пјҢиҝҷдёӘи·ҜеҸЈ1з§’й’ҹеҸӘиғҪйҖҡиҝҮ4йғЁиҪҰпјҢиҪҰжөҒйҮҸд»Қ然дҫқж—§пјҢз»“жһңеҝ…е®ҡеҮәзҺ°еӨ§еЎһиҪҰ гҖӮпјҲ5жқЎиҪҰйҒ“еҝҪ然еҸҳжҲҗ4жқЎиҪҰйҒ“зҡ„ж„ҹи§үпјү гҖӮ

еҗҢзҗҶпјҢжҹҗдёҖдёӘз§’еҶ…пјҢ20*500дёӘеҸҜз”ЁиҝһжҺҘиҝӣзЁӢйғҪеңЁж»ЎиҙҹиҚ·е·ҘдҪңдёӯпјҢеҚҙд»Қ然жңү1дёҮдёӘж–°жқҘиҜ·жұӮпјҢжІЎжңүиҝһжҺҘиҝӣзЁӢеҸҜз”ЁпјҢзі»з»ҹйҷ·е…ҘеҲ°ејӮеёёзҠ¶жҖҒд№ҹжҳҜйў„жңҹд№ӢеҶ… гҖӮ

ж–Үз« жҸ’еӣҫ

е…¶е®һеңЁжӯЈеёёзҡ„йқһй«ҳ并еҸ‘зҡ„дёҡеҠЎеңәжҷҜдёӯпјҢд№ҹжңүзұ»дјјзҡ„жғ…еҶөеҮәзҺ°пјҢжҹҗдёӘдёҡеҠЎиҜ·жұӮжҺҘеҸЈеҮәзҺ°й—®йўҳпјҢе“Қеә”ж—¶й—ҙжһҒж…ўпјҢе°Ҷж•ҙдёӘWebиҜ·жұӮе“Қеә”ж—¶й—ҙжӢүеҫ—еҫҲй•ҝпјҢйҖҗжёҗе°ҶWebжңҚеҠЎеҷЁзҡ„еҸҜз”ЁиҝһжҺҘж•°еҚ ж»ЎпјҢе…¶д»–жӯЈеёёзҡ„дёҡеҠЎиҜ·жұӮпјҢж— иҝһжҺҘиҝӣзЁӢеҸҜз”Ё гҖӮ

жӣҙеҸҜжҖ•зҡ„й—®йўҳжҳҜпјҢжҳҜз”ЁжҲ·зҡ„иЎҢдёәзү№зӮ№пјҢзі»з»ҹи¶ҠжҳҜдёҚеҸҜз”ЁпјҢз”ЁжҲ·зҡ„зӮ№еҮ»и¶Ҡйў‘з№ҒпјҢжҒ¶жҖ§еҫӘзҺҜжңҖз»ҲеҜјиҮҙ“йӣӘеҙ©”пјҲе…¶дёӯдёҖеҸ°WebжңәеҷЁжҢӮдәҶпјҢеҜјиҮҙжөҒйҮҸеҲҶж•ЈеҲ°е…¶д»–жӯЈеёёе·ҘдҪңзҡ„жңәеҷЁдёҠпјҢеҶҚеҜјиҮҙжӯЈеёёзҡ„жңәеҷЁд№ҹжҢӮпјҢ然еҗҺжҒ¶жҖ§еҫӘзҺҜпјүпјҢе°Ҷж•ҙдёӘWebзі»з»ҹжӢ–еһ® гҖӮ

##5.3 йҮҚеҗҜдёҺиҝҮиҪҪдҝқжҠӨ## еҰӮжһңзі»з»ҹеҸ‘з”ҹ“йӣӘеҙ©”пјҢиҙёз„¶йҮҚеҗҜжңҚеҠЎпјҢжҳҜж— жі•и§ЈеҶій—®йўҳзҡ„ гҖӮжңҖеёёи§Ғзҡ„зҺ°иұЎжҳҜпјҢеҗҜеҠЁиө·жқҘеҗҺпјҢз«ӢеҲ»жҢӮжҺү гҖӮиҝҷдёӘж—¶еҖҷпјҢжңҖеҘҪеңЁе…ҘеҸЈеұӮе°ҶжөҒйҮҸжӢ’з»қпјҢ然еҗҺеҶҚе°ҶйҮҚеҗҜ гҖӮеҰӮжһңжҳҜredis/memcacheиҝҷз§ҚжңҚеҠЎд№ҹжҢӮдәҶпјҢйҮҚеҗҜзҡ„ж—¶еҖҷйңҖиҰҒжіЁж„Ҹ“йў„зғӯ”пјҢ并且еҫҲеҸҜиғҪйңҖиҰҒжҜ”иҫғй•ҝзҡ„ж—¶й—ҙ гҖӮ

з§’жқҖе’ҢжҠўиҙӯзҡ„еңәжҷҜпјҢжөҒйҮҸеҫҖеҫҖжҳҜи¶…д№ҺжҲ‘们系з»ҹзҡ„еҮҶеӨҮе’ҢжғіиұЎзҡ„ гҖӮиҝҷдёӘж—¶еҖҷпјҢиҝҮиҪҪдҝқжҠӨжҳҜеҝ…иҰҒзҡ„ гҖӮеҰӮжһңжЈҖжөӢеҲ°зі»з»ҹж»ЎиҙҹиҪҪзҠ¶жҖҒпјҢжӢ’з»қиҜ·жұӮд№ҹжҳҜдёҖз§ҚдҝқжҠӨжҺӘж–Ҫ гҖӮеңЁеүҚз«Ҝи®ҫзҪ®иҝҮж»ӨжҳҜжңҖз®ҖеҚ•зҡ„ж–№ејҸпјҢдҪҶжҳҜпјҢиҝҷз§ҚеҒҡжі•жҳҜиў«з”ЁжҲ·“еҚғеӨ«жүҖжҢҮ”зҡ„иЎҢдёә гҖӮжӣҙеҗҲйҖӮдёҖзӮ№зҡ„жҳҜпјҢе°ҶиҝҮиҪҪдҝқжҠӨи®ҫзҪ®еңЁCGIе…ҘеҸЈеұӮпјҢеҝ«йҖҹе°Ҷе®ўжҲ·зҡ„зӣҙжҺҘиҜ·жұӮиҝ”еӣһ гҖӮ

#6 дҪңејҠзҡ„жүӢж®өпјҡиҝӣж”»дёҺйҳІе®Ҳ# з§’жқҖе’ҢжҠўиҙӯ收еҲ°дәҶ“жө·йҮҸ”зҡ„иҜ·жұӮпјҢе®һйҷ…дёҠйҮҢйқўзҡ„ж°ҙеҲҶжҳҜеҫҲеӨ§зҡ„ гҖӮдёҚе°‘з”ЁжҲ·пјҢдёәдәҶ“жҠў“еҲ°е•Ҷе“ҒпјҢдјҡдҪҝз”Ё“еҲ·зҘЁе·Ҙе…·”зӯүзұ»еһӢзҡ„иҫ…еҠ©е·Ҙе…·пјҢеё®еҠ©д»–们еҸ‘йҖҒе°ҪеҸҜиғҪеӨҡзҡ„иҜ·жұӮеҲ°жңҚеҠЎеҷЁ гҖӮиҝҳжңүдёҖйғЁеҲҶй«ҳзә§з”ЁжҲ·пјҢеҲ¶дҪңејәеӨ§зҡ„иҮӘеҠЁиҜ·жұӮи„ҡжң¬ гҖӮиҝҷз§ҚеҒҡжі•зҡ„зҗҶз”ұд№ҹеҫҲз®ҖеҚ•пјҢе°ұжҳҜеңЁеҸӮдёҺз§’жқҖе’ҢжҠўиҙӯзҡ„иҜ·жұӮдёӯпјҢиҮӘе·ұзҡ„иҜ·жұӮж•°зӣ®еҚ жҜ”и¶ҠеӨҡпјҢжҲҗеҠҹзҡ„жҰӮзҺҮи¶Ҡй«ҳ гҖӮ

иҝҷдәӣйғҪжҳҜеұһдәҺ“дҪңејҠзҡ„жүӢж®ө”пјҢдёҚиҝҮпјҢжңү“иҝӣж”»”е°ұжңү“йҳІе®Ҳ”пјҢиҝҷжҳҜдёҖеңәжІЎжңүзЎқзғҹзҡ„жҲҳж–—е“Ҳ гҖӮ

##6.1 еҗҢдёҖдёӘиҙҰеҸ·пјҢдёҖж¬ЎжҖ§еҸ‘еҮәеӨҡдёӘиҜ·жұӮ## йғЁеҲҶз”ЁжҲ·йҖҡиҝҮжөҸи§ҲеҷЁзҡ„жҸ’件жҲ–иҖ…е…¶д»–е·Ҙе…·пјҢеңЁз§’жқҖејҖе§Ӣзҡ„ж—¶й—ҙйҮҢпјҢд»ҘиҮӘе·ұзҡ„иҙҰеҸ·пјҢдёҖж¬ЎеҸ‘йҖҒдёҠзҷҫз”ҡиҮіжӣҙеӨҡзҡ„иҜ·жұӮ гҖӮе®һйҷ…дёҠпјҢиҝҷж ·зҡ„з”ЁжҲ·з ҙеқҸдәҶз§’жқҖе’ҢжҠўиҙӯзҡ„е…¬е№іжҖ§ гҖӮ

иҝҷз§ҚиҜ·жұӮеңЁжҹҗдәӣжІЎжңүеҒҡж•°жҚ®е®үе…ЁеӨ„зҗҶзҡ„зі»з»ҹйҮҢпјҢд№ҹеҸҜиғҪйҖ жҲҗеҸҰеӨ–дёҖз§Қз ҙеқҸпјҢеҜјиҮҙжҹҗдәӣеҲӨж–ӯжқЎд»¶иў«з»•иҝҮ гҖӮдҫӢеҰӮдёҖдёӘз®ҖеҚ•зҡ„йўҶеҸ–йҖ»иҫ‘пјҢе…ҲеҲӨж–ӯз”ЁжҲ·жҳҜеҗҰжңүеҸӮдёҺи®°еҪ•пјҢеҰӮжһңжІЎжңүеҲҷйўҶеҸ–жҲҗеҠҹпјҢжңҖеҗҺеҶҷе…ҘеҲ°еҸӮдёҺи®°еҪ•дёӯ гҖӮиҝҷжҳҜдёӘйқһеёёз®ҖеҚ•зҡ„йҖ»иҫ‘пјҢдҪҶжҳҜпјҢеңЁй«ҳ并еҸ‘зҡ„еңәжҷҜдёӢпјҢеӯҳеңЁж·ұж·ұзҡ„жјҸжҙһ гҖӮеӨҡдёӘ并еҸ‘иҜ·жұӮйҖҡиҝҮиҙҹиҪҪеқҮиЎЎжңҚеҠЎеҷЁпјҢеҲҶй…ҚеҲ°еҶ…зҪ‘зҡ„еӨҡеҸ°WebжңҚеҠЎеҷЁпјҢе®ғ们йҰ–е…Ҳеҗ‘еӯҳеӮЁеҸ‘йҖҒжҹҘиҜўиҜ·жұӮпјҢ然еҗҺпјҢеңЁжҹҗдёӘиҜ·жұӮжҲҗеҠҹеҶҷе…ҘеҸӮдёҺи®°еҪ•зҡ„ж—¶й—ҙе·®еҶ…пјҢе…¶д»–зҡ„иҜ·жұӮиҺ·жҹҘиҜўеҲ°зҡ„з»“жһңйғҪжҳҜ“жІЎжңүеҸӮдёҺи®°еҪ•” гҖӮиҝҷйҮҢпјҢе°ұеӯҳеңЁйҖ»иҫ‘еҲӨж–ӯиў«з»•иҝҮзҡ„йЈҺйҷ© гҖӮ

ж–Үз« жҸ’еӣҫ

еә”еҜ№ж–№жЎҲпјҡ

еңЁзЁӢеәҸе…ҘеҸЈеӨ„пјҢдёҖдёӘиҙҰеҸ·еҸӘе…Ғи®ёжҺҘеҸ—1дёӘиҜ·жұӮпјҢе…¶д»–иҜ·жұӮиҝҮж»Ө гҖӮдёҚд»…и§ЈеҶідәҶеҗҢдёҖдёӘиҙҰеҸ·пјҢеҸ‘йҖҒNдёӘиҜ·жұӮзҡ„й—®йўҳпјҢиҝҳдҝқиҜҒдәҶеҗҺз»ӯзҡ„йҖ»иҫ‘жөҒзЁӢзҡ„е®үе…Ё гҖӮе®һзҺ°ж–№жЎҲпјҢеҸҜд»ҘйҖҡиҝҮRedisиҝҷз§ҚеҶ…еӯҳзј“еӯҳжңҚеҠЎпјҢеҶҷе…ҘдёҖдёӘж Үеҝ—дҪҚпјҲеҸӘе…Ғи®ё1дёӘиҜ·жұӮеҶҷжҲҗеҠҹпјҢз»“еҗҲwatchзҡ„д№җи§Ӯй”Ғзҡ„зү№жҖ§пјүпјҢжҲҗеҠҹеҶҷе…Ҙзҡ„еҲҷеҸҜд»Ҙ继з»ӯеҸӮеҠ гҖӮ

ж–Үз« жҸ’еӣҫ

жҲ–иҖ…пјҢиҮӘе·ұе®һзҺ°дёҖдёӘжңҚеҠЎпјҢе°ҶеҗҢдёҖдёӘиҙҰеҸ·зҡ„иҜ·жұӮж”ҫе…ҘдёҖдёӘйҳҹеҲ—дёӯпјҢеӨ„зҗҶе®ҢдёҖдёӘпјҢеҶҚеӨ„зҗҶдёӢдёҖдёӘ гҖӮ

##6.2 еӨҡдёӘиҙҰеҸ·пјҢдёҖж¬ЎжҖ§еҸ‘йҖҒеӨҡдёӘиҜ·жұӮ## еҫҲеӨҡе…¬еҸёзҡ„иҙҰеҸ·жіЁеҶҢеҠҹиғҪпјҢеңЁеҸ‘еұ•ж—©жңҹеҮ д№ҺжҳҜжІЎжңүйҷҗеҲ¶зҡ„пјҢеҫҲе®№жҳ“е°ұеҸҜд»ҘжіЁеҶҢеҫҲеӨҡдёӘиҙҰеҸ· гҖӮеӣ жӯӨпјҢд№ҹеҜјиҮҙдәҶеҮәзҺ°дәҶдёҖдәӣзү№ж®Ҡзҡ„е·ҘдҪңе®ӨпјҢйҖҡиҝҮзј–еҶҷиҮӘеҠЁжіЁеҶҢи„ҡжң¬пјҢз§ҜзҙҜдәҶдёҖеӨ§жү№“еғөе°ёиҙҰеҸ·”пјҢж•°йҮҸеәһеӨ§пјҢеҮ дёҮз”ҡиҮіеҮ еҚҒдёҮзҡ„иҙҰеҸ·дёҚзӯүпјҢдё“й—ЁеҒҡеҗ„з§ҚеҲ·зҡ„иЎҢдёәпјҲиҝҷе°ұжҳҜеҫ®еҚҡдёӯзҡ„“еғөе°ёзІү“зҡ„жқҘжәҗпјү гҖӮдёҫдёӘдҫӢеӯҗпјҢдҫӢеҰӮеҫ®еҚҡдёӯжңүиҪ¬еҸ‘жҠҪеҘ–зҡ„жҙ»еҠЁпјҢеҰӮжһңжҲ‘们дҪҝз”ЁеҮ дёҮдёӘ“еғөе°ёеҸ·”еҺ»ж··иҝӣеҺ»иҪ¬еҸ‘пјҢиҝҷж ·е°ұеҸҜд»ҘеӨ§еӨ§жҸҗеҚҮжҲ‘们дёӯеҘ–зҡ„жҰӮзҺҮ гҖӮ

жҺЁиҚҗйҳ…иҜ»

- еҹәдәҺredisеҲҶеёғејҸй”Ғе®һзҺ°вҖңз§’жқҖвҖқ

- е°ҸзұіеҲ·жңәеҗҺдҪҝз”ЁдёҚд№ жғҜпјҢжғіиҰҒжҒўеӨҚеҺҹзі»з»ҹпјҹеҸҜд»ҘйҮҮз”Ёиҝҷз§Қж–№ејҸжқҘжҒўеӨҚ

- iOS еұҸи”Ҫзі»з»ҹжӣҙж–°жҸҸиҝ°ж–Ү件жӣҙж–°пјҒеҝ«жҠҠзғҰдәәзҡ„зі»з»ҹжӣҙж–°жҸҗзӨәе…іжҺү

- MySQL ж•ҙдҪ“жһ¶жһ„дёҺ SQL жү§иЎҢеҺҹзҗҶ

- еҲҶеёғејҸзі»з»ҹеёёи§ҒжҰӮеҝө

- PHPзҡ„еҫ®жңҚеҠЎжЎҶжһ¶йў„и§Ҳ

- иҜҰи§ЈRsyncиҝңзЁӢеҗҢжӯҘжңҚеҠЎеңЁwindowsзі»з»ҹдёӢзҡ„е®үиЈ…е’Ңй…ҚзҪ®

- з”өе•Ҷж”Ҝд»ҳжһ¶жһ„и®ҫи®Ў

- иҜҰи§ЈDockerжһ¶жһ„еҺҹзҗҶгҖҒеҠҹиғҪеҸҠдҪҝз”Ё

- еҚҮзә§йёҝи’ҷеҗҺеҶ…еӯҳзӘҒ然满дәҶ йёҝи’ҷзі»з»ҹеҚ з”ЁжүӢжңәеӨҡе°‘g