дёҚиҝҮпјҢе…ідәҺиҝҷдёӘй—®йўҳжңүдёҖдёӘжңүи¶Јзҡ„и§ЈеҶіж–№жЎҲпјҢеҸҜеңЁеҹәдәҺWebKitе’Ңblinkзҡ„жөҸи§ҲеҷЁдёӯз”ҹж•Ҳ гҖӮеҒҮи®ҫжҲ‘们жңүдёӨдёӘidзӣёеҗҢзҡ„е…ғзҙ пјҡ

<a id=test1>click!</a><a id=test1>click2!</a>жӯӨж—¶и®ҝй—®window.test1ж—¶дјҡеҫ—еҲ°д»Җд№Ҳе‘ўпјҹжҲ‘жңҹжңӣиҺ·еҫ—第дёҖдёӘзҡ„еҖј гҖӮдҪҶжҳҜеңЁChromiumдёӯпјҢжҲ‘们е®һйҷ…дёҠеҫ—еҲ°дәҶдёҖдёӘHTMLCollectionпјҒ

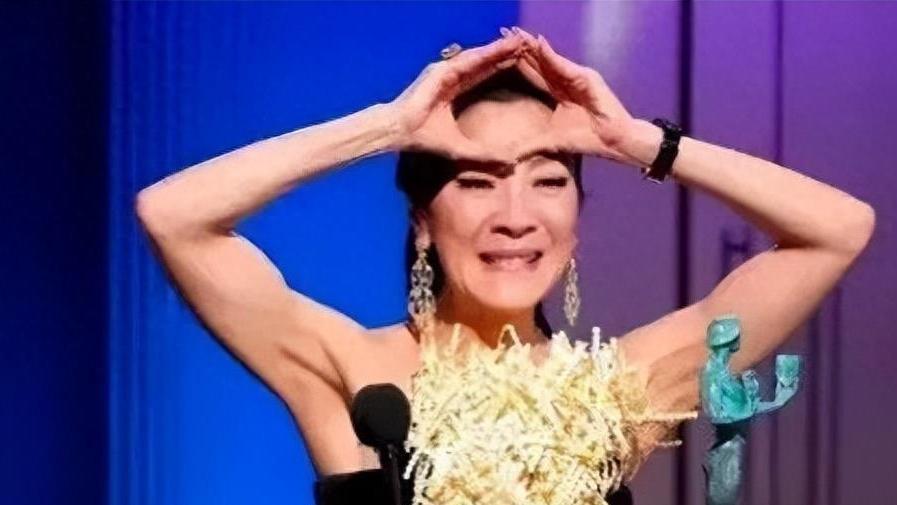

ж–Үз« жҸ’еӣҫ

зү№еҲ«йңҖиҰҒжіЁж„Ҹзҡ„жҳҜпјҢжҲ‘们еҸҜд»ҘйҖҡиҝҮзҙўеј•д»ҘеҸҠidи®ҝй—®HTMLCollectionдёӯзҡ„зү№е®ҡзҡ„е…ғзҙ гҖӮиҝҷж„Ҹе‘ізқҖwindow.test1.test1е®һйҷ…дёҠжҢҮзҡ„第дёҖдёӘе…ғзҙ гҖӮжҲ‘们д№ҹеҸҜд»Ҙи®ҫзҪ®nameеұһжҖ§пјҢе®һзҺ°зӣёеҗҢзҡ„ж•Ҳжһңпјҡ

<a id=test1>click!</a><a id=test1 name=test2>click2!</a>зҺ°еңЁжҲ‘们еҸҜд»ҘйҖҡиҝҮwindow.test1.test2и®ҝ问第дәҢдёӘanchorе…ғзҙ гҖӮ

ж–Үз« жҸ’еӣҫ

зҺ°еңЁпјҢжҲ‘们еӣһеҲ°eval(''+window.test1.test2)пјҢжңҖеҗҺзҡ„зӯ”жЎҲжҳҜпјҡ

<a id="test1"></a><a id="test1" name="test2" href=https://www.isolves.com/it/aq/wl/2019-11-20/"x:alert(1)">йӮЈд№ҲпјҢжҲ‘们еҰӮдҪ•еңЁAMP4EmailдёӯдҪҝз”Ёе‘ўпјҹ

е®һж–Ҫж”»еҮ»дёҠж–ҮжҸҗеҲ°пјҢйҖҡиҝҮеҗ‘е…ғзҙ ж·»еҠ idеұһжҖ§пјҢAMP4EmailеҫҲжңүеҸҜиғҪдјҡиў«ж”»еҮ» гҖӮдёәдәҶжүҫеҲ°дёҖдәӣж”»еҮ»зҡ„жқЎд»¶пјҢжҲ‘еҶіе®ҡжҹҘзңӢдёҖдёӢwindowзҡ„еұһжҖ§ гҖӮ

ж–Үз« жҸ’еӣҫ

AMP4Emailе®һйҷ…дёҠд№ҹдҪҝз”ЁдәҶдёҖдәӣй’ҲеҜ№DOM Clobberingзҡ„е®үе…ЁжҺӘж–ҪпјҢдҫӢеҰӮе®ғдёҘж јзҰҒжӯўдәҶidеұһжҖ§зҡ„жҹҗдәӣеҖј гҖӮ

ж–Үз« жҸ’еӣҫ

дҪҶжҳҜпјҢAMP_MODE并没жңүиў«йҷҗеҲ¶ гҖӮжүҖд»Ҙи®©жҲ‘们зңӢзңӢ<a id=AMP_MODE>дјҡеҸ‘з”ҹд»Җд№Ҳ гҖӮ

ж–Үз« жҸ’еӣҫ

иІҢдјјAMP4EmailиҜ•еӣҫеҠ иҪҪжҹҗдәӣJsж–Ү件пјҢдҪҶз”ұдәҺ404并жңӘиғҪжҲҗеҠҹ гҖӮжҲ‘们еҸҜд»ҘзңӢеҲ°URLзҡ„дёӯй—ҙжңүдёҖдёӘundefinedпјҢеҜ№дәҺдёәд»Җд№ҲдјҡеҸ‘з”ҹиҝҷз§Қжғ…еҶөпјҢжҲ‘еҸӘиғҪжғіеҮәдёҖдёӘи§ЈйҮҠпјҡAMPиҜ•еӣҫиҺ·еҫ—AMP_MODEеұһжҖ§пјҢ并е°Ҷе…¶жҸ’е…ҘURLдёӯ гҖӮдҪҶз”ұдәҺDOM ClobberingпјҢеҜјиҮҙйў„жңҹзҡ„еұһжҖ§зјәеӨұ гҖӮзӣёе…ід»Јз ҒеҰӮдёӢпјҡ

f.preloadExtension = function(a, b) { "amp-embed" == a && (a = "amp-ad"); var c = fn(this, a, !1); if (c.loaded || c.error) var d = !1; else void 0 === c.scriptPresent && (d = this.win.document.head.querySelector('[custom-element="' + a + '"]'), c.scriptPresent = !!d), d = !c.scriptPresent; if (d) { d = b; b = this.win.document.createElement("script"); b.async = !0; yb(a, "_") ? d = "" : b.setAttribute(0 <= dn.indexOf(a) ? "custom-template" : "custom-element", a); b.setAttribute("data-script", a); b.setAttribute("i-amphtml-inserted", ""); var e = this.win.location; t().test && this.win.testLocation && (e = this.win.testLocation); if (t().localDev) { var g = e.protocol + "//" + e.host; "about:" == e.protocol && (g = ""); e = g + "/dist" } else e = hd.cdn; g = t().rtvVersion; null == d && (d = "0.1"); d = d ? "-" + d : ""; var h = t().singlePassType ? t().singlePassType + "/" : ""; b.src = https://www.isolves.com/it/aq/wl/2019-11-20/e + "/rtv/" + g + "/" + h + "v0/" + a + d + ".js"; this.win.document.head.AppendChild(b); c.scriptPresent = !0 } return gn(c) }дёӢйқўжҳҜзІҫз®ҖзүҲпјҡ

var script = window.document.createElement("script");script.async = false;var loc;if (AMP_MODE.test && window.testLocation) { loc = window.testLocation} else { loc = window.location;}if (AMP_MODE.localDev) { loc = loc.protocol + "//" + loc.host + "/dist"} else { loc = "https://cdn.ampproject.org";}var singlePass = AMP_MODE.singlePassType ? AMP_MODE.singlePassType + "/" : "";b.src = https://www.isolves.com/it/aq/wl/2019-11-20/loc + "/rtv/" + AMP_MODE.rtvVersion; + "/" + singlePass + "v0/" + pluginName + ".js";document.head.appendChild(b);еңЁз¬¬дёҖиЎҢдёӯпјҢж–°е»әдәҶдёҖдёӘscriptе…ғзҙ пјҢ然еҗҺжЈҖжҹҘAMP_MODE.testе’Ңwindow.testLocationжҳҜеҗҰдёәзңҹ гҖӮеҰӮжһңAMP_MODE.localDevдёәзңҹпјҢеҲҷз”Ёwindow.testLocationз”ҹжҲҗURL гҖӮжңҖеҗҺе°ҶдёҖдәӣе…¶д»–еұһжҖ§иҒ”еҗҲиө·жқҘпјҢеҪўжҲҗе®Ңж•ҙзҡ„URL гҖӮдҪҶз”ұдәҺзј–з Ғж–№жі•зҡ„зјәйҷ·д»ҘеҸҠDOM ClobberingпјҢжҲ‘们еҸҜд»ҘжҺ§еҲ¶жңҖеҗҺзҡ„URL гҖӮжҲ‘们еҒҮи®ҫAMP_MODE.localDevе’ҢAMP_MODE.testйғҪдёәзңҹпјҢиҝӣдёҖжӯҘз®ҖеҢ–д»Јз Ғпјҡ

var script = window.document.createElement("script");script.async = false;b.src = https://www.isolves.com/it/aq/wl/2019-11-20/window.testLocation.protocol + "//" +window.testLocation.host + "/dist/rtv/" +AMP_MODE.rtvVersion; + "/" +(AMP_MODE.singlePassType ? AMP_MODE.singlePassType + "/" : "") +"v0/" + pluginName + ".js";document.head.appendChild(b);

жҺЁиҚҗйҳ…иҜ»

- дёӯеӣҪеӣҪ家|дёәд»Җд№ҲиҜҙпјҢиҖғдёҠйҮҚзӮ№й«ҳдёӯпјҢйқһеёёйҮҚиҰҒпјҹ

- е№ҝдёңдёӯеұұзҺ°еңЁиғҪдёҚиғҪиҝӣ2022е№ҙ1жңҲ, е№ҝдёңдёӯеұұзҺ°еңЁе®үе…Ёеҗ—

- дёӯеӣҪе©ҡеәҶеҚҸдјҡд»Ӣз»Қ

- дёӯеӣҪе©ҡеәҶзҪ‘иҜҰз»Ҷд»Ӣз»Қ

- дёӯеӣҪжқҺ姓жҺ’еҗҚ第еҮ дҪҚ 姓ж°ҸжқҺжҺ’еҗҚе…ЁдёӯеӣҪ第еҮ

- иҷҺеӨҙиңӮз§Қзұ»еӣҫзүҮеӨ§е…ЁжңҖжҜ’зҡ„иңӮ дёӯеӣҪжҜ’иңӮз§Қзұ»

- й“Ғи§Ӯйҹідёӯзҡ„иҢ¶ж°Ёй…ёжңүд»Җд№ҲдҪңз”Ё

- еҸ°е·һйҰ–家иҢ¶еҸ¶е“ҒзүҢиҺ·дёӯиҢ¶жқҜйҮ‘еҘ–

- дёӯеӣҪиҜ—жӯҢдёҮйҮҢиЎҢиө°иҝӣй»‘иҢ¶д№Ӣд№Ў,ж№–еҚ—е®үеҢ–

- йҳҝиғ¶зі•зІҳеңЁе®№еҷЁжӢҝдёҚдёӢжқҘжҖҺд№ҲеҠһ еҒҡеҘҪзҡ„йҳҝиғ¶зі•жҖҺд№Ҳд»Һе®№еҷЁдёӯжӢҝеҮәжқҘ