4пјүSC SIпјҡе®үе…ЁиҝһжҺҘд»ҺеұһеҶ’е……

еңЁд»ҘдёӢдёӨж®өдёӯ пјҢ жҸҸиҝ°дәҶеҰӮдҪ•жөӢиҜ•еҸ—е®іиҖ…BжҳҜеҗҰе®№жҳ“еҸ—еҲ°еӣӣж¬Ўж”»еҮ» гҖӮ

ж–Үз« жҸ’еӣҫ

aпјүдё»еҶ’е……пјҡж”»еҮ»и®ҫеӨҮеҶ’е……дёҚйңҖиҰҒеңЁеңәзҡ„еҸ—е®іиҖ…A гҖӮејҖе§Ӣе»әз«Ӣд»Һж”»еҮ»и®ҫеӨҮеҲ°еҸ—е®іиҖ…Bзҡ„е®үе…ЁиҝһжҺҘ гҖӮеҰӮжһңеҸ—е®іиҖ…BдёҚиҰҒжұӮж”»еҮ»и®ҫеӨҮиҝӣиЎҢиә«д»ҪйӘҢиҜҒпјҲеҰӮдёҠеӣҫжүҖзӨәпјү пјҢ еҲҷеҸ—е®іиҖ…Bе®№жҳ“еҸ—еҲ°LSC MIзҡ„ж”»еҮ» гҖӮеҰӮжһңеҸ—е®іиҖ…Bж”ҜжҢҒе®үе…ЁиҝһжҺҘ пјҢ йӮЈд№Ҳе®ғд№ҹе®№жҳ“еҸ—еҲ°SC MIзҡ„ж”»еҮ» пјҢ еӣ дёәиә«д»ҪйӘҢиҜҒиҝҮзЁӢе·Ід»Һе®үе…ЁйҷҚзә§дёәж—§ејҸпјҲеҰӮдёӢеӣҫжүҖзӨәпјү гҖӮ

ж–Үз« жҸ’еӣҫ

bпјүд»ҺеұһеҶ’е……пјҡж”»еҮ»и®ҫеӨҮеҶ’е……дәҶдёҚйңҖиҰҒеңЁеңәзҡ„еҸ—е®іиҖ…A гҖӮејҖе§Ӣд»ҺеҸ—е®іиҖ…BеҲ°еҸ—е®іиҖ…Aзҡ„е®үе…ЁиҝһжҺҘе»әз«Ӣ гҖӮеҰӮжһңж”»еҮ»еңЁжҺҘеҸ—иҝһжҺҘиҜ·жұӮд№ӢеүҚе°Ҷи§’иүІд»Һд»Һи§’иүІеҲҮжҚўеҲ°дё»и§’иүІ пјҢ еҲҷжү§иЎҢеҚ•ж–№йқўзҡ„ж—§ејҸиә«д»ҪйӘҢиҜҒ пјҢ 并ејҖе§ӢдјҡиҜқеҜҶй’ҘеҚҸе•ҶиҖҢж— йңҖеҸ—е®іиҖ…BиҰҒжұӮиҝӣиЎҢиә«д»ҪйӘҢиҜҒ пјҢ йӮЈд№ҲеҸ—е®іиҖ…Bе®№жҳ“еҸ—еҲ°LSC SIзҡ„ж”»еҮ» гҖӮеҰӮжһңеҸ—е®ідәәBж”ҜжҢҒе®үе…ЁиҝһжҺҘ пјҢ еҲҷе®ғд№ҹе®№жҳ“еҸ—еҲ°SC SIзҡ„ж”»еҮ» пјҢ еӣ дёәиә«д»ҪйӘҢиҜҒиҝҮзЁӢе·Ід»Һе®үе…ЁйҷҚзә§дёәж—§ејҸпјҲеҰӮдёҠеӣҫжүҖзӨәпјү гҖӮ

иҜ„дј°и®ҫзҪ®е…Ғи®ёеңЁеҮ еҲҶй’ҹеҶ…жөӢиҜ•й’ҲеҜ№зӣ®ж ҮеҸ—е®іиҖ…зҡ„BIASж”»еҮ» пјҢ 并且з”ұдәҺе®ғдҪҝз”Ёе»үд»·зҡ„硬件е’ҢејҖжәҗиҪҜ件 пјҢ еӣ жӯӨжҲҗжң¬иҫғдҪҺ гҖӮж”»еҮ»и®ҫеӨҮеҢ…жӢ¬иҝһжҺҘеҲ°Linux笔记жң¬з”өи„‘зҡ„CYW920819EVB-02жқҝ гҖӮиҜҘжқҝзҡ„д»·ж јзәҰдёә50зҫҺе…ғ пјҢ еҸҜд»ҘдҪҝз”Ёд»»дҪ•Linux笔记жң¬з”өи„‘з”ҡиҮіRaspberry PIжқҘжҺ§еҲ¶иҜҘжқҝ гҖӮе…¶д»–еҜ№BIASж”»еҮ»ж„ҹе…ҙи¶Јзҡ„з ”з©¶дәәе‘ҳеҸҜд»ҘиҪ»жқҫең°еӨҚеҲ¶и®ҫзҪ®д»ҘжөӢиҜ•жӣҙеӨҡи®ҫеӨҮ гҖӮ

B.иҜ„дј°з»“жһң

ж–Үз« жҸ’еӣҫ

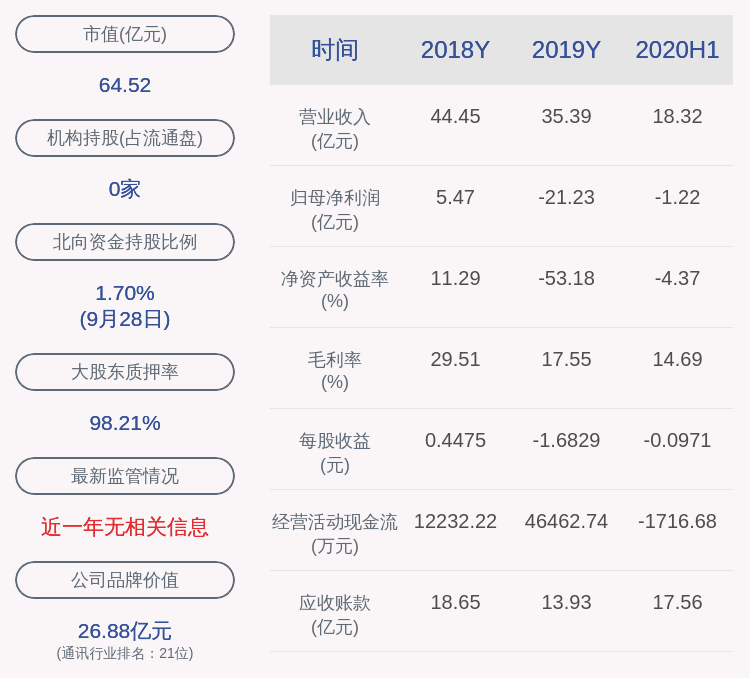

дёҠиЎЁжҳҫзӨәдәҶиҜ„дј°з»“жһң гҖӮ第дёҖеҲ—еҢ…еҗ«и“қзүҷиҠҜзүҮеҗҚз§° пјҢ 第дәҢеҲ—еҢ…еҗ«дҪҝз”ЁиҜҘиҠҜзүҮиҜ„дј°зҡ„и®ҫеӨҮзҡ„еҗҚз§° гҖӮ第дёүе’Ң第еӣӣеҲ—иҜ„дј°LSC MIе’ҢLSC SI BIASж”»еҮ» гҖӮ第дә”е’Ң第е…ӯеҲ—иҜ„дј°SC MIе’ҢSC SI BIASж”»еҮ» гҖӮе®һеҝғеңҶеңҲпјҲв—ҸпјүиЎЁзӨәиҠҜзүҮе’Ңзӣёе…іи®ҫеӨҮдёҚе®№жҳ“еҸ—еҲ°ж”»еҮ» пјҢ иҖҢз©әеҝғеңҶеңҲпјҲв—ӢпјүиЎЁзӨәиҠҜзүҮе’Ңзӣёе…іи®ҫеӨҮдёҚе®№жҳ“еҸ—еҲ°ж”»еҮ» гҖӮе®үе…ЁиҝһжҺҘеңЁи“қзүҷж ҮеҮҶдёӯжҳҜеҸҜйҖүзҡ„ пјҢ 并且еҪ“иҠҜзүҮ/и®ҫеӨҮдёҚж”ҜжҢҒе®үе…ЁиҝһжҺҘж—¶ пјҢ еңЁSCеҲ—дёӯдҪҝз”Ё гҖӮ

дёҠиЎЁзЎ®и®ӨиҜ„дј°зҡ„жүҖжңү31дёӘи“қзүҷи®ҫеӨҮпјҲ28дёӘзӢ¬зү№зҡ„и“қзүҷиҠҜзүҮпјүйғҪе®№жҳ“еҸ—еҲ°BIASж”»еҮ» гҖӮжҳ“еҸ—ж”»еҮ»зҡ„и®ҫеӨҮеҢ…жӢ¬иӢұзү№е°” пјҢ й«ҳйҖҡпјҲSnapdragonпјү пјҢ иөӣжҷ®жӢүж–ҜпјҲеҢ…жӢ¬Broadcomж— зәҝзү©иҒ”зҪ‘дёҡеҠЎпјү пјҢ иӢ№жһң пјҢ дёүжҳҹпјҲExynosпјүе’ҢCSRзҡ„и“қзүҷиҠҜзүҮ гҖӮжӯӨеӨ– пјҢ жҳ“еҸ—ж”»еҮ»зҡ„и®ҫеӨҮеҲ—иЎЁеҢ…жӢ¬жқҘиҮӘAndroidпјҲBluedroidе’ҢFluorideпјү пјҢ AppleпјҲIOS пјҢ iPadOSе’ҢmacOSпјү пјҢ LinuxпјҲBlueZпјү пјҢ MicrosoftпјҲwindows 10е’ҢWindows Phoneпјү пјҢ иөӣжҷ®жӢүж–Ҝе’ҢCSR гҖӮжҖ»дҪ“иҖҢиЁҖ пјҢ ж”»еҮ»дәҶ16дёӘж—§зүҲе®үе…ЁиҝһжҺҘи®ҫеӨҮе’Ң15дёӘе®үе…ЁиҝһжҺҘи®ҫеӨҮ пјҢ е®ғ们ж”ҜжҢҒи“қзүҷзүҲжң¬5.0гҖҒ4.2гҖҒ4.1еҸҠжӣҙдҪҺжҲ–зӯүдәҺ4.0зҡ„и“қзүҷ гҖӮ

е”ҜдёҖзҡ„дҫӢеӨ–жҳҜThinkPad 41U5005йј ж Ү гҖӮйј ж ҮдёҚе®№жҳ“еҸ—еҲ°LSC SIж”»еҮ» гҖӮзү№еҲ«жҳҜи®©йј ж ҮдёҺж”»еҮ»и®ҫеӨҮе»әз«Ӣе®үе…ЁиҝһжҺҘж—¶ пјҢ еҚідҪҝж”»еҮ»и®ҫеӨҮеҲҮжҚўдәҶи§’иүІе№¶е®ҢжҲҗдәҶеҚ•ж–№ж—§ејҸиә«д»ҪйӘҢиҜҒ пјҢ йј ж Үд№ҹе§Ӣз»ҲдјҡиҰҒжұӮж”»еҮ»жқҝиҝӣиЎҢиә«д»ҪйӘҢиҜҒ пјҢ 然еҗҺеҶҚејҖе§ӢдјҡиҜқеҜҶй’ҘеҚҸе•Ҷ гҖӮ

иҜҘиЎЁзЎ®и®ӨBIASж”»еҮ»з¬ҰеҗҲж ҮеҮҶ пјҢ еӣ дёәж— и®әи“қзүҷиҠҜзүҮ пјҢ и“қзүҷдё»жңәе Ҷж Ҳ пјҢ е®үе…ЁиҝһжҺҘзҡ„дҪҝз”Ёе’Ңи“қзүҷзүҲжң¬еҸ·еҰӮдҪ• пјҢ ж”»еҮ»еқҮжңүж•Ҳ гҖӮжӯӨеӨ– пјҢ еёӮеңәдёҠжүҖжңүдҪҝз”ЁиЎЁдёӯд»»дҪ•жҳ“еҸ—ж”»еҮ»зҡ„иҠҜзүҮзҡ„и®ҫеӨҮйғҪеә”жҳ“дәҺеҸ—еҲ°BIASж”»еҮ» гҖӮ

0x08 DiscussionA. BIASе’ҢKNOBж”»еҮ»зҡ„з»„еҗҲBIASж”»еҮ»е’ҢKNOBж”»еҮ»йғҪз¬ҰеҗҲж ҮеҮҶ пјҢ дҪҶжҳҜе®ғ们дёҚеҗҢ пјҢ еӣ дёәе®ғ们йҖҡиҝҮеҲ©з”Ёи“қзүҷе®үе…ЁиҝһжҺҘе»әз«Ӣзҡ„дёҚеҗҢйҳ¶ж®өиҫҫеҲ°дёҚеҗҢзҡ„зӣ®ж Ү гҖӮBIASж”»еҮ»д»Ҙй“ҫжҺҘеҜҶй’Ҙиә«д»ҪйӘҢиҜҒдёәзӣ®ж Ү пјҢ 并且е®ғ们дҪҝж”»еҮ»иҖ…ж— йңҖжӢҘжңүй“ҫжҺҘеҜҶй’ҘеҚіеҸҜиә«д»ҪйӘҢиҜҒдёәдё»еҜҶй’Ҙе’Ңд»Һеұһиә«д»Ҫ гҖӮ

KNOBж”»еҮ»д»ҘдјҡиҜқеҜҶй’ҘеҚҸе•Ҷдёәзӣ®ж Ү пјҢ 并е…Ғи®ёж”»еҮ»иҖ…йҷҚдҪҺдјҡиҜқеҜҶй’Ҙзҡ„зҶөпјҲд»ҘејәиЎҢж”»еҮ»пјү гҖӮд»…KNOBж”»еҮ»ж— жі•еҶ’е……и“қзүҷи®ҫеӨҮ пјҢ еӣ дёәж”»еҮ»иҖ…жІЎжңүжӢҘжңүй•ҝжңҹеҜҶй’ҘеҸҜд»Ҙе°ҶBIASе’ҢKNOBж”»еҮ»й“ҫжҺҘиө·жқҘ пјҢ д»ҘеҶ’е……дёҖдёӘи“қзүҷи®ҫеӨҮ пјҢ еңЁдёҚжӢҘжңүй“ҫжҺҘеҜҶй’Ҙзҡ„жғ…еҶөдёӢе®ҢжҲҗиә«д»ҪйӘҢиҜҒ пјҢ д»ҘдҪҺзҶөеҚҸе•ҶдјҡиҜқеҜҶй’Ҙ пјҢ е»әз«Ӣе®үе…ЁиҝһжҺҘ пјҢ 并ејәеҲ¶дҪҝз”ЁдјҡиҜқеҜҶй’Ҙ гҖӮдёӨз§Қж”»еҮ»зҡ„з»“еҗҲжҳҜж–°йў–иҖҢејәеӨ§зҡ„ гҖӮдҫӢеҰӮ пјҢ ж”»еҮ»иҖ…еҸҜд»ҘйҖҡиҝҮеҸ‘йҖҒеҠ еҜҶе‘Ҫд»ӨжқҘеҶ’е……ж•Ҹж„ҹж–Ү件зҡ„жҺҘ收иҖ…并жҒўеӨҚжҳҺж–Ү пјҢ жҲ–еҶ’е……дёҖдёӘи§Јй”ҒеҷЁе№¶и§Јй”Ғи®ҫеӨҮ гҖӮ

B. BIASж”»еҮ»зҡ„ж №жң¬еҺҹеӣ иҜ„дј°зҡ„BIASж”»еҮ»з”ұеңЁи“қзүҷж ҮеҮҶдёӯзЎ®е®ҡзҡ„еӣӣдёӘж №жң¬еҺҹеӣ пјҲRCпјүеҗҜз”Ё гҖӮиҝҷдәӣж №жң¬еҺҹеӣ зҡ„з»„еҗҲдҪҝж”»еҮ»иҖ…еҸҜд»ҘеҜ№LSCе’ҢSCиҝӣиЎҢдё»-д»ҺеҶ’е……ж”»еҮ» гҖӮеңЁдёӢж–ҮдёӯжҖ»з»“дәҶж №жң¬еҺҹеӣ пјҡ

жҺЁиҚҗйҳ…иҜ»

- д»ҺиҢ¶ж°”е‘іиҫЁеҲ«е№Ід»“иҢ¶,жҖҺд№ҲиҫЁеҲ«ж№ҝд»“иҢ¶еҶ’е……е№Ід»“иҢ¶иҖҒиҢ¶

- жүӢжңәеҗ¬жӯҢдёҚиҝҮзҳҫпјҹдёҖжӢӣе°ҶWin10з”өи„‘еҸҳжҲҗи“қзүҷйҹіз®ұ

- Win10з”өи„‘и“қзүҷиҝһжҺҘжүӢжңәж’ӯж”ҫйҹід№җ

- жө·е°”з”өи§ҶжҖҺд№ҲиҝһжҺҘи“қзүҷ жө·е°”з”өи§ҶеҰӮдҪ•иҝһжҺҘи“қзүҷ

- з”·еӯҗеҶ’е……е®ҳе‘ҳгҖҒи‘ЈдәӢй•ҝд»ҘжҠ•иө„з”өеҪұзӯүеҗҚд№үжӢӣж‘Үж’һйӘ—пјҢиў«е…¬иҜү

- еҰӮдҪ•йҖүиҙӯи“қзүҷйҹіз®ұ

- jblи“қзүҷйҹіз®ұиҝһжҺҘдёҠ,еҚҙжІЎжңүеЈ°йҹіжҳҜжҖҺд№ҲеӣһдәӢ jblйҹіз®ұи“қзүҷиҝһжҺҘдёҚдёҠ

- еҲ«е…ӢиҪҰи“қзүҷжҖҺд№Ҳе’ҢжүӢжңәиҝһжҺҘи“қзүҷ еҲ«е…ӢиҪҰи“қзүҷжҖҺд№Ҳе’ҢжүӢжңәиҝһжҺҘдёҚдёҠ

- иҝһжҺҘиҪҰиҪҪи“қзүҷеҗҺпјҢй«ҳеҫ·еҜјиҲӘеҚҙжІЎеЈ°йҹіпјҢйқһеёёеҚұйҷ©пјҢеҸӘеӣ дёҚжҮӮеҰӮдҪ•и®ҫзҪ®

- й»‘е®ўеёёз”Ёwifiи“қзүҷеҲҶжһҗж”»еҮ»е·Ҙе…·пјҢи®©дҪ зҡ„и®ҫеӨҮйҷ·е…ҘеҚұйҷ©д№Ӣдёӯ

![[зғҪзҒ«зӢјзғҹ]дёӯеӣҪе°ҶејҖе»ә第4иүҳиҲӘжҜҚпјҢе°ҶдҪҝз”Ёз”өзЈҒеј№е°„пјҢзҫҺиҲӘжҜҚи¶ҙзӘқд№Ӣйҷ…](https://imgcdn.toutiaoyule.com/20200408/20200408090404942104a_t.jpeg)