文章插图

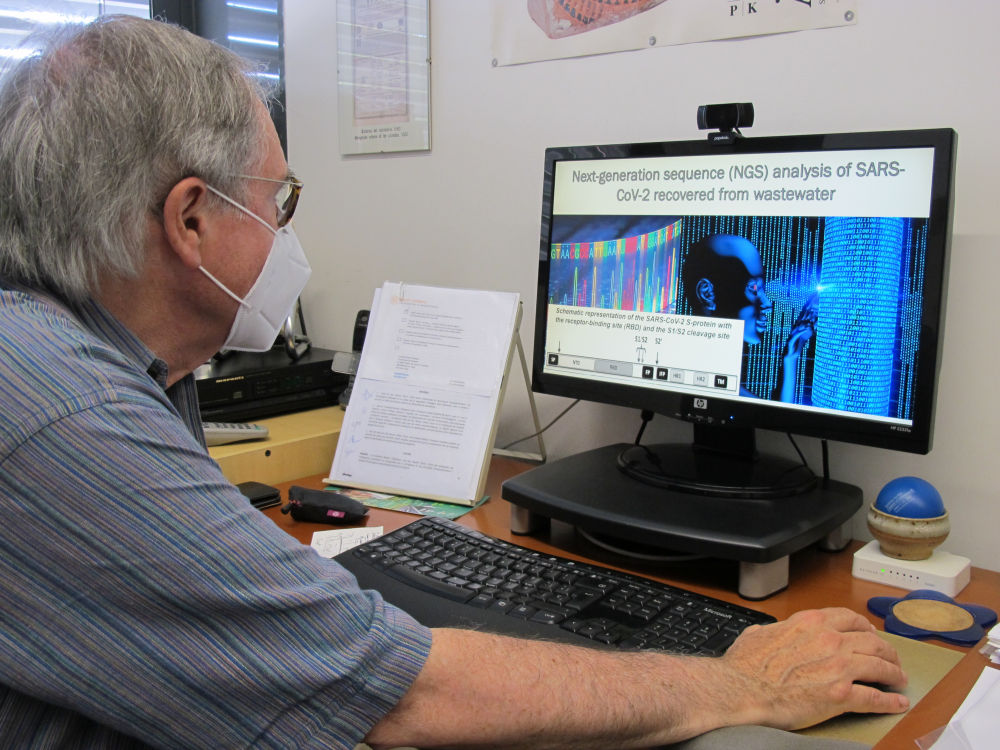

连接成功居然不能执行???

文章插图

心里又难受了一下~~~

然后去看看到底过滤了哪些函数 。并且php版本是5.6

文章插图

文章插图

绕disable_functions(没成功)然后直接上蚁剑的插件,然后发现是5.6 并且是windows 呜呜呜 不会 直接告辞~

文章插图

虽然没有成功执行命令,但也是一个getshell的思路 。

啊~烦~ 。但是渗透人怎么能认输~

俗话说得好,拿不下就换一个(需要表哥们可以给一些意见学习一下~)

进行收集信息进行重复上面的操作又获得一个网站 。并且还是通过弱口令获得~

弱口令yyds

getshell执行命令这里的步骤和前面一样,因为有前面的步骤,而这个shell就简单多了 。

也成功获得蚁剑连接 。

文章插图

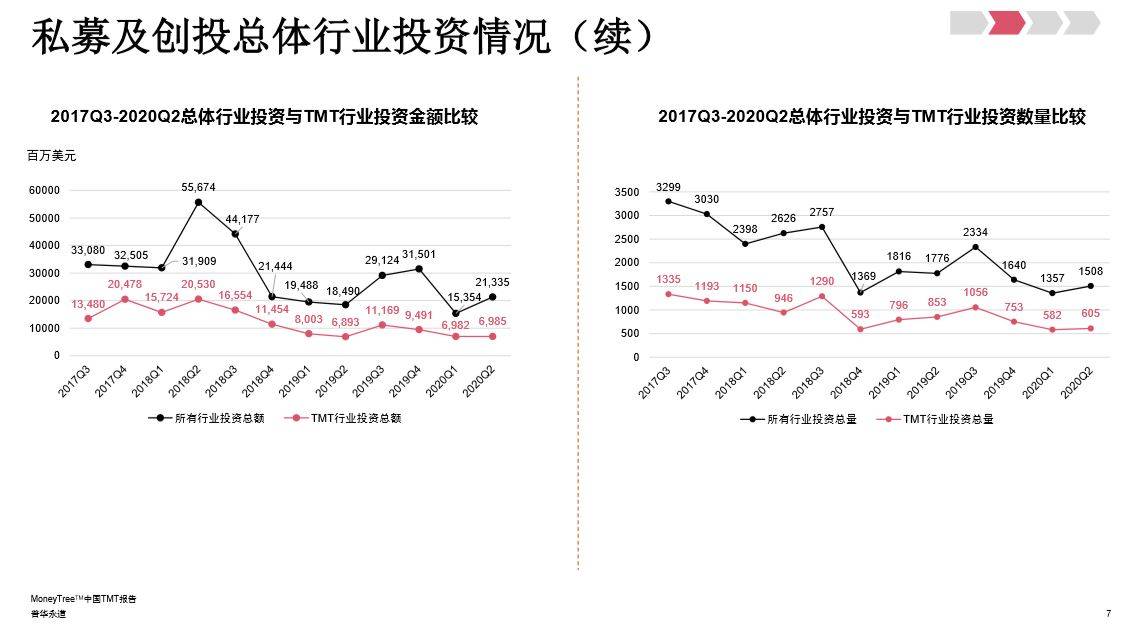

并且还是不能执行命令,但是看到了linux系统就想,肯定比windows好多了啊 。

文章插图

于是就开始绕disable_functions,系统信息是这样的,那直接蚁剑一把梭 。

文章插图

成功绕过,这不就成功了!!!

文章插图

爽歪歪~

总结

- 极致CMS还是存在很多漏洞的 。这里小弟只是抛砖引玉而已 。

- 而写到这里的时候已经是晚上了,提权的话还是后面文章再说吧 。

- 简单地说一下就是该漏洞是主要存在于cms后台插件的位置,允许用户修改代码,而这没有过滤就造成了巨大的风险 。

【记某CMS漏洞getshell】

推荐阅读

- 漏洞也是艺术品?NFT面临安全危机

- Linux再次被爆root提权漏洞,已存在长达15年

- 漏洞扫描工具Nessus指南

- 安装漏洞靶场,让你也能体验做黑客的感觉

- 谷歌跟踪150个漏洞后称:黑客只需稍微修改代码就能继续攻击

- WEB漏洞扫描器-AWVS

- 0DAY漏洞的危害及应对方法

- 关于SSRF与CSRF漏洞的解释

- 10分钟快速搭建小程序管理后台,云开发CMS搭建可视化后台

- 用哪种语言写的应用漏洞最严重?六大主流语言代码漏洞分析出炉