#CSDN#и°·жӯҢзҲҶиӢ№жһң Image I/O еӯҳйҮҚеӨ§жјҸжҙһпјҢж— иҫңз”ЁжҲ·иәәжһӘ( дәҢ )

жң¬ж¬ЎжјҸжҙһзҡ„дё»и§’Image I/O пјҢ е°ұжҳҜиӢ№жһңз”ЁдәҺApple и®ҫеӨҮдёӯзҡ„еӣҫеғҸи§ЈжһҗеӨ„зҗҶзұ»еә“ гҖӮ з”ұдәҺе…¶еңЁ Apple еә”з”Ёз”ҹжҖҒзі»з»ҹдёӯзҡ„ж ёеҝғи§’иүІ пјҢ Image I/O жҳҜдёҖдёӘеҚұйҷ©зҡ„ж”»еҮ»иЎЁйқў пјҢ е®ғжң¬иҙЁдёҠдёәд»»дҪ•ж”»еҮ»иҖ…жҸҗдҫӣйӣ¶зӮ№еҮ»е…ҘдҫөеӘ’д»Ӣ пјҢ жүҖд»ҘйңҖиҰҒе°ҪеҸҜиғҪдҝқиҜҒе®үе…Ё гҖӮ

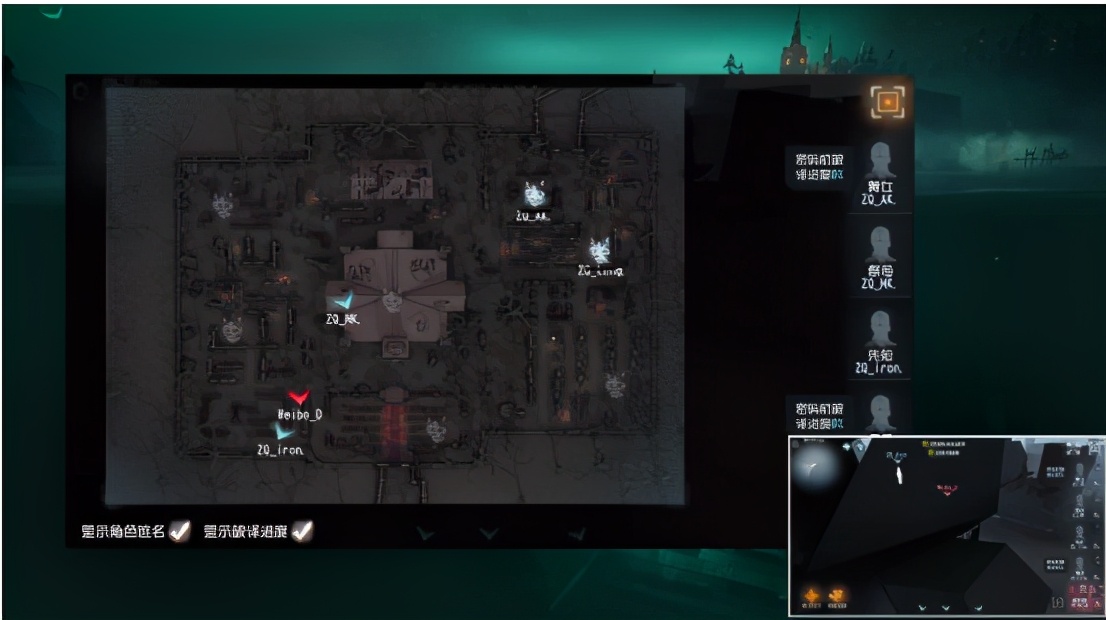

и°·жӯҢProject ZeroеӣўйҳҹжҲҗе‘ҳд»Ӣз»Қ пјҢ з”ұдәҺиӢ№жһң并жңӘејҖж”ҫImage I/Oжәҗз Ғ пјҢ еӣ жӯӨ他们дҪҝз”ЁдәҶжЁЎзіҠжҠҖжңҜ пјҢ жқҘжөӢиҜ•Image I/OеҰӮдҪ•еӨ„зҗҶж јејҸй”ҷиҜҜзҡ„еӣҫеғҸж–Ү件 гҖӮ жЁЎзіҠиҝҮзЁӢдёәImage I/OжҸҗдҫӣж„ҸеӨ–иҫ“е…Ҙ пјҢ д»ҘдҫҝжЈҖжөӢжЎҶжһ¶д»Јз ҒдёӯжңӘжқҘж”»еҮ»зҡ„ејӮеёёе’ҢжҪңеңЁе…ҘеҸЈзӮ№ пјҢ жңҖз»ҲProject ZeroеӣўйҳҹеңЁImageI/OдёӯеҸ‘зҺ°дәҶ6дёӘжјҸжҙһ пјҢ еңЁImage I/OйӣҶжҲҗзҡ„еҸҰдёҖејҖжәҗеә“OpenEXRдёӯ пјҢ еҸ‘зҺ°дәҶеҸҰеӨ–8дёӘжјҸжҙһ гҖӮ дёҚиҝҮи°·жӯҢ并没жңүйӘҢиҜҒиҝҷдәӣжјҸжҙһиғҪеҗҰиў«з”ЁжқҘиҺ·еҸ–и®ҫеӨҮзҡ„жңҖй«ҳжқғйҷҗ пјҢ еӣ дёәиҝҷдёҚжҳҜ他们е·ҘдҪңзҡ„зӣ®зҡ„ гҖӮ дҪҶ笔иҖ…зӣёдҝЎиҝҷдәӣжјҸжҙһдёӯ пјҢ иӮҜе®ҡеӯҳеңЁжңҖй«ҳзә§еҲ«зҡ„е®үе…Ёзјәйҷ· гҖӮ

然иҖҢProject ZeroеӣўйҳҹжҲҗе‘ҳд№ҹиӯҰе‘Ҡ пјҢ з”ұдәҺзјәд№ҸеҸҜи§ҒжҖ§е’ҢеҜ№жЎҶжһ¶жәҗд»Јз Ғзҡ„и®ҝй—® пјҢ д»–зҡ„е·ҘдҪңеҫҲеҸҜиғҪдёҚе®Ңж•ҙ гҖӮ зӣ®еүҚеҸ‘зҺ°зҡ„жјҸжҙһеә”иҜҘд»…д»…жҳҜеҜ№ImageI/Oе’Ңе…¶д»–иӢ№жһңеӣҫеғҸдёҺеӨҡеӘ’дҪ“еӨ„зҗҶ组件问йўҳжҡҙйңІзҡ„ејҖе§Ӣ пјҢ иҝҷдәӣеӣҫеғҸзұ»еә“еҜ№дәҺйқһжі•й»‘е®ўжқҘиҜҙ пјҢ жһҒе…·еҗёеј•еҠӣ пјҢ жӯЈеҰӮеүҚж–ҮжүҖиҝ°жңүе…іеӣҫеғҸзҡ„зұ»еһӢжјҸжҙһ пјҢ йғҪеҸҜд»Ҙз”ЁдәҺеҲӣйҖ вҖңйӣ¶зӮ№еҮ»вҖқж”»еҮ» гҖӮ

зӣ®еүҚжңҖз®ҖеҚ•зҡ„规йҒҝж–№жі• пјҢ жҳҜе°ҶImage I/O иҝӣиЎҢеҲҶжӢҶ пјҢ жҜ”еҰӮеңЁ Stagefright жјҸжҙһжҡҙеҸ‘еҗҺ пјҢ Googleе°ұе°ҶMediaServer зұ»еә“иҝӣиЎҢдәҶжӢҶеҲҶ пјҢ 并жҺҲдәҲдёҚеҗҢи®ҝй—®жқғйҷҗзҡ„дҝқжҠӨ пјҢ дҪҝж”»еҮ»жӣҙйҡҫе®һзҺ° пјҢ еҪ“然зӣҙжҺҘдҪҝз”Ёе®үеҚ“зҡ„MediaServerзұ»еә“ пјҢ еҸҜиғҪеҜ№дәҺиӢ№жһңжқҘиҜҙд№ҹжҳҜдёӘдёҚй”ҷзҡ„еҠһжі• гҖӮ

еҗҺи®°

гҖҗ#CSDN#и°·жӯҢзҲҶиӢ№жһң Image I/O еӯҳйҮҚеӨ§жјҸжҙһпјҢж— иҫңз”ЁжҲ·иәәжһӘгҖ‘йҡҸзқҖе…Ёзҗғй—ҙи°ҚиҪҜ件е’Ңзӣ‘жҺ§иҪҜ件дҫӣеә”е•Ҷж•°йҮҸзҡ„еўһеҠ пјҢ 黑客们йғҪеңЁеҜ»жүҫз ҙеқҸзі»з»ҹзҡ„з®ҖдҫҝгҖҒй«ҳж•Ҳж–№жі• пјҢ иҖҢеӣҫеғҸи§Јжһҗзұ»еә“еҲҷжҸҗдҫӣдәҶе…¶дёӯжңҖдёәдҫҝжҚ·зҡ„ж–№ејҸ гҖӮ жӯЈжүҖи°“йӯ”й«ҳдёҖиҝҹ пјҢ йҒ“й«ҳдёҖдёҲ пјҢ жҚ®з¬”иҖ…и§ӮеҜҹ пјҢ еңЁдҝЎжҒҜе®үе…Ёж–№йқў пјҢ зәўж–№еҚ дјҳзҡ„жғ…еҶө пјҢ жӯЈеҸ‘з”ҹзқҖж…ўж…ўзҡ„еҸҳеҢ– пјҢ еӣ жӯӨиҝҳйңҖиҰҒдёҡз•Ңй«ҳеәҰйҮҚи§Ҷе®үе…Ёж–№йқўзҡ„ж–°еҠЁеҗ‘ пјҢ д»ҘйҳІеӢ’зҙўз—…жҜ’зҡ„жӮІеү§еңЁITз•ҢеҸ‘з”ҹ гҖӮ

жҺЁиҚҗйҳ…иҜ»

- е°Ҹиҷ”科жҠҖ|еҚҺдёәе’Ңе°ҸзұійғҪжӣҫз»ҸеӯҰд№ иӢ№жһң3DйқўйғЁиҜҶеҲ«пјҢдёәе•ҘзҺ°еңЁдёҚз”ЁдәҶ

- жҗңзӢҗж–°й—»|иӢ№жһңдё“еҲ©жҳҫзӨәиӮҢз”өж„ҹеә”зҡ„Apple WatchжүӢзҺҜеҸҜд»ҘжӣҙеҮҶзЎ®ең°жЈҖжөӢеҲ°жүӢеҠҝ

- LAOе“ҘжөӢиҜ„|дёҖйғЁиӢ№жһңжүӢжңәпјҢиғҪеӨҹи®©еӣҪдәәзӢӮд№ұеҲ°д»Җд№ҲзЁӢеәҰпјҹ

- еӨ§еҳҙзҢҙдҫғ科жҠҖ|иӢ№жһңе…¬еҸёзӘҒ然宣еёғпјҒiPhoneжңҖй«ҳзӣҙйҷҚ2000е…ғпјҢеӣҪдә§жүӢжңәйқўдёҙдёҘеі»иҖғйӘҢ

- иҫҫиҠ¬еҘҮи°Ҳж•°з Ғ|иӢ№жһңжӮ„жӮ„дёҠжһ¶жңҖж–°ж— зәҝиҖіжңәPowerbeats ProпјҢе”®д»·1888

- жІүй»ҳдёҚиҜӯ|Q1е…ЁзҗғеҮәиҙ§йҮҸеҮәзӮүпјҢ第дёүиӢ№жһңеүҚжҷҜе№ҝйҳ”пјҢ第дәҢеҚҺдёәдёҚе®№д№җи§Ӯ

- е°Ҹеј дҫғж•°з Ғ|иӢ№жһңжүӢжңәе№іеқҮжҜҸе°Ҹж—¶й”Җе”®йўқз ҙдәҝпјҹзҪ‘еҸӢпјҡе–·зҡ„и¶ҠеӨҡпјҢжҠўзҡ„и¶ҠеҺүе®і

- 科жҠҖеҠ йҖҹеәҰ|иӢ№жһңд№ҹйҷҚд»·6жңҲдҝғй”ҖиЎҢеҲ—пјҢiPhone11еҖјдёҚеҖјпјҹ

- еӨ©жһҒзҪ‘|еҚҺе°”иЎ—еҶҚж¬Ўе”ұеӨҡиӢ№жһңпјҒйў„и®ЎиӢ№жһңе°ҶеңЁ 4 е№ҙеҶ…еёӮеҖје°ҶиҫҫеҲ° 2 дёҮдәҝзҫҺе…ғ

- жІ«е°ҸзҗӘ|еҜ№иӢ№жһңжңәж„ҹе…ҙи¶ЈдёҚиғҪд№ұд№°пјҒеҖјеҫ—д№°4ж¬ҫiPhone