дёӯе№ҙDNS ServerиҝңзЁӢд»Јз Ғжү§иЎҢжјҸжҙһеҲҶжһҗ-SIGRed

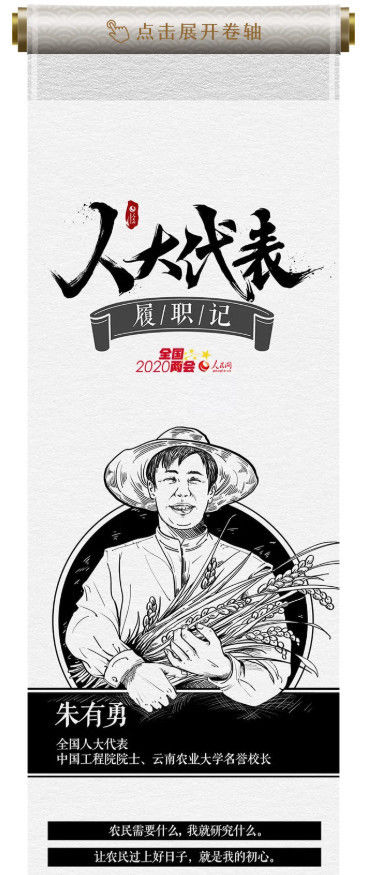

жң¬ж–ҮжҸ’еӣҫ

SIGRedпјҲCVE-2020-1350пјүжҳҜWindows DNSжңҚеҠЎеҷЁдёӯдёҖдёӘеҸҜдҝ®еӨҚзҡ„дёҘйҮҚжјҸжҙһ пјҢ еҪұе“ҚWindows server 2003иҮі2019зүҲжң¬ пјҢ 并且еҸҜд»Ҙз”ұжҒ¶ж„ҸDNSзӣёеә”и§ҰеҸ‘ гҖӮ з”ұдәҺжңҚеҠЎеңЁжҸҗеҚҮзҡ„зү№жқғ(зі»з»ҹ)дёӯиҝҗиЎҢ пјҢ еҰӮжһңжҲҗеҠҹеҲ©з”Ё пјҢ ж”»еҮ»иҖ…е°Ҷиў«иөӢдәҲеҹҹз®ЎзҗҶе‘ҳжқғйҷҗ пјҢ д»ҺиҖҢеЁҒиғҒж•ҙдёӘе…¬еҸёеҹәзЎҖи®ҫж–Ҫ гҖӮ

иө·еӣ

жҲ‘们зҡ„дё»иҰҒзӣ®ж ҮжҳҜжүҫеҲ°дёҖдёӘеҸҜд»Ҙи®©ж”»еҮ»иҖ…з ҙеқҸWindowsеҹҹзҺҜеўғзҡ„жјҸжҙһ пјҢ жңҖеҘҪжҳҜдёҚйңҖиҰҒз»ҸиҝҮиә«д»ҪйӘҢиҜҒзҡ„жјҸжҙһ гҖӮ еӨ§еӨҡж•°е·ІеҸ‘еёғзҡ„е…¬ејҖиө„ж–ҷе’ҢжјҸжҙһеҲ©з”ЁйғҪйӣҶдёӯеңЁеҫ®иҪҜзҡ„SMBпјҲEternalBlueпјүе’ҢRDPпјҲBlueKeepпјүеҚҸи®®е®һзҺ°дёҠ пјҢ еӣ дёәиҝҷдәӣзӣ®ж ҮйғҪеҪұе“ҚжңҚеҠЎеҷЁ пјҢ иҰҒиҺ·еҫ—еҹҹз®ЎзҗҶе‘ҳжқғйҷҗ пјҢ дёҖз§ҚзӣҙжҺҘзҡ„ж–№жі•жҳҜзӣҙжҺҘеҲ©з”ЁеҹҹжҺ§еҲ¶еҷЁ(Domain Controller) гҖӮ еӣ жӯӨ пјҢ жҲ‘们еҶіе®ҡе°ҶжҲ‘们зҡ„з ”з©¶йҮҚзӮ№ж”ҫеңЁдёҖдёӘиҫғе°‘зҡ„ж”»еҮ»йқўдёҠ пјҢ е®ғдё»иҰҒеӯҳеңЁдәҺWindowsжңҚеҠЎеҷЁе’ҢеҹҹжҺ§еҲ¶еҷЁдёҠ гҖӮ DNSе®ўжҲ·з«Ҝе’ҢDNSжңҚеҠЎеҷЁдёҖиө·дёәи®Ўз®—жңәе’Ңз”ЁжҲ·жҸҗдҫӣи®ЎеҹҹеҗҚи§ЈжһҗжңҚеҠЎ гҖӮ

Windows DNS жҰӮиҝ°

DNSдё»иҰҒеңЁ53з«ҜеҸЈдёҠдҪҝз”Ё UDP еҚҸи®®жқҘеӨ„зҗҶиҜ·жұӮ гҖӮ DNSжҹҘиҜўз”ұжқҘиҮӘе®ўжҲ·з«Ҝзҡ„еҚ•дёӘUDPиҜ·жұӮе’ҢжқҘиҮӘжңҚеҠЎеҷЁзҡ„еҚ•дёӘUDPе“Қеә”з»„жҲҗ гҖӮ

йҷӨдәҶе°ҶеҗҚз§°иҪ¬жҚўдёәIPең°еқҖеӨ– пјҢ DNSиҝҳжңүе…¶д»–з”ЁйҖ” пјҢ дҫӢеҰӮ пјҢ йӮ®д»¶дј иҫ“д»ЈзҗҶдҪҝз”ЁDNSжүҫеҲ°еҸ‘йҖҒз”өеӯҗйӮ®д»¶зҡ„жңҖдҪійӮ®д»¶жңҚеҠЎеҷЁ:MXи®°еҪ•жҸҗдҫӣдәҶеҹҹе’ҢexchangerйӮ®д»¶д№Ӣй—ҙзҡ„жҳ е°„ пјҢ иҝҷеҸҜд»ҘжҸҗдҫӣйўқеӨ–зҡ„е®№й”ҷе’ҢиҙҹиҪҪ пјҢ еңЁWikipediaдёҠеҸҜд»ҘжүҫеҲ°еҸҜз”Ёзҡ„DNSи®°еҪ•зұ»еһӢеҸҠе…¶зӣёеә”з”ЁйҖ”зҡ„еҲ—иЎЁ гҖӮ

дҪҶжҳҜ пјҢ жң¬ж–Үзҡ„зӣ®зҡ„дёҚжҳҜиҰҒеҜ№DNSеҠҹиғҪе’ҢеҺҶеҸІиҝӣиЎҢй•ҝзҜҮеӨ§и®ә пјҢ еӣ жӯӨжҲ‘们е»әи®®жӮЁеңЁжӯӨеӨ„йҳ…иҜ»жңүе…іDNSзҡ„жӣҙеӨҡдҝЎжҒҜ гҖӮ

жӮЁйңҖиҰҒдәҶи§Јзҡ„еҶ…е®№пјҡ

- DNSйҖҡиҝҮUDP/TCP 53з«ҜеҸЈиҝҗиЎҢ гҖӮ

- дёҖжқЎDNSж¶ҲжҒҜпјҲе“Қеә”/жҹҘиҜўпјүеңЁUDPдёӯйҷҗеҲ¶дёә512еӯ—иҠӮ пјҢ еңЁTCPдёӯйҷҗеҲ¶дёә65,535еӯ—иҠӮ гҖӮ

- DNSжң¬иҙЁдёҠжҳҜеҲҶеұӮзҡ„е’ҢеҲҶж•Јзҡ„ пјҢ иҝҷж„Ҹе‘ізқҖ пјҢ еҪ“DNSжңҚеҠЎеҷЁдёҚзҹҘйҒ“е®ғжҺҘ收еҲ°зҡ„жҹҘиҜўзҡ„зӯ”еӨҚж—¶ пјҢ иҜҘжҹҘиҜўе°Ҷиў«иҪ¬еҸ‘еҲ°е®ғдёҠеұӮзҡ„DNSжңҚеҠЎеҷЁ пјҢ еңЁжһ¶жһ„зҡ„йЎ¶йғЁ пјҢ е…Ёдё–з•Ңжңү13дёӘж №DNSжңҚеҠЎеҷЁ гҖӮ

- DNSе®ўжҲ·з«Ҝ вҖ“ dnsapi.dll иҙҹиҙЈDNSи§Јжһҗ гҖӮ

- DNSжңҚеҠЎеҷЁ вҖ“ dns.exeиҙҹиҙЈеңЁе®үиЈ…дәҶDNSи§’иүІзҡ„Windows жңҚеҠЎеҷЁдёҠе“Қеә”DNSжҹҘиҜў гҖӮ

еҮҶеӨҮзҺҜеўғ

жҲ‘们зҡ„ж”»еҮ»йқўдё»иҰҒжңүдёӨз§Қжғ…еҶөпјҡ

- 1.DNSжңҚеҠЎеҷЁи§Јжһҗдј е…ҘжҹҘиҜўзҡ„ж–№ејҸдёӯзҡ„жјҸжҙһ гҖӮ

- 2.DNSжңҚеҠЎеҷЁи§ЈжһҗиҪ¬еҸ‘жҹҘиҜўж—¶зӣёеә”зҡ„ж–№жі•зҡ„жјҸжҙһ гҖӮ

еҰӮдёҠжүҖиҝ° пјҢ иҪ¬еҸ‘жҹҘиҜўжҳҜеҲ©з”ЁDNSжқҘе°ҶдёҚзҹҘйҒ“зӯ”еӨҚзҡ„жҹҘиҜўиҪ¬еҸ‘еҲ°дёҠеұӮDNSжңҚеҠЎеҷЁдёӯ гҖӮ дҪҶжҳҜ пјҢ еӨ§еӨҡж•°зҺҜеўғе°Ҷе…¶иҪ¬еҸ‘еҷЁй…ҚзҪ®дёәзҹҘеҗҚзҡ„DNSжңҚеҠЎеҷЁ пјҢ дҫӢеҰӮ8.8.8.8пјҲGoogleпјүжҲ–1.1.1.1пјҲCloudflareпјүжҲ–иҖ…иҮіе°‘жҳҜдёҚеҸ—ж”»еҮ»иҖ…жҺ§еҲ¶зҡ„жңҚеҠЎеҷЁ гҖӮ иҝҷж„Ҹе‘ізқҖеҚідҪҝжҲ‘们еңЁи§ЈжһҗDNSе“Қеә”ж—¶еҸ‘зҺ°й—®йўҳ пјҢ д№ҹйңҖиҰҒе»әз«ӢдёҖдёӘдёӯй—ҙдәәжқҘеҠ д»ҘеҲ©з”Ё гҖӮ жҳҫ然 пјҢ иҝҷж— жі•иҫҫеҲ°иҰҒжұӮ гҖӮ

NSи®°еҪ•йҮҚз”Ё

NSд»ЈиЎЁвҖңеҗҚз§°жңҚеҠЎеҷЁвҖқ пјҢ иҜҘи®°еҪ•иЎЁжҳҺе“ӘдёӘDNSжңҚеҠЎеҷЁжҳҜиҜҘеҹҹзҡ„жҺҲжқғ пјҢ NSи®°еҪ•йҖҡеёёиҙҹиҙЈи§ЈжһҗжҢҮе®ҡеҹҹзҡ„еҹҹеҗҚ пјҢ дёҖдёӘеҹҹйҖҡеёёжңүеӨҡдёӘNSи®°еҪ• пјҢ иҝҷдәӣи®°еҪ•еҸҜд»ҘиЎЁжҳҺиҜҘеҹҹзҡ„дё»еҗҚз§°жңҚеҠЎеҷЁе’ҢеӨҮд»ҪеҗҚз§°жңҚеҠЎеҷЁ гҖӮ

иӢҘиҰҒдҪҝзӣ®ж ҮWindows DNSжңҚеҠЎеҷЁи§ЈжһҗжқҘиҮӘжҒ¶ж„ҸDNSеҗҚз§°жңҚеҠЎеҷЁзҡ„е“Қеә” пјҢ иҜ·жү§иЎҢд»ҘдёӢж“ҚдҪңпјҡ

- 1.е°ҶжҲ‘们еҹҹзҡ„пјҲdeadbeef.funпјүNSи®°еҪ•й…ҚзҪ®дёәжҢҮеҗ‘жҲ‘们зҡ„жҒ¶ж„ҸDNSжңҚеҠЎеҷЁпјҲns1.41414141.clubпјү гҖӮ

- 2.жҹҘиҜўеҸ—е®іWindows DNSжңҚеҠЎеҷЁзҡ„NSи®°еҪ•deadbeef.fun гҖӮ

- 3.еҸ—е®іDNSзӣ®еүҚдёҚзҹҘйҒ“иҜҘжҹҘиҜўзҡ„зӯ”еӨҚ пјҢ е°ҶжҹҘиҜўиҪ¬еҸ‘еҲ°е…¶дёҠеұӮзҡ„DNSжңҚеҠЎеҷЁпјҲ8.8.8.8пјү гҖӮ

жҺЁиҚҗйҳ…иҜ»

- дёӯе№ҙзҫҺеӣҪеҜёеңҹеҜёйҮ‘пјҢдёәдҪ•иҰҒеңЁзәҪзәҰе»әз«Ӣжһ—еҲҷеҫҗе№ҝеңәпјҹеҺҹеӣ еҫҲз®ҖеҚ•

- дёӯе№ҙеҢ—ж–—зі»з»ҹеҸ‘иЁҖдәәзӯ”е°Ғйқўж–°й—»пјҡеҢ—ж–—е®ҡдҪҚзІҫеәҰжңҖеҘҪеҸҜиҫҫ1зӮ№еҮ зұі

- дёӯе№ҙжЈҖжөӢи®ҫеӨҮиЎҢдёҡж”ҝзӯ–еҸҠзҺҜеўғ

- дёӯе№ҙе…ғжҳҘеӣһеәңзңҒдәІдёәдҪ•дјҡеңЁеӨңжҷҡиҝӣиЎҢпјҹеҺҹжқҘе…¶дёӯеӨ§жңүж–Үз«

- дёӯе№ҙеҢ—ж–—дёүеҸ·е…ЁзҗғжңҚеҠЎеҸҜз”ЁжҖ§иҫҫ99%д»ҘдёҠпјҢе…ЁзҗғиҢғеӣҙе®ҡдҪҚзІҫеәҰдјҳдәҺ10зұі

- й”Ғе®ҡ|иө·еә•з”өдҝЎиҜҲйӘ—вҖңжқҖзҢӘзӣҳвҖқпјҡй”Ғе®ҡдёӯе№ҙеҘіжҖ§пјҢе…Ҳеҹ№е…»ж„ҹжғ…еҶҚйӘ—й’ұ

- дёӯе№ҙеҒҡдәҶеҮ йҒ“зЎ¬иҸңпјҢеӯ©еӯҗ们зҡ„иғғеҸЈеҫҲеӨ§пјҢеҸҜд»Ҙж— йҷҗйҮҸең°еҗғ

- дёӯе№ҙдҪ еҗғзҒ«й”…пјҢжҲ‘еҗғзҒ«й”…еә•ж–ҷвҖ”вҖ”еҒҡзҡ„е·қе‘іж…ўзғӨзүӣиӮӢжҺ’

- ж•ҷиӮІ|жҜҸдёҖдҪҚдёӯе№ҙеҘіжҖ§пјҢйғҪжҳҜвҖңд№ҳйЈҺз ҙжөӘзҡ„е§җе§җвҖқ

- ж—¶е°ҡ@дәәеҲ°дёӯе№ҙпјҢдёҖе‘іжү®е«©ж—©е°ұиЎҢдёҚйҖҡдәҶпјҢиҝҷеҮ дёӘйўңиүІжүҚж—¶е°ҡй«ҳзә§

![[еҲӣдҪңиҖ…жқҘзӣҙж’ӯ]еӣҪиҒ”иӮЎд»ҪеӨҡеӨҡз”өе•ҶйҰ–ж’ӯеёҰиҙ§пјҡи®ўеҚ•и¶…2.3дәҝе…ғпјҒи§Ӯдј—иҫҫ5.1дёҮж¬Ў](http://ttbs.guangsuss.com/image/a9705ba3d808d27705a84e7a1cf72585)