еӨ„зҪ®|еҸҲдёҖзҹҘеҗҚеҲ¶йҖ е•ҶдёҡеҠЎзҳ«з—ӘпјҢеҰӮдҪ•жүҚиғҪвҖңеҝ«еҮҶеҘҪвҖқеӨ„зҪ®жҒ¶жҖ§з—…жҜ’пјҹ

_еҺҹйўҳдёә еҸҲдёҖзҹҘеҗҚеҲ¶йҖ е•ҶдёҡеҠЎзҳ«з—Ә пјҢ еҰӮдҪ•жүҚиғҪвҖңеҝ«еҮҶеҘҪвҖқеӨ„зҪ®жҒ¶жҖ§з—…жҜ’пјҹ

иҝ‘ж—Ҙ пјҢ зҫҺеӣҪдёҖзҹҘеҗҚGPSеҜјиҲӘи®ҫеӨҮеҸҠиҝҗеҠЁз©ҝжҲҙи®ҫеӨҮеҲ¶йҖ е•Ҷеӣ йҒӯеҸ—еӢ’зҙўз—…жҜ’ж”»еҮ»еҜјиҮҙдё»иҰҒдә§е“ҒжңҚеҠЎеҸҠзҪ‘з«ҷзҳ«з—Ә пјҢ еҪұе“Қе…ЁзҗғеӨ§йҮҸз”ЁжҲ·дҪҝз”Ё пјҢ з”ҡиҮіиў«еӢ’зҙў1000дёҮзҫҺе…ғ гҖӮ иҖҢдёҚд№…еүҚ пјҢ 欧жҙІиғҪжәҗе·ЁеӨҙеҲҡйҒӯеҸ—з—…жҜ’ж”»еҮ» пјҢ иў«й»‘е®ўз”Ё10TBзҡ„зӘғеҜҶж•°жҚ®иҝӣиЎҢеЁҒиғҒеӢ’зҙў гҖӮ дёәдҪ•е…ЁзҗғиҢғеӣҙеҶ…зҡ„з—…жҜ’ж”»еҮ»дәӢ件еұЎи§ҒдёҚйІңпјҹ

дј з»ҹз—…жҜ’жЈҖжөӢж–№ејҸеӯҳеңЁејҠз«Ҝ пјҢ йҡҫд»Ҙеә”еҜ№еҪ“еүҚжҒ¶жҖ§з—…жҜ’

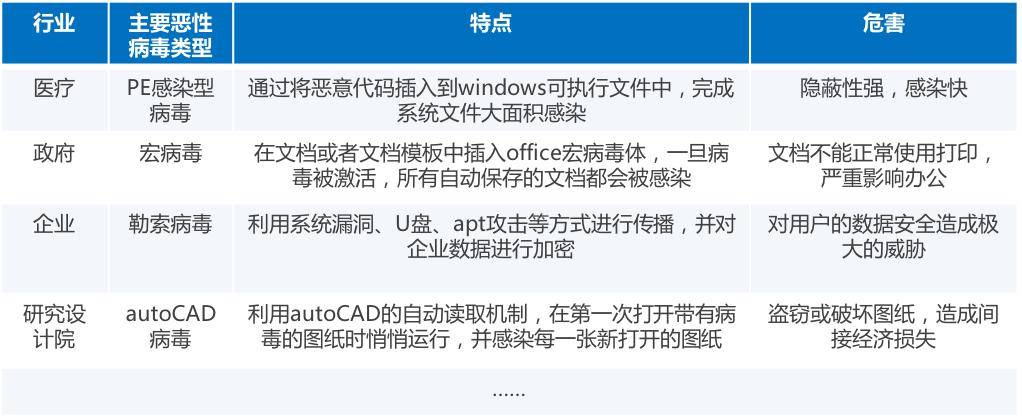

иҝ‘е№ҙжқҘз—…жҜ’ж•°йҮҸе‘ҲжҢҮж•°зә§еўһй•ҝ пјҢ з—…жҜ’зұ»еһӢеұӮеҮәдёҚз©· пјҢ з»ҷдјҒдёҡзә§з”ЁжҲ·йҖ жҲҗдәҶеҫҲеӨ§зҡ„е®үе…ЁеЁҒиғҒ гҖӮ е…¶дёӯз»Ҹж·ұдҝЎжңҚеҚғйҮҢзӣ®е®үе…Ёе®һйӘҢе®ӨеҲҶжһҗ пјҢ д»ҘеҪұе“ҚдёҡеҠЎиҝһз»ӯжҖ§еҚҙйҡҫд»ҘеӨ„зҪ®зҡ„жҒ¶жҖ§з—…жҜ’еҪұе“Қе°ӨдёәзӘҒеҮә гҖӮ

ж–Үз« еӣҫзүҮ

в–ІдёҚеҗҢиЎҢдёҡзҡ„дё»иҰҒжҒ¶жҖ§з—…жҜ’зұ»еһӢ

жӯӨзұ»жҒ¶ж„Ҹз—…жҜ’з§Қзұ»еӨҡ пјҢ еҸҳеҢ–еҝ« пјҢ дё”еҜ„з”ҹеңЁз”ЁжҲ·дёҡеҠЎзі»з»ҹзҡ„жӯЈеёёж–Ү件еҶ… пјҢ еӨ„зҪ®йҡҫеәҰжһҒеӨ§ гҖӮ еҲ йҷӨж–Ү件еҜјиҮҙз”ЁжҲ·дёҡеҠЎеҒңжӯў пјҢ дёҚеӨ„зҪ®еҲҷе…ЁзҪ‘жіӣж»Ҙ гҖӮ

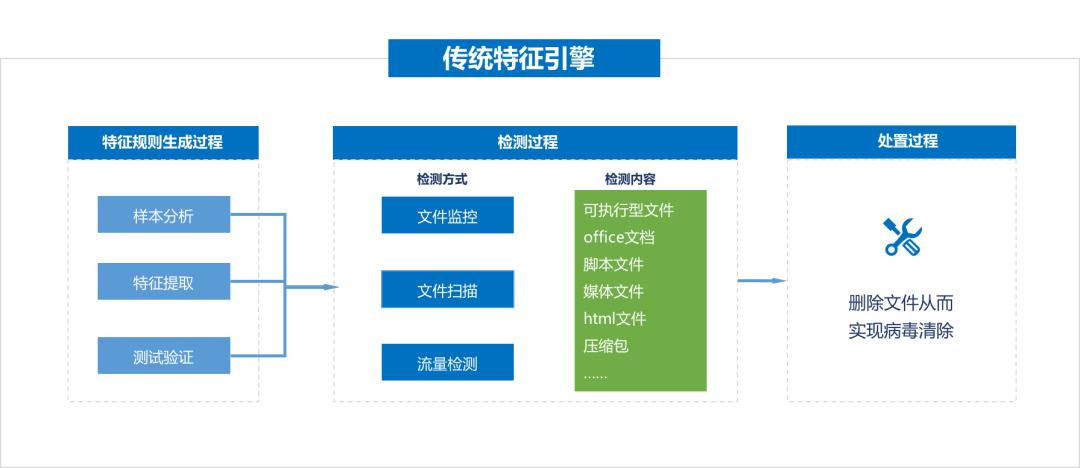

гҖҗеӨ„зҪ®|еҸҲдёҖзҹҘеҗҚеҲ¶йҖ е•ҶдёҡеҠЎзҳ«з—ӘпјҢеҰӮдҪ•жүҚиғҪвҖңеҝ«еҮҶеҘҪвҖқеӨ„зҪ®жҒ¶жҖ§з—…жҜ’пјҹгҖ‘иҖҢдј з»ҹз—…жҜ’жЈҖжөӢйҮҮз”Ёзҡ„жҳҜеҹәдәҺйқҷжҖҒзү№еҫҒеҲҶжһҗе’Ң规еҲҷеҢ№й…Қзҡ„ж–№ејҸ пјҢ йқўеҜ№еӨҡеҸҳзҡ„жҒ¶жҖ§з—…жҜ’ пјҢ ж— и®әжҳҜжЈҖжөӢиғҪеҠӣиҝҳжҳҜдҝ®еӨҚж•ҲжһңдёҠ пјҢ йғҪеӯҳеңЁжҳҺжҳҫзҡ„дёҚи¶і гҖӮ

ж–Үз« еӣҫзүҮ

в–Ідј з»ҹз—…жҜ’жЈҖжөӢж–№ејҸ

1. 规еҲҷеә“иө„жәҗеҠ йҮҚ пјҢ жЈҖжөӢйҖҹеәҰж…ў

йҡҸзқҖз—…жҜ’ж•°йҮҸгҖҒеҸҳз§Қзҡ„еўһеҠ пјҢ дёҺд№ӢеҜ№еә”зҡ„规еҲҷеә“иө„жәҗеӨ§ пјҢ еҜјиҮҙеҹәдәҺ规еҲҷеҢ№й…Қзҡ„з—…жҜ’жЈҖжөӢйҖҹеәҰж…ў пјҢ жҖ§иғҪж¶ҲиҖ—еӨҡ пјҢ еҪұе“Қз”ЁжҲ·зҡ„жӯЈеёёеҠһе…¬ гҖӮ

2. еҹәдәҺзү№еҫҒз ҒеҲҶжһҗ пјҢ жјҸжҠҘй«ҳ

дј з»ҹеҹәдәҺзү№еҫҒз ҒеҲҶжһҗзҡ„з—…жҜ’жЈҖжөӢж–№ејҸ пјҢ е…¶жң¬иҙЁжҳҜеҜ№ж–Ү件зҡ„еӯ—иҠӮдҝЎжҒҜзӯүйқҷжҖҒзү№еҫҒиҝӣиЎҢеҢ№й…Қ пјҢ еғҸautoCADиҝҷзұ»иҝҗиЎҢж—¶жүҚеӨ§жү№йҮҸж„ҹжҹ“дј ж’ӯзҡ„жҒ¶жҖ§з—…жҜ’ пјҢ ж— жі•еҹәдәҺйқҷжҖҒзү№еҫҒжЈҖжөӢ гҖӮ жӯӨеӨ– пјҢ ж–°еһӢз—…жҜ’еҫҖеҫҖйҡҫд»ҘеҸҠж—¶жҸҗеҸ–зү№еҫҒз Ғ пјҢ еҜјиҮҙжЈҖжөӢеӨұж•Ҳ пјҢ жјҸжҠҘзҺҮй«ҳ гҖӮ

3.еӨ„зҪ®иғҪеҠӣе·® пјҢ йҡҫд»Ҙе®Ңе…Ёдҝ®еӨҚ

дј з»ҹзҡ„жқҖжҜ’иҪҜ件 пјҢ еҚідҪҝеңЁжЈҖжөӢеҮәжҒ¶жҖ§з—…жҜ’еҗҺ пјҢ еӨ„зҪ®ж–№ејҸеҸӘиғҪжҳҜеҲ йҷӨж•ҙдёӘеҜ„з”ҹж–Ү件 пјҢ иҖҢж— жі•дҝ®еӨҚиў«ж„ҹжҹ“ж ·жң¬ гҖӮ дҫӢеҰӮеҜ„з”ҹеңЁofficeж–ҮжЎЈжЁЎжқҝдёӯзҡ„е®Ҹз—…жҜ’ пјҢ дј з»ҹдҝ®еӨҚж–№жЎҲеҫҖеҫҖйңҖиҰҒжҠҠж–ҮжЎЈдёӯжүҖжңүзҡ„е®ҸеқҮеҲ йҷӨ пјҢ еҪұе“Қз”ЁжҲ·зҡ„дёҡеҠЎиҝһз»ӯжҖ§ гҖӮ

д»ҘAIеҜ№жҠ—жҒ¶жҖ§з—…жҜ’

й’ҲеҜ№дј з»ҹз—…жҜ’жЈҖжөӢж–№ејҸеӯҳеңЁзҡ„ејҠз«Ҝ пјҢ дјҒдёҡзә§з”ЁжҲ·йңҖиҰҒжӣҙеҝ«жӣҙзІҫеҮҶзҡ„з—…жҜ’жЈҖжөӢд»ҘеҸҠжӣҙз»ҶзІ’еәҰж— жҚҹзҡ„з—…жҜ’еӨ„зҪ® гҖӮ

1.жӣҙеҝ«жӣҙзІҫеҮҶзҡ„жҷәиғҪжЈҖжөӢ

йҖҡиҝҮдәәе·ҘжҷәиғҪжҢҒз»ӯеӯҰд№ гҖҒиҮӘжҲ‘иҝӣеҢ–иғҪеҠӣе®һзҺ°ж— зү№еҫҒжЈҖжөӢ гҖӮ дёҖж–№йқў пјҢ ж— йңҖдҫқиө–зү№еҫҒеә“ пјҢ и§ЈеҶіжЈҖжөӢж•ҲзҺҮй—®йўҳпјӣеҸҰдёҖж–№йқў пјҢ еҹәдәҺAIзҡ„жіӣеҢ–иғҪеҠӣ пјҢ жӣҙзІҫеҮҶжЈҖжөӢж–°еһӢжҒ¶жҖ§з—…жҜ’жҲ–ж— йқҷжҖҒзү№еҫҒзҡ„з—…жҜ’ пјҢ и§ЈеҶіжјҸжҠҘй—®йўҳ гҖӮ

2. з»ҶзІ’еәҰж— жҚҹдҝ®еӨҚ

еҹәдәҺз—…жҜ’дҪ“иҝӣиЎҢз—…жҜ’еӨ„зҪ® пјҢ иҖҢйқһеҹәдәҺз—…жҜ’еҜ„з”ҹж–Ү件жң¬иә«иҝӣиЎҢеӨ„зҪ®дҝ®еӨҚ пјҢ д»ҺиҖҢдёҚеҪұе“ҚжӯЈеёёдёҡеҠЎ гҖӮ

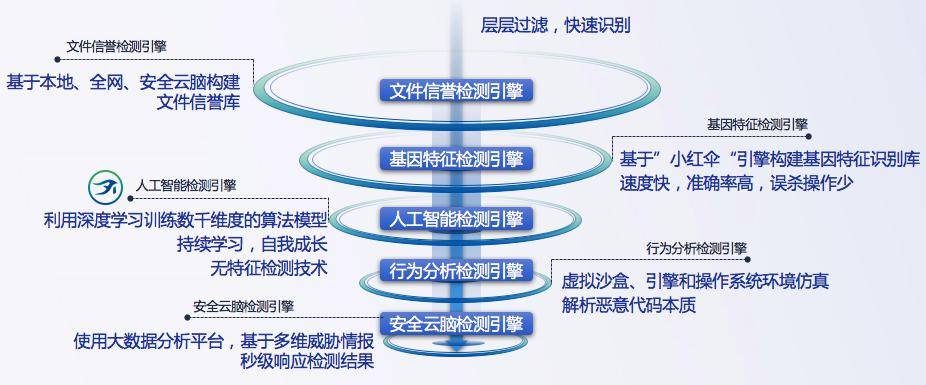

еҹәдәҺAI пјҢ ж·ұдҝЎжңҚEDRи®©жҒ¶жҖ§з—…жҜ’дҝ®еӨҚеҝ«еҮҶеҘҪ

ж·ұдҝЎжңҚз»Ҳз«ҜжЈҖжөӢе“Қеә”е№іеҸ°EDRеҹәдәҺAIиөӢиғҪ пјҢ з»“еҗҲеӨҡз»ҙеәҰгҖҒиҪ»йҮҸзә§жјҸж–—еһӢжЈҖжөӢжЎҶжһ¶ пјҢ йҖҡиҝҮж–Ү件дҝЎиӘүжЈҖжөӢеј•ж“ҺгҖҒеҹәеӣ зү№еҫҒжЈҖжөӢеј•ж“ҺгҖҒSAVEе®үе…ЁжҷәиғҪжЈҖжөӢеј•ж“ҺгҖҒиЎҢдёәеј•ж“ҺгҖҒдә‘жҹҘеј•ж“Һзӯүеј•ж“Һзҡ„еұӮеұӮиҝҮж»Ө пјҢ жҒ¶жҖ§з—…жҜ’жЈҖжөӢжӣҙеҝ«йҖҹжӣҙзІҫеҮҶ гҖӮ еҗҢж—¶ пјҢ ж №жҚ®дёҚеҗҢжҒ¶жҖ§з—…жҜ’ пјҢ иҝӣиЎҢд»Јз ҒеұӮзә§зҡ„з»ҶзІ’еәҰдҝ®еӨҚ пјҢ е®һзҺ°ж №жң¬жҖ§ж— жҚҹдҝ®еӨҚ гҖӮ

1. жјҸж–—ејҸжЈҖжөӢ пјҢ жЈҖжөӢйҖҹеәҰеҝ«

ж·ұдҝЎжңҚEDRжјҸж–—ејҸзҡ„жЈҖжөӢжңәеҲ¶ пјҢ 90%ж–Ү件еҸҜ被第дёҖеұӮеј•ж“ҺиҝҮж»Ө пјҢ ж— йңҖжүҖжңүеј•ж“Һ并еҸ‘жЈҖжөӢ пјҢ жЈҖжөӢйҖҹеәҰеҝ« пјҢ жҖ§иғҪж¶ҲиҖ—дҪҺ гҖӮ еҗҢж—¶ пјҢ з»“еҗҲж·ұдҝЎжңҚе®үе…Ёдә‘и„‘еј•ж“Һзҡ„еӨ§ж•°жҚ®еҲҶжһҗ пјҢ е®һзҺ°дёҖеҸ°еҸ‘зҺ°еЁҒиғҒ пјҢ е…ЁзҪ‘ж„ҹзҹҘ пјҢ еҝ«йҖҹжЈҖжөӢеҮәжҒ¶жҖ§з—…жҜ’ гҖӮ

ж–Үз« еӣҫзүҮ

в–ІеӨҡз»ҙеәҰжјҸж–—еһӢжЈҖжөӢжЎҶжһ¶

2. еҹәдәҺAIеј•ж“Һзҡ„жіӣеҢ–иғҪеҠӣ пјҢ з—…жҜ’жЈҖеҮәеҮҶ

ж·ұдҝЎжңҚSAVEе®үе…ЁжҷәиғҪжЈҖжөӢеј•ж“ҺеҲ©з”Ёж·ұеәҰеӯҰд№ жҠҖжңҜ пјҢ еҜ№ж•°дәҝз»ҙзҡ„еҺҹе§Ӣзү№еҫҒиҝӣиЎҢеҲҶжһҗ пјҢ з»“еҗҲе®ү全专家йўҶеҹҹзҹҘиҜҶ пјҢ жӢҘжңүејәеӨ§зҡ„жіӣеҢ–иғҪеҠӣ гҖӮ з»ҸиөӣеҸҜиҫҫе®һйӘҢе®ӨеҜ№10198дёӘжөҒиЎҢз—…жҜ’иҝӣиЎҢжҹҘжқҖжөӢиҜ• пјҢ еңЁиҜҜжҠҘзҺҮдёәйӣ¶зҡ„еүҚжҸҗдёӢ пјҢ дә§е“ҒжЈҖеҮәзҺҮй«ҳиҫҫ99.86% гҖӮ

3. еҹәдәҺд»Јз ҒеұӮзә§зҡ„з»ҶзІ’еәҰдҝ®еӨҚ пјҢ дҝ®еӨҚж•ҲжһңеҘҪ

ж №жҚ®еҗ„зұ»жҒ¶жҖ§з—…жҜ’зҡ„зү№зӮ№ пјҢ зІҫзЎ®иҜҶеҲ«иў«ж„ҹжҹ“ж–Ү件дёӯзҡ„жҒ¶ж„Ҹд»Јз ҒиЎҢ пјҢ 并иҝӣиЎҢй’ҲеҜ№жҖ§зҡ„дҝ®еӨҚ пјҢ з”ұдәҺеҸӘжҳҜеӨ„зҪ®з—…жҜ’ж–Ү件жң¬иә« пјҢ иҖҢдёҚж”№еҸҳеҺҹж–Ү件 пјҢ еҺҹж–Ү件еҸҜ继з»ӯдҪҝз”Ё пјҢ дёҚеҪұе“ҚдёҡеҠЎзҡ„иҝһз»ӯжҖ§ гҖӮ

ж–Үз« еӣҫзүҮ

в–ІжҒ¶жҖ§з—…жҜ’дҝ®еӨҚж–№ејҸеҜ№жҜ”

ж•ҙдҪ“иҖҢиЁҖ пјҢ еҹәдәҺAIиөӢиғҪ пјҢ жјҸж–—еһӢжЈҖжөӢжЎҶжһ¶ пјҢ еӨҡз»ҙеәҰзҡ„дҝ®еӨҚж–№ејҸ пјҢ ж·ұдҝЎжңҚEDRжҸҗдҫӣеҝ«гҖҒеҮҶгҖҒеҘҪзҡ„жҒ¶жҖ§з—…жҜ’еӨ„зҪ®дҝ®еӨҚиғҪеҠӣ пјҢ еӨ§еӨ§еҮҸе°‘еҜ№з”ЁжҲ·зҡ„дёҡеҠЎеҪұе“Қ гҖӮ жҲӘиҮізӣ®еүҚ пјҢ ж·ұдҝЎжңҚEDRе·Із»Ҹе№ҝжіӣеә”з”ЁеңЁж”ҝеәңгҖҒйҮ‘иһҚгҖҒж•ҷиӮІгҖҒеҢ»з–—гҖҒдјҒдёҡзӯүиҜёеӨҡиЎҢдёҡ пјҢ йғЁзҪІз«ҜзӮ№и¶…иҝҮ400W+ пјҢ е…Ёйқўдҝқйҡңж”ҝдјҒдәӢдёҡеҚ•дҪҚзҡ„з»Ҳз«Ҝзі»з»ҹе®үе…Ё гҖӮ

жҺЁиҚҗйҳ…иҜ»

- еҸҲдёҖең°йҷҚзә§пјҢе…ЁеӣҪдёӯй«ҳйЈҺйҷ©ең°еҢәжё…йӣ¶пјҒ

- 银иЎҢ|еҸҲдёҖиө·пјҒдёӯиЎҢеҘіе‘ҳе·Ҙе®һеҗҚдёҫжҠҘиў«йўҶеҜјвҖңеңҲзҰҒвҖқпјҢеҲ°жүӢе·Ҙиө„80е…ғ/жңҲ

- еҸҲдёҖвҖңй«ҳеұӮж¬ЎдәәжүҚвҖқпјҒеҺЁеёҲе°Ҹе“Ҙиў«и®Өе®ҡпјҒж–°жңәдјҡе°ұи—ҸеңЁдҪ 家вҖңеҺЁжҲҝвҖқ

- иҝһдә‘жёҜжүӢжңәеҸ°|иҝһдә‘жёҜ20е®—й—ІзҪ®еңҹең°еӨ„зҪ®ж–№жЎҲжқҘдәҶ!

- е№іе®үеҫҗе·һ|вҖңеӨ§е…өеӣўвҖқдҪңжҲҳгҖҒвҖңе®һжҲҳеҢ–вҖқз»ғе…өпјҢеҫҗе·һеҸҲдёҖж¬ЎйӣҶз»“400дҪҷеҗҚиӯҰеҠӣвҖҰвҖҰ

- вҖңй»‘иұ№вҖқеҺ»дё–пјҒжӯ»дәЎпјҢеӨӘзӘҒ然дәҶвҖҰ

- еӨ®и§Ҷ@еҸҲдёҖе·ЁжҳҹйҷЁиҗҪпјҒд»Ҡе№ҙпјҢе·Іжңү24дҪҚйҷўеЈ«зҰ»ејҖдәҶжҲ‘们вҖҰвҖҰеӨ®и§Ҷ2020-08-29 11:37:040йҳ…

- з–«жғ…|еҸҲдёҖең°е»¶жңҹејҖеӯҰпјҒе®ҳж–№йҖҡжҠҘпјҢеӣҪеҶ…иҝҷең°з–«жғ…жәҗеӨҙжүҫеҲ°дәҶ

- е…„ејҹ|д»–жӣҫжҳҜйҹ©еӣҪзҹҘеҗҚз»јиүәдәәпјҢдёҺеҲҳеңЁзҹіжҳҜеҘҪе…„ејҹпјҢеӣ дёӨж¬ЎзҠҜй”ҷйҒӯе…Ёж°‘жҠөеҲ¶

- еҸҲдёҖе·ЁжҳҹйҷЁиҗҪпјҒд»–иҝҷеҸҘиҜқжҝҖеҠұиҮӘе·ұд№ҹжҝҖеҠұжүҖжңүдәә