дјӘиЈ…еҠ еҜҶзҡ„дјӘиЈ…LinuxеҶ…ж ёзәҝзЁӢ

жҸӯйңІдјӘиЈ…зҡ„LinuxеҶ…ж ёзәҝзЁӢзҡ„еҸҰдёҖз§Қж–№жі•жҳҜжҹҘзңӢе®ғжҳҜеҗҰжҳҫзӨәдёҺжӯЈеңЁиҝҗиЎҢзҡ„иҝӣзЁӢе…іиҒ”зҡ„дәҢиҝӣеҲ¶ж–Ү件 гҖӮеҹәжң¬дёҠ пјҢ жӮЁд»…дҪҝз”ЁжҲ‘们讨и®әзҡ„е…ідәҺжҒўеӨҚе·ІеҲ йҷӨзҡ„жҒ¶ж„ҸдәҢиҝӣеҲ¶ж–Ү件зҡ„жҠҖжңҜ пјҢ дҪҶжҳҜиҜ·жҹҘзңӢжҳҜеҗҰеҸҜд»ҘиҺ·еҫ—SHA1 гҖӮеҰӮжһңжӮЁиҝ”еӣһдәҶ пјҢ йӮЈд№ҲиҝҷжҳҜиҜ•еӣҫйҡҗи—Ҹзҡ„жӯЈеёёиҝҮзЁӢ пјҢ иҖҢдёҚжҳҜеҶ…ж ёзәҝзЁӢ гҖӮзңҹжӯЈзҡ„еҶ…ж ёзәҝзЁӢдёҚдјҡй“ҫжҺҘеҲ°еҗҜеҠЁе®ғ们зҡ„дәҢиҝӣеҲ¶ж–Ү件 гҖӮ

еҰӮжһңд»…жҹҘзңӢ/ proc / <PID> / exe пјҢ еҲҷеҸҜд»Ҙеҝ«йҖҹеӨҚеҲ¶LinuxдёҠзҡ„иҝӣзЁӢдәҢиҝӣеҲ¶ж–Ү件 гҖӮжӮЁеҸҜд»Ҙе°ҶжӯӨж–Ү件еӨҚеҲ¶еҲ°ж–°дҪҚзҪ® пјҢ 并具жңүеҗҜеҠЁиҜҘиҝҮзЁӢзҡ„дәҢиҝӣеҲ¶ж–Ү件зҡ„еҚіж—¶еҝ«з…§ гҖӮжӮЁиҝҳеҸҜд»ҘдҪҝз”ЁжӯӨй“ҫжҺҘиҺ·еҸ–еҚіж—¶еҖј пјҢ д»ҘжЈҖжҹҘе·ІзҹҘжҒ¶ж„ҸиҪҜ件зҡ„ж•°жҚ®еә“ гҖӮзңҹжӯЈзҡ„еҶ…ж ёзәҝзЁӢе°Ҷж— жі•иҺ·еҫ—жӯӨж•°жҚ® пјҢ еҸӘжңүеҶ’еҗҚйЎ¶жӣҝиҖ…дјҡжҸҗдҫӣ гҖӮ

еңЁжҲ‘们зҡ„жЎҲдҫӢдёӯ пјҢ жҲ‘们е°ҶдҪҝз”ЁжӯӨзҹҘиҜҶжқҘи°ғжҹҘеҸҜз–‘зҡ„PID 2121 пјҢ еҰӮдёӢжүҖзӨәпјҡ

sha1sum / proc / 2121 / exe

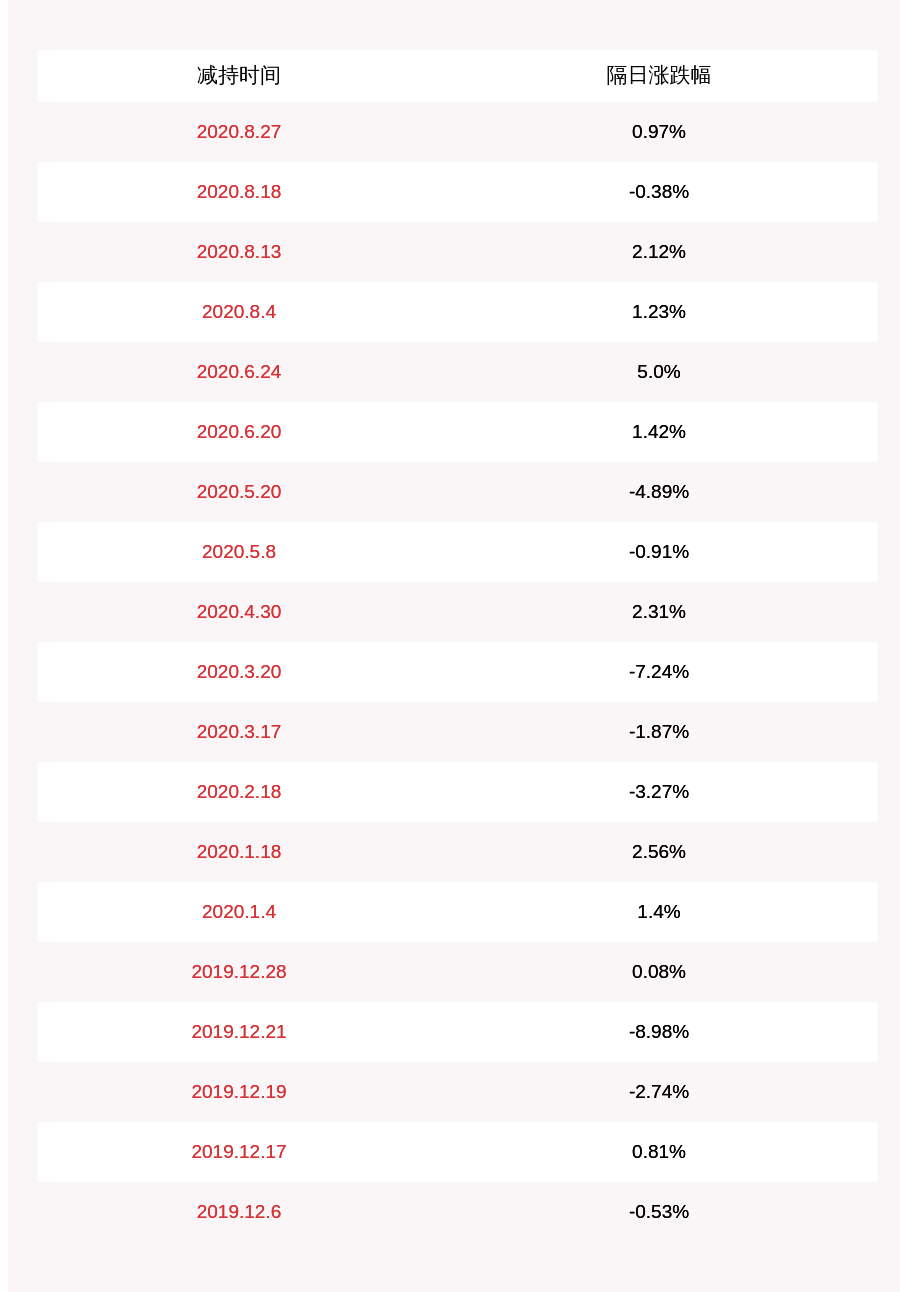

ж–Үз« жҸ’еӣҫ

еӣҫ6 —иҺ·еҫ—LinuxеҶ…ж ёдјӘиЈ…ж”»еҮ»зҡ„SHA1

и®©жҲ‘们жҒўеӨҚдәҢиҝӣеҲ¶е№¶е°Ҷе…¶еӨҚеҲ¶еҲ°жҹҗдёӘең°ж–№ пјҢ д»ҘдҫҝеҸҜд»ҘзҰ»зәҝеҲҶжһҗе®ғ гҖӮдҪҝз”ЁдёӢйқўзҡ„е‘Ҫд»Ө пјҢ жҲ‘们е°ҶеӨҚеҲ¶еҲ°/ tmp / suspicious_bin гҖӮзҺ°еңЁ пјҢ жҲ‘们жӢҘжңүиҮӘе·ұзҡ„еүҜжң¬ пјҢ д»ҘйҳІжҒ¶ж„ҸиҪҜ件иҜ•еӣҫиҮӘеҚ«ең°еҲ йҷӨиҮӘиә«пјҡ

cp / proc / 2121 / exe / tmp / suspicious_bin

ж–Үз« жҸ’еӣҫ

еӣҫ7 —жҒўеӨҚеҸҜз–‘зҡ„LinuxжҒ¶ж„ҸиҪҜ件дәҢиҝӣеҲ¶ж–Ү件

еҰӮжһңиҰҒиҮӘеҠЁжҗңеҜ»PID并иҺ·еҸ–еҶ’еҗҚйЎ¶жӣҝиҖ…зҡ„SHA1 attack пјҢ еҸҜд»ҘиҝҗиЎҢд»ҘдёӢе‘Ҫд»Өпјҡ

ps auxww | grep \[ | awk '{print $2}' | xargs -I % sh -c 'echo PID: %; sha1sum /proc/%/exe' 2> /dev/null

дёҠйқўзҡ„е‘Ҫд»Өе°Ҷе°қиҜ•иҺ·еҸ–жүҖжңүеёҰжңү[иҠұжӢ¬еҸ·]зҡ„иҝӣзЁӢзҡ„SHA1 ,д»»дҪ•иҝ”еӣһеҖјзҡ„еҸҜиғҪйғҪжҳҜйӘ—еӯҗпјҡ

ж–Үз« жҸ’еӣҫ

еӣҫ8-дјӘиЈ…LinuxеҶ…ж ёзәҝзЁӢзҡ„SHA1зҡ„и„ҡжң¬иҫ“еҮә

зҺ°еңЁ пјҢ жӮЁжңүдёӨз§ҚдҪҝз”ЁLinuxе‘Ҫд»ӨиЎҢзҡ„еҸҜйқ ж–№жі•жқҘи°ғжҹҘиҜ•еӣҫдјӘиЈ…жҲҗеҶ…ж ёзәҝзЁӢзҡ„еҸҜз–‘иҝӣзЁӢ гҖӮзңӢе®ҢиҝҷзҜҮж–Үз« еҗҺ пјҢ дҪ еә”иҜҘзҹҘйҒ“еҰӮдҪ•еҲӨж–ӯLinuxзі»з»ҹжҳҜеҗҰиў«й»‘е®ўе…ҘдҫөдәҶеҗ§пјҹпјҲж¬ўиҝҺиҪ¬иҪҪеҲҶдә«пјү

гҖҗеҰӮдҪ•еҲӨж–ӯLinuxзі»з»ҹжҳҜеҗҰиў«й»‘е®ўе…ҘдҫөпјҹеҸҜд»Ҙз”Ёиҝҷз§Қж–№жі•гҖ‘

жҺЁиҚҗйҳ…иҜ»

- LinuxзүҲ и…ҫи®Ҝдә‘жңҚеҠЎеҷЁеҰӮдҪ•жүӢеҠЁжҗӯе»ә WordPress дёӘдәәз«ҷзӮ№

- LinuxзҰҒжӯўpingд»ҘеҸҠејҖеҗҜpingзҡ„ж–№жі•

- еҰӮдҪ•жҢ‘йҖүиҡ¬еӯҗ

- еҰӮдҪ•жҢ‘йҖүзәўиҸңиӢ”

- еҰӮдҪ•жҢ‘йҖүй№Ң鹑

- еҰӮдҪ•жҢ‘йҖүиұҶзҡ®

- еҰӮдҪ•иҮӘеҲ¶и‘ұжІ№

- еҰӮдҪ•жҢ‘йҖүй»„иұҶ

- еҰӮдҪ•жҢ‘йҖүзүӣеҘ¶

- еҰӮдҪ•жҢ‘йҖүйқ’иұҶ