иҷҪ然еҠ еҜҶеҗҺзҡ„ж•°жҚ®еҸӘиғҪйҖҡиҝҮеҺҹе§Ӣзҡ„еҠ еҜҶеҜҶй’ҘиҝӣиЎҢи§ЈеҜҶпјҢдҪҶжҳҜж— жі•йӘҢиҜҒи§ЈеҜҶеҗҺзҡ„дҝЎжҒҜжҳҜеҗҰжҳҜеҺҹе§ӢеҸ‘йҖҒзҡ„дҝЎжҒҜ гҖӮеҸҰеӨ–еҠ еҜҶе’Ңи§ЈеҜҶзҡ„иҝҮзЁӢйқһеёёзҡ„ж¶ҲиҖ—CPUиө„жәҗпјҢжҒ¶ж„Ҹз”ЁжҲ·еҸҜиғҪдјҡйҖҡиҝҮеҸ‘йҖҒж¬әйӘ—ж•°жҚ®еҢ…пјҢеҚ з”ЁCPUиө„жәҗ гҖӮHMACеҠҹиғҪйҖҡиҝҮжҜ”иҫғж•°еӯ—зӯҫеҗҚиҝӣиЎҢж•°жҚ®еҢ…е®Ңж•ҙжҖ§е’Ңзңҹе®һжҖ§йӘҢиҜҒпјҢиҝҷдёӘиҝҮзЁӢж¶ҲиҖ—зҡ„CPUиө„жәҗйқһеёёе°‘пјҢж•ҲзҺҮйқһеёёй«ҳ гҖӮ

жүҖд»ҘеңЁIPSec VPNеҸ‘йҖҒи®ҫеӨҮдёӯпјҢеҠ еҜҶе’ҢйӘҢиҜҒйҖҡеёёй…ҚеҗҲдҪҝз”Ё гҖӮеҠ еҜҶеҗҺзҡ„жҠҘж–Үз»ҸHMACз”ҹжҲҗж•°еӯ—зӯҫеҗҚпјҢIPжҠҘж–Үе’Ңж•°еӯ—зӯҫеҗҚеҗҢж—¶еҸ‘з»ҷеҜ№з«ҜпјҲж•°еӯ—зӯҫеҗҚеЎ«еҶҷеңЁAHе’ҢESPжҠҘж–ҮеӨҙзҡ„е®Ңж•ҙжҖ§ж ЎйӘҢеҖјICVеӯ—ж®өпјҢиҜ·еҸӮи§Ғе®үе…ЁеҚҸи®®пјүпјӣеңЁжҺҘ收и®ҫеӨҮдёӯпјҢйҖҡиҝҮжҜ”иҫғж•°еӯ—зӯҫеҗҚиҝӣиЎҢж•°жҚ®е®Ңж•ҙжҖ§е’Ңзңҹе®һжҖ§йӘҢиҜҒпјҢйӘҢиҜҒдёҚйҖҡиҝҮзҡ„жҠҘж–ҮзӣҙжҺҘдёўејғпјҢйӘҢиҜҒйҖҡиҝҮзҡ„жҠҘж–ҮеҶҚиҝӣиЎҢи§ЈеҜҶ гҖӮ

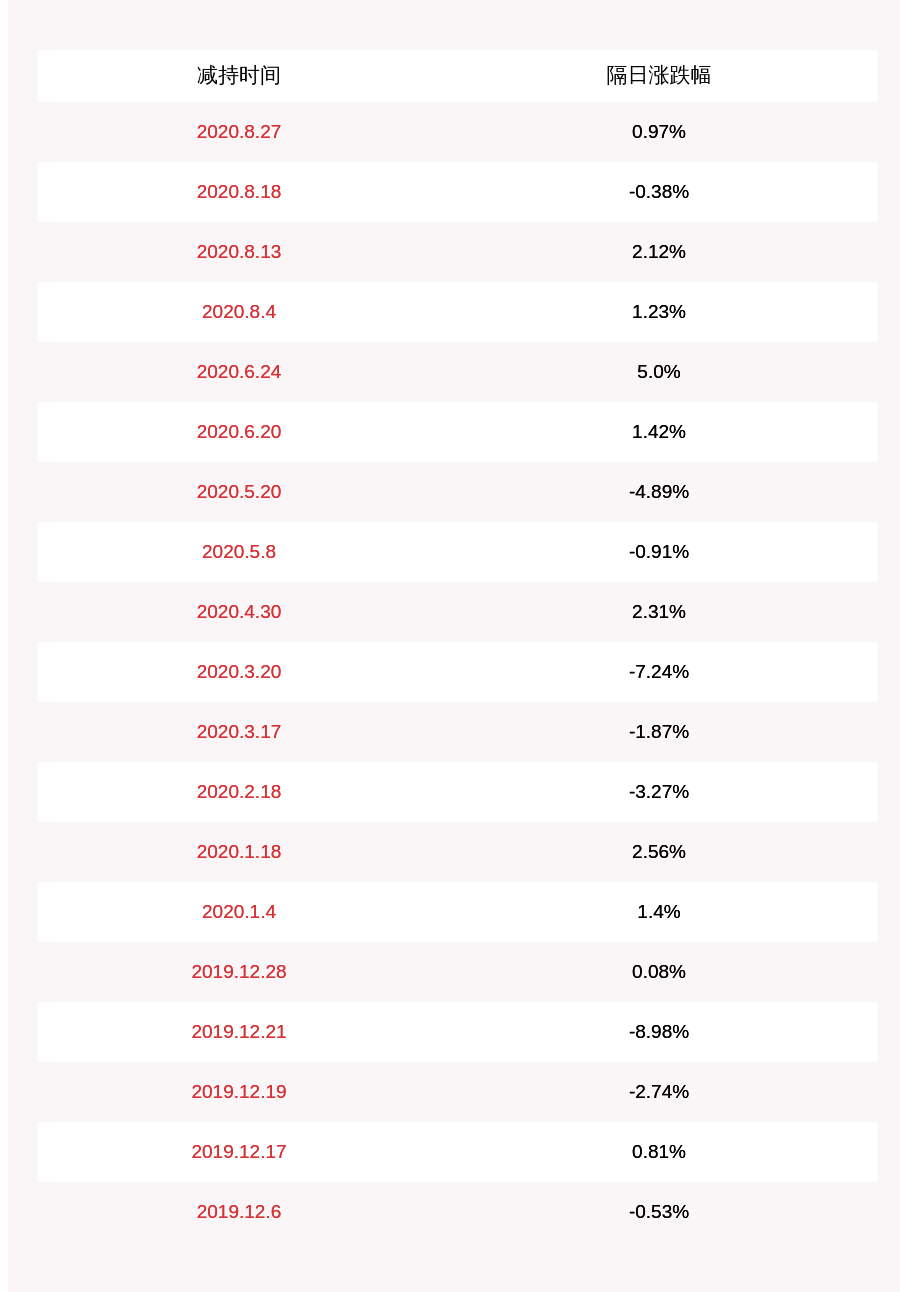

еҠ еҜҶе’ҢHMACйӘҢиҜҒй…ҚеҗҲдҪҝз”Ёзҡ„иҝҮзЁӢеҰӮеӣҫ1жүҖзӨә гҖӮеӣҫ1 HMACйӘҢиҜҒиҝҮзЁӢ

ж–Үз« жҸ’еӣҫ

з”ЁдәҺйӘҢиҜҒзҡ„еҜ№з§°еҜҶй’ҘеҸҜд»ҘжүӢе·Ҙй…ҚзҪ®пјҢд№ҹеҸҜд»ҘйҖҡиҝҮDHз®—жі•з”ҹжҲҗ并еңЁдёӨз«Ҝи®ҫеӨҮе…ұдә« гҖӮжңүе…іDHз®—жі•е…·дҪ“иғҪеӨҹз”ҹжҲҗе“ӘдәӣеҜҶй’ҘеҸҠеҜҶй’Ҙзҡ„дҪңз”ЁиҜ·еҸӮи§ҒIKEv1еҚҸе•Ҷе®үе…ЁиҒ”зӣҹзҡ„иҝҮзЁӢ гҖӮ

дёҖиҲ¬жқҘиҜҙIPSecдҪҝз”Ёд»ҘдёӢеҮ з§Қи®ӨиҜҒз®—жі•пјҡ

- MD5пјҲMessage Digest 5пјүпјҡиҫ“е…Ҙд»»ж„Ҹй•ҝеәҰзҡ„ж¶ҲжҒҜпјҢдә§з”ҹдёҖдёӘ128жҜ”зү№зҡ„ж¶ҲжҒҜж‘ҳиҰҒ гҖӮ

- SHA-1пјҲSecure Hash Algorithmпјүпјҡиҫ“е…Ҙй•ҝеәҰе°ҸдәҺ264жҜ”зү№зҡ„ж¶ҲжҒҜпјҢ然еҗҺз”ҹжҲҗдёҖдёӘ160жҜ”зү№зҡ„ж¶ҲжҒҜж‘ҳиҰҒ гҖӮ

- SHA2-256пјҡйҖҡиҝҮиҫ“е…Ҙй•ҝеәҰе°ҸдәҺ264жҜ”зү№зҡ„ж¶ҲжҒҜпјҢдә§з”ҹ256жҜ”зү№зҡ„ж¶ҲжҒҜж‘ҳиҰҒ гҖӮ

- SHA2-384пјҡйҖҡиҝҮиҫ“е…Ҙй•ҝеәҰе°ҸдәҺ2128жҜ”зү№зҡ„ж¶ҲжҒҜпјҢдә§з”ҹ384жҜ”зү№зҡ„ж¶ҲжҒҜж‘ҳиҰҒ гҖӮ

- SHA2-512пјҡйҖҡиҝҮиҫ“е…Ҙй•ҝеәҰе°ҸдәҺ2128жҜ”зү№зҡ„ж¶ҲжҒҜпјҢдә§з”ҹ512жҜ”зү№зҡ„ж¶ҲжҒҜж‘ҳиҰҒ гҖӮ

еҜҶй’ҘдәӨжҚў

IKEv1е’ҢIKEv2зҡ„еҚҸе•ҶиҝҮзЁӢдёӯпјҢйҡ§йҒ“дёӨз«ҜйңҖиҰҒиҝӣиЎҢеҜҶй’Ҙжқҗж–ҷзҡ„дәӨжҚўпјҢд»ҘдҫҝдҪҝз”ЁзӣёеҗҢеҜҶй’ҘиҝӣиЎҢжӯЈзЎ®зҡ„еҠ еҜҶе’Ңи§ЈеҜҶ гҖӮ

еҜҶй’ҘдәӨжҚўж–№жі•дҪҝз”ЁеҜ№з§°еҜҶй’ҘиҝӣиЎҢеҠ еҜҶгҖҒйӘҢиҜҒж—¶пјҢеҰӮдҪ•е®үе…Ёең°е…ұдә«еҜҶй’ҘжҳҜдёҖдёӘеҫҲйҮҚиҰҒзҡ„й—®йўҳ гҖӮжңүдёӨз§Қж–№жі•и§ЈеҶіиҝҷдёӘй—®йўҳпјҡ

- еёҰеӨ–е…ұдә«еҜҶй’ҘеңЁеҸ‘йҖҒгҖҒжҺҘ收и®ҫеӨҮдёҠжүӢе·Ҙй…ҚзҪ®йқҷжҖҒзҡ„еҠ еҜҶгҖҒйӘҢиҜҒеҜҶй’Ҙ гҖӮеҸҢж–№йҖҡиҝҮеёҰеӨ–е…ұдә«зҡ„ж–№ејҸпјҲдҫӢеҰӮйҖҡиҝҮз”өиҜқжҲ–йӮ®д»¶ж–№ејҸпјүдҝқиҜҒеҜҶй’ҘдёҖиҮҙжҖ§ гҖӮиҝҷз§Қж–№ејҸзҡ„зјәзӮ№жҳҜеҸҜжү©еұ•жҖ§е·®пјҢеңЁзӮ№еҲ°еӨҡзӮ№з»„зҪ‘дёӯй…ҚзҪ®еҜҶй’Ҙзҡ„е·ҘдҪңйҮҸжҲҗеҖҚеўһеҠ гҖӮеҸҰеӨ–пјҢдёәжҸҗеҚҮзҪ‘з»ңе®үе…ЁжҖ§йңҖиҰҒе‘ЁжңҹжҖ§дҝ®ж”№еҜҶй’ҘпјҢиҝҷз§Қж–№ејҸдёӢд№ҹеҫҲйҡҫе®һж–Ҫ гҖӮ

- дҪҝз”ЁдёҖдёӘе®үе…Ёзҡ„иҝһжҺҘеҲҶеҸ‘еҜҶй’ҘIPSecдҪҝз”ЁIKEеҚҸи®®еңЁеҸ‘йҖҒгҖҒжҺҘ收и®ҫеӨҮд№Ӣй—ҙе®үе…Ёең°еҚҸе•ҶеҜҶй’Ҙ гҖӮIKEйҮҮз”ЁDHз®—жі•еңЁдёҚе®үе…Ёзҡ„зҪ‘з»ңдёҠе®үе…Ёең°дәӨжҚўеҜҶй’ҘдҝЎжҒҜпјҢ并з”ҹжҲҗеҠ еҜҶгҖҒйӘҢиҜҒеҜҶй’Ҙ гҖӮиҝҷз§Қж–№ејҸй…ҚзҪ®з®ҖеҚ•пјҢеҸҜжү©еұ•жҖ§еҘҪпјҢзү№еҲ«жҳҜеңЁеӨ§еһӢеҠЁжҖҒзҡ„зҪ‘з»ңзҺҜеўғдёӢжӯӨдјҳзӮ№жӣҙеҠ зӘҒеҮә гҖӮ

- Internetе®үе…ЁиҒ”зӣҹе’ҢеҜҶй’Ҙз®ЎзҗҶеҚҸи®®ISAKMPпјҲInternet Security Association and Key Management ProtocolпјүжҳҜIKEзҡ„еҹәзЎҖпјҢIKEдҪҝз”ЁISAKMPеҚҸи®®е®ҡд№үеҜҶй’ҘдәӨжҚўзҡ„иҝҮзЁӢ гҖӮISAKMPжҸҗдҫӣдәҶеҜ№е®үе…ЁжңҚеҠЎиҝӣиЎҢеҚҸе•Ҷзҡ„ж–№жі•пјҢеҜҶй’ҘдәӨжҚўж—¶дәӨжҚўдҝЎжҒҜзҡ„ж–№жі•пјҢд»ҘеҸҠеҜ№еҜ№зӯүдҪ“иә«д»ҪиҝӣиЎҢйӘҢиҜҒзҡ„ж–№жі• гҖӮ

- IKEзҡ„зІҫй«“еңЁдәҺе®ғж°ёиҝңдёҚеңЁдёҚе®үе…Ёзҡ„зҪ‘з»ңдёҠдј йҖҒеҜҶй’ҘпјҢиҖҢжҳҜйҖҡиҝҮдёҖдәӣж•°жҚ®зҡ„дәӨжҚўпјҢйҖҡдҝЎеҸҢж–№жңҖз»Ҳи®Ўз®—еҮәе…ұдә«зҡ„еҜҶй’ҘпјҢ并且еҚідҪҝ第дёүж–№жҲӘиҺ·дәҶеҸҢж–№з”ЁдәҺи®Ўз®—еҜҶй’Ҙзҡ„жүҖжңүдәӨжҚўж•°жҚ®пјҢд№ҹж— жі•и®Ўз®—еҮәзңҹжӯЈзҡ„еҜҶй’Ҙ гҖӮе…¶дёӯзҡ„ж ёеҝғжҠҖжңҜе°ұжҳҜDHпјҲDiffie HellmanпјүдәӨжҚўжҠҖжңҜ гҖӮ

DHеҜҶй’ҘдәӨжҚўиҝҮзЁӢеҰӮеӣҫ1жүҖзӨә гҖӮеӣҫ1 DHеҜҶй’ҘдәӨжҚўиҝҮзЁӢ

ж–Үз« жҸ’еӣҫ

- иҝӣиЎҢDHдәӨжҚўзҡ„еҸҢж–№еҗ„иҮӘдә§з”ҹдёҖдёӘйҡҸжңәж•°пјҢеҰӮaе’Ңb гҖӮ

- дҪҝз”ЁеҸҢж–№зЎ®и®Өзҡ„е…ұдә«зҡ„е…¬ејҖзҡ„дёӨдёӘеҸӮж•°пјҡеә•ж•°gе’ҢжЁЎж•°pеҗ„иҮӘз”ЁйҡҸжңәж•°aе’ҢbиҝӣиЎҢе№Ӯе’ҢжЁЎиҝҗз®—пјҢеҫ—еҲ°з»“жһңcе’ҢdпјҢи®Ўз®—е…¬ејҸеҰӮдёӢпјҡc=gamod(p)d=gbmod(p)

- дәӨжҚўи®Ўз®—жүҖеҫ—зҡ„з»“жһңcе’Ңd

- еҗ„иҮӘиҝӣдёҖжӯҘи®Ўз®—пјҢеҫ—еҲ°дёҖдёӘе…ұеҗҢзҡ„DHе…¬жңүеҖјпјҡdamod(p)=cbmod(p)=gabmod(p)пјҢжӯӨе…¬ејҸеҸҜд»Ҙд»Һж•°еӯҰдёҠиҜҒжҳҺ гҖӮDHе…¬жңүеҖје°ұжҳҜеҸҢж–№зҡ„еҜҶй’Ҙ гҖӮ

жҺЁиҚҗйҳ…иҜ»

- з»ҝиҢ¶и•ғиҢ„жұӨиҢ¶йЈҹд»Ӣз»Қ,д№°3иө 12018ж–°иҢ¶зҙ«йҳіеҜҢзЎ’иҢ¶е’Ңе№ізҝ еі°з»ҝиҢ¶иўӢиЈ…жө“йҰҷеһӢй«ҳеұұдә‘йӣҫз»ҝиҢ¶250gж —йҰҷ

- зҷҫеҗҲз»ҝиҢ¶д»Ӣз»Қ,йәҰеҶ¬зҷҫеҗҲз”ҳиҚүиҢ¶еҲ¶дҪңеҸҠеҠҹж•Ҳд»Ӣз»Қ

- йҳ®зҡ„д»Ӣз»Қ йҳ®жҳҜдёҖз§Қд»Җд№Ҳд№җеҷЁ

- е…ӯе ЎиҢ¶зҡ„еҠҹж•Ҳд»Ӣз»Қ,е…ӯе ЎиҢ¶зҡ„еҠҹж•ҲдёҺдҪңз”Ё

- зҒөиҠқиҢ¶еҠҹж•ҲеҸҠдҪңз”Ёд»Ӣз»Қ,зәўиҸҠиҠұиҢ¶зҡ„еҠҹж•ҲдёҺдҪңз”Ё

- иүҫеҸ¶дҝқеҒҘиҢ¶зҡ„з”ҹдә§жҠҖжңҜ,дҝқеҒҘиҢ¶зҡ„з§Қзұ»д»Ӣз»Қ

- дёҚеҸҜеҶҚз”ҹиғҪжәҗеҲҶзұ»д»Ӣз»Қ

- дёҷеұұжҷ®жҙұиҢ¶д»Ӣз»Қ,е°ҸжҲ·иөӣжҷ®жҙұиҢ¶д»Ӣз»Қ

- йһ иә¬зӨјд»Әз»ҶиҠӮд»Ӣз»Қ

- зҷҫйҮҢйҰҷйҘ®з”ЁеҸҠеҠҹж•Ҳд»Ӣз»Қ,зӣҠеҜҝ延е№ҙеҠҹж•Ҳ