дҝЎжҒҜж–°е®үе…Ёзәўи“қеҜ№жҠ—дёӯзҡ„иҝ‘жәҗжё—йҖҸ( дәҢ )

еңЁз¬”иҖ…д№ӢеүҚзҡ„е·ҘдҪңдёӯ пјҢ жӣҫеҜ№еҶӣе·ҘгҖҒиғҪжәҗгҖҒйҮ‘иһҚгҖҒж”ҝдјҒгҖҒз”өдҝЎзӯүеҗ„з§Қзұ»еһӢзҡ„иЎҢдёҡе®ўжҲ·еҒҡиҝҮеӨ§йҮҸзҡ„ж— зәҝжё—йҖҸжөӢиҜ•жңҚеҠЎ пјҢ еҸ‘зҺ°еҗ„еҚ•дҪҚеҜ№ж— зәҝе®үе…Ёзҡ„е»әи®ҫйғҪеӨ„дәҺзӣёеҜ№жЁЎзіҠе’Ңи–„ејұзҡ„йҳ¶ж®ө пјҢ дё»иҰҒеҸҚеә”еңЁдёүеқ—пјҡ

1.дёҚзҹҘйҒ“еҶ…йғЁжңүеӨҡе°‘ж— зәҝзғӯзӮ№

дјҒдёҡеҶ…йғЁеӯҳеңЁзҡ„зғӯзӮ№ пјҢ д»ҺвҖңжҳҜеҗҰз”ұAPдёӢеҸ‘вҖқе’ҢвҖңдҪҝз”Ёзӣ®зҡ„вҖқзҡ„и§’еәҰ пјҢ еҸҜеҲҶдёәд»ҘдёӢеҮ зұ»пјҡ

- е®ҳж–№дёӢеҸ‘зғӯзӮ№

- жӯЈејҸзғӯзӮ№пјҡжңү规еҲ’жҗӯе»әзҡ„й•ҝжңҹзғӯзӮ№

- дәӢ件зұ»зғӯзӮ№пјҡж”ҜжҢҒдёҡеҠЎйЎ№зӣ®зҡ„дёӯзҹӯжңҹзғӯзӮ№

- еҺҶеҸІйҒ—з•ҷзғӯзӮ№пјҡдёҚеҶҚдҪҝз”ЁеҚҙжңӘдёӢзәҝзҡ„зғӯзӮ№

- йқһе®ҳж–№зғӯзӮ№

- йӮ»еұ…зғӯзӮ№пјҡжүҖжңүжңӘжҺҘе…ҘеҲ°еҶ…йғЁзҪ‘з»ңзҡ„зғӯзӮ№

- дёҡеҠЎзғӯзӮ№пјҡдёҡеҠЎйғЁй—ЁжҠҘеӨҮе®Ўжү№еҗҺиҮӘиЎҢе»әз«Ӣзҡ„зғӯзӮ№

- е‘ҳе·Ҙз§Ғе»әзғӯзӮ№пјҡеңЁеҠһе…¬жңәдёҠйҖҡиҝҮж— зәҝзҪ‘еҚЎеҲҶдә«еҮәзҡ„зғӯзӮ№ гҖӮ

- жҒ¶ж„ҸзғӯзӮ№пјҡз”ЁдәҺж”»еҮ»е®ўжҲ·з«Ҝзҡ„й’“йұјзғӯзӮ№

д»Һж— зәҝж”»еҮ»зҡ„зӣ®ж ҮжқҘзңӢ пјҢ еҸҜд»ҘеҲҶдёәдёүзұ»пјҡ

- з»•иҝҮж— зәҝи®ӨиҜҒ пјҢ иҺ·еҸ–ж— зәҝзҪ‘з»ңи®ҝй—®жқғйҷҗ

- ж”»еҮ»ж— зәҝз»Ҳз«Ҝ пјҢ зӘғеҸ–ж•Ҹж„ҹдҝЎжҒҜ

- з ҙеқҸж— зәҝеҹәзЎҖи®ҫж–Ҫ

3.дёҚзҹҘйҒ“еҰӮдҪ•еҒҡж— зәҝйҳІжҠӨ

еңЁдёҚзҹҘйҒ“еүҚдёӨзӮ№зҡ„еүҚжҸҗдёӢ пјҢ е°ұдёҚеҸҜиғҪеҒҡеҫ—еҘҪйҳІжҠӨ гҖӮ

дәҶи§ЈеҶ…йғЁеӯҳеңЁе“Әдәӣж— зәҝзғӯзӮ№е…¶е®һе°ұжҳҜеңЁжўізҗҶжҡҙйңІзҡ„ж”»еҮ»йқў пјҢ еҰӮжһңеҜ№жӯӨжІЎжңүжё…жҷ°зҡ„и®ӨиҜҶ пјҢ еңЁиҝҷз§ҚеҹәзЎҖдёҠеҒҡзҡ„ж— зәҝе®үе…ЁйҳІжҠӨе°ұеҰӮеҗҢвҖң马其иҜәйҳІзәҝвҖқдёҖж · пјҢ дёҖжү“е°ұз©ҝ гҖӮ

笔иҖ…жӣҫеҸ—йӮҖеҜ№дёҖдёӘеӨ§еһӢйҮ‘иһҚдјҒдёҡеҒҡж— зәҝе®үе…ЁжЈҖжөӢ пјҢ з”ұдәҺиЎҢдёҡзҡ„ж•Ҹж„ҹжҖ§еҗҢ时他们й«ҳеұӮйўҶеҜјеҜ№ж— зәҝзҪ‘з»ңдёҚе®үе…Ёжңүжё…йҶ’зҡ„и®ӨиҜҶ пјҢ дәҺжҳҜйҮҮеҸ–дәҶдёҚйғЁзҪІд»»дҪ•ж— зәҝзҪ‘з»ңзҡ„зӯ–з•Ҙ гҖӮ еҲқзңӢдёӢ пјҢ иҝһж— зәҝзҪ‘з»ңйғҪжІЎйғЁзҪІ пјҢ иҮӘ然е°ұдёҚдјҡйқўеҜ№ж— зәҝеЁҒиғҒ гҖӮ иҖҢдәӢе®һжҳҜ пјҢ 笔иҖ…еңЁиҜҘдјҒдёҡ移еҠЁз«ҜејҖеҸ‘еӣўйҳҹжүҖеңЁеҢәеҹҹ пјҢ еҸ‘зҺ°дәҶдёҖдёӘз”ұmacеҠһе…¬жңәе…ұдә«еҮәжқҘзҡ„з§Ғе»әзғӯзӮ№ пјҢ з ҙи§ЈеҜҶз ҒиҝһдёҠзҪ‘з»ңеҗҺ пјҢ е°ұжӢҘжңүдәҶеҠһе…¬жңәеҗҢж ·зҡ„и®ҝй—®жқғйҷҗ пјҢ зӣҙйҖҡеҶ…зҪ‘ гҖӮ иҝҷж ·дёҖдёӘз®ҖеҚ•зҡ„з§Ғе»әзғӯзӮ№е°ұжҠҠжғіиұЎдёӯвҖңж— жҮҲеҸҜеҮ»вҖқзҡ„ж— зәҝйҳІжҠӨзӯ–з•Ҙжү“з ҙдәҶ гҖӮ

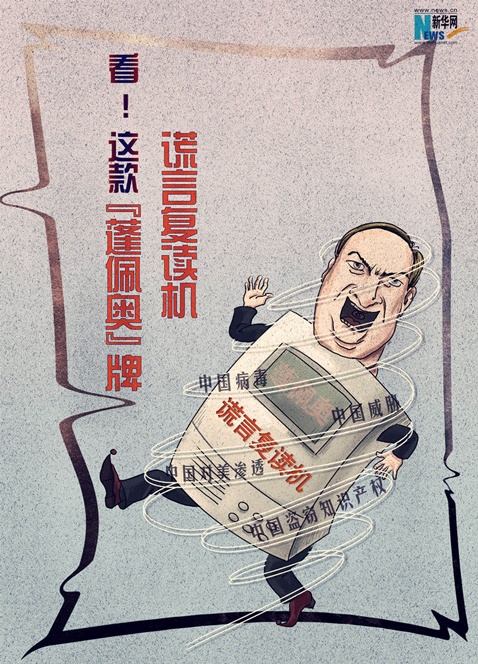

жң¬ж–ҮжҸ’еӣҫ

д»Һж— зәҝж”»еҮ»зҡ„зӣ®ж ҮжқҘжҖқиҖғ пјҢ дјҡеҸ‘зҺ°иҺ·еҸ–ж— зәҝзҪ‘з»ңи®ҝй—®жқғйҷҗд»…жҳҜе…¶зӣ®зҡ„д№ӢдёҖ гҖӮ жҲ‘зҹҘйҒ“зҺ°еңЁзҡ„дјҒдёҡзә§APеҹәжң¬йғҪиҮӘеёҰдәҶй’“йұјзғӯзӮ№йҳІжҠӨеҠҹиғҪ пјҢ йӮЈе‘ҳе·ҘеҲ°е…¬е…ұеңәжүҖдҪҝз”ЁжҖҺд№ҲйҳІй’“йұјзғӯзӮ№е‘ў гҖӮ 移еҠЁеҢ–еҠһе…¬жҳҜдёҚеҸҜйҖҶзҡ„жөӘжҪ® пјҢ жҲ‘们е°ұеҫ—еҒҮи®ҫе‘ҳе·ҘдёҖе®ҡдјҡеңЁй’“йұјзғӯзӮ№зҺҜеўғдёӢеҠһе…¬ пјҢ еҹәдәҺиҝҷж ·зҡ„еҒҮи®ҫжҸҗеҮәзҡ„йҳІжҠӨзӯ–з•ҘжүҚиғҪжүӣеҫ—дҪҸзңҹе®һж”»еҮ» гҖӮ

еҜ№дәҺеҸҰеӨ–дёҖдёӘзӣ®зҡ„вҖңз ҙеқҸж— зәҝеҹәзЎҖи®ҫж–ҪвҖқеҸҜд»ҘжғіиұЎиҝҷж ·дёҖдёӘеңәжҷҜпјҡз”ұдәҺ移еҠЁеҢ–еҠһе…¬зҡ„жҷ®еҸҠ пјҢ еӨ§е®¶йғҪд№ жғҜдҪҝ用笔记жң¬и®ҫеӨҮжқҘе№Іжҙ» пјҢ еҒҮи®ҫеңЁе…ій”®ж—¶жңҹж”»еҮ»иҖ…еңЁзӣ®ж Үеӣўйҳҹе·ҘдҪҚеҒ·еҒ·ж”ҫзҪ®дёҖдёӘж— е·®еҲ«е…Ёйҳ»ж–ӯзҡ„зӣ’еӯҗиҝӣиЎҢWi-Fi Deauthж”»еҮ» пјҢ и®©еҸ—е®іиҖ…зҡ„иҝҗиҗҘиғҪеҠӣеңЁзҹӯж—¶й—ҙеҶ…жһҒе…·йҷҚдҪҺ гҖӮ йӮЈд№ҲжҳҜеҗҰиғҪз»“еҗҲAPж—Ҙеҝ—е»әз«ӢдёҖеҘ—еҸҠж—¶еҸ‘зҺ°Wi-Fi Deauthж”»еҮ» пјҢ зү©зҗҶе®ҡдҪҚ пјҢ зҺ°еңәжҺ’жҹҘеҸҜз–‘дәәе‘ҳ/и®ҫеӨҮзҡ„жңәеҲ¶пјҹеңЁжһҒз«Ҝжғ…еҶөдёӢ пјҢ иҝҷдәӣ笔记жң¬жҳҜеҗҰеҸҜд»Ҙеҝ«йҖҹйҖҡиҝҮзҪ‘зәҝжҺҘе…ҘзҪ‘з»ңпјҹ

жң¬ж–ҮжҸ’еӣҫ

дјҒдёҡж— зәҝе®үе…ЁдҪ“зі»е»әи®ҫжҳҜдёҖдёӘеҢ…еҗ«жҠҖжңҜдёҺз®ЎзҗҶзҡ„еәһеӨ§иҜқйўҳ пјҢ дёәдәҶдёҚиҝҮдәҺеҒҸзҰ»дё»йўҳиҝҷйҮҢд»…дҪңдёҫдҫӢдёҚеҶҚиҝ‘дёҖжӯҘеұ•ејҖ гҖӮ иҷҪ然иҝҷйғЁеҲҶеҶ…е®№жҳҜд»ҘйҳІе®Ҳж–№и§Ҷи§’еҶҷзҡ„ пјҢ дҪҶдәҶи§ЈеҲ°йҳІе®Ҳж–№зҡ„з—ӣзӮ№дёҺйҡҫзӮ№еҗҺ пјҢ еҸҜд»Ҙдёәж”»еҮ»жөӢиҜ•ж–№еҗ‘жҢҮжҳҺйҒ“и·Ҝ гҖӮ вҖңйҒ“вҖқжё…жҷ°дәҶ пјҢ вҖңеҷЁвҖқе’ҢвҖңжңҜвҖқзҡ„з§ҜзҙҜеҸӘжҳҜж—¶й—ҙй—®йўҳ гҖӮ

3.2 HIDж”»еҮ»

HIDпјҲhuman interface deviceпјүжҢҮй”®зӣҳгҖҒйј ж ҮдёҺжёёжҲҸж ҮжқҶзӯүиҝҷзұ»з”ЁдәҺдёәи®Ўз®—жңәжҸҗдҫӣж•°жҚ®иҫ“е…Ҙзҡ„дәәжңәдәӨдә’и®ҫеӨҮ гҖӮ ж”»еҮ»иҖ…еҸҜд»Ҙе°Ҷзү№ж®Ҡзҡ„USBи®ҫеӨҮжЁЎжӢҹжҲҗдёәй”®зӣҳ пјҢ дёҖж—ҰиҝһжҺҘдёҠи®Ўз®—жңәе°ұжү§иЎҢйў„е®ҡзҡ„жҒ¶ж„Ҹж“ҚдҪң пјҢ иҝҷдҫҝжҳҜHIDж”»еҮ» гҖӮ

жҺЁиҚҗйҳ…иҜ»

- еҜ»зҫҺйЈҹ|еҒҡеҜ№иҝҷ3件дәӢпјҢйқ’жҳҘжңҹзҡ„вҖңеҸӣйҖҶвҖқеҸҜд»Ҙе®үе…ЁиҝҮжёЎпјҢеңЁеӯ©еӯҗз«Ҙе№ҙж—¶жңҹ

- жұҪиҪҰд№Ӣ家|иҫ…еҠ©й©ҫ驶й…ҚзҪ®е’Ңе®үе…Ёй…ҚзҪ®дё°еҜҢпјҒпјҢеҗүеҲ©ICONиҪҰдё»з”ЁиҪҰж„ҹеҸ—еҲҶдә«

- е…ЁеӣҪе…ҡеӘ’дҝЎжҒҜе…¬е…ұе№іеҸ°дёүеӨ§дјҳеҠҝпјҢи®©дјҒдёҡдә«еҸ—жӣҙдјҳиҙЁзҡ„еӨҡдә‘жңҚеҠЎ

- еӨ§ж•°жҚ®&дә‘и®Ўз®—й•ҝйЈһе…¬еҸёдә®зӣё2020дёӯеӣҪеӣҪйҷ…дҝЎжҒҜйҖҡдҝЎеұ•и§Ҳдјҡ

- зһӯжңӣдёңеҚ—|дёӨдҪҚйҮҚиҰҒе®ўдәәжҠөиҫҫдёӯеӣҪиҫ№еўғпјҒзҺӢжҜ…дәІиҮӘиөҙзәҰпјҢдҝЎжҒҜйҮҸе·ЁеӨ§пјҢзү№ж®Ҡж—¶еҲ»

- йЈҹзү©|еӨҡ家зҹҘеҗҚи¶…еёӮиў«жӣқе…үпјҒйЈҹе“Ғе®үе…Ёе°ҸиҙҙеЈ«иҜ·жҹҘ收пјҒйЈҹе“ҒдёҚеҗҲж ј

- е°ҸйЈһдәә|йҳҝиЎ°пјҡзҲ¶жҜҚдёҚеңЁе®¶жүҚжҳҜеӯ©еӯҗжңҖејҖеҝғзҡ„ж—¶еҖҷпјҹдҪҶе®үе…Ёйўҳзӣ®йҡҸд№ӢжҡҙйңІ

- иҪҰйҖҸзӨҫ|й•ҝе®ү马иҮӘиҫҫжӢҝеҮәдәҶжӣҙдјҳзҡ„е®үе…ЁпјҢдә®зӣё2020е®үиЎҢдёӯеӣҪе®Ғжіўз«ҷ

- ж–°еҚҺзҪ‘|еҚ—ж°ҙеҢ—и°ғпјҡ科жҠҖдҝқй©ҫвҖңеҚ—ж°ҙвҖқе®үе…ЁеҢ—жөҒ

- 第дёҖиҙўз»Ҹ|дёӯеӣҪдҝЎзҷ»пјҡдҝЎжүҳиЎҢдёҡж ҮеҮҶеҢ–зӣ‘з®Ўж•°жҚ®дҝЎжҒҜе®ҢжҲҗйҰ–ж¬Ўе…ЁйҮҸйҮҮйӣҶ