дҝЎжҒҜж–°е®үе…Ёзәўи“қеҜ№жҠ—дёӯзҡ„иҝ‘жәҗжё—йҖҸ( дә” )

еҜ№дәҺжӣҙе№ҝжіӣзҡ„дҝЎжҒҜе®үе…Ёз ”з©¶дәәе‘ҳ пјҢ иҝ‘жәҗжё—йҖҸд№ҹе°ҶжҳҜж— зәҝйҖҡдҝЎе®үе…ЁгҖҒзү©иҒ”зҪ‘е®үе…ЁгҖҒзү©зҗҶе®үе…ЁгҖҒзӨҫдјҡе·ҘзЁӢеӯҰзӯүе®үе…ЁйўҶеҹҹе°Ҷж”»йҳІзҗҶи®әиҝӣиЎҢиҗҪең°е®һи·өзҡ„жңҖдҪіеңәжҷҜ гҖӮ

еҗҺи®°

еүҚдёҚд№… пјҢ 笔иҖ…д»Һд№ӢеүҚд»Ҙе®үе…Ёз ”з©¶дёәдё»зҡ„е·ҘдҪң пјҢ иҪ¬еҗ‘еҠ е…ҘеҲ°и…ҫи®ҜдјҒдёҡITВ·е®үе…ЁиҝҗиҗҘдёӯеҝғиҝҷдёӘжӣҙиҙҙиҝ‘дёҡеҠЎзҡ„е®үе…Ёеӣўйҳҹ пјҢ е…¶дёӯзҡ„дё»иҰҒеҠЁжңәд№ӢдёҖдҫҝжҳҜеёҢжңӣиҮӘе·ұеңЁж— зәҝе®үе…ЁгҖҒзү©иҒ”зҪ‘е®үе…ЁдёҠз§ҜзҙҜзҡ„ж”»йҳІзҗҶеҝөеҸҜд»ҘжңүжңәдјҡеңЁTOP规模зҡ„дә’иҒ”зҪ‘еҠһе…¬еңәжҷҜдёӯиҝӣиЎҢиҗҪең° гҖӮ

и…ҫи®ҜдјҒдёҡITйғЁиӮ©иҙҹзқҖдёәи…ҫи®ҜеҶ…йғЁжүҖжңүе‘ҳе·ҘжҸҗдҫӣе®үе…ЁгҖҒзЁіе®ҡгҖҒй«ҳж•Ҳзҡ„еҠһе…¬еҹәзЎҖи®ҫж–Ҫзҡ„дҪҝе‘Ҫ пјҢ е®үе…ЁиҝҗиҗҘдёӯеҝғдҪңдёәе…¶дёӯзҡ„е®үе…Ёдҝқйҡңеӣўйҳҹ пјҢ д№ҹеёҢжңӣиғҪеңЁеҚіе°ҶжқҘдёҙзҡ„дёҮзү©дә’иҒ”гҖҒжҷәиғҪеҠһе…¬зҡ„жөӘжҪ®дёӯ пјҢ дҝқжҠӨе‘ҳе·Ҙе’ҢеҠһе…¬еҹәзЎҖи®ҫж–Ҫе…ҚеҸ—жқҘиҮӘеҗ„з§ҚеңәжҷҜзҡ„е®үе…ЁеЁҒиғҒ пјҢ еҠ©еҠӣеҠһе…¬е®үе…ЁиғҪеҠӣзҡ„жҢҒз»ӯжҸҗеҚҮ гҖӮ

д»Һ笔иҖ…дёӘдәәи§ӮзӮ№жқҘзңӢ пјҢ еҗ„зұ»ж— зәҝзҪ‘з»ңеӣ е…¶жң¬иә«зҡ„移еҠЁжҖ§е’ҢзҒөжҙ»жҖ§ пјҢ ж— зәҝиҰҶзӣ–еҢәеҹҹеҶ…зҡ„д»»дҪ•з”ЁжҲ·йғҪжңүеҸҜиғҪжҺҘе…ҘжҲ–зӣ‘еҗ¬ж•°жҚ® пјҢ еҹәдәҺж— зәҝеұӮйқўзҡ„иә«д»Ҫи®ӨиҜҒжңҖз»ҲйғҪжңүеҸҜиғҪиў«з»•иҝҮ гҖӮ ж— зәҝйҖҡдҝЎжҠҖжңҜеңЁдјҒдёҡдёӯзҡ„жөҒиЎҢе°ҶдёҚеҸҜйҒҝе…Қең°з“Ұи§Јдј з»ҹеҹәдәҺзҪ‘з»ңиҫ№з•Ңзҡ„жҺҲдҝЎзӯ–з•Ҙ пјҢ д»Ҙиҝ‘жәҗжё—йҖҸеңәжҷҜеҸҜиғҪж¶үеҸҠзҡ„з§Қз§Қж”»еҮ»йҖ”еҫ„дёәдҫӢ пјҢ еҸҜд»ҘеҸ‘зҺ°пјҡиҰҒжғіжӣҙеҘҪең°еә”еҜ№жқҘиҮӘе…Ёж–№дҪҚзҡ„е®үе…ЁеЁҒиғҒ пјҢ йңҖиҰҒеҒҡеҲ°вҖңзЎ®и®Өз”ЁжҲ·иә«д»ҪдҝЎжҒҜвҖқгҖҒвҖңжҺ§еҲ¶з”ЁжҲ·зҡ„зҪ‘з»ңи®ҝй—®жқғйҷҗвҖқгҖҒвҖңзЎ®и®Өи®ҫеӨҮжҳҜеҗҰз»ҸиҝҮеҗҲзҗҶзҡ„е®үе…Ёй…ҚзҪ®вҖқгҖҒвҖңзЎ®и®ӨжӯЈеңЁиҝҗиЎҢзҡ„еә”з”ЁиҪҜ件жҳҜеҗҰе®үе…ЁвҖқгҖҒвҖңеҜ№йҖҡдҝЎй“ҫи·ҜиҝӣиЎҢеҠ еҜҶвҖқзӯүдёҖзі»еҲ—жҺӘж–Ҫ гҖӮ

еҗ¬дёҠеҺ»еҫҲзҶҹжӮү пјҢ жІЎй”ҷиҝҷе…¶е®һе°ұжҳҜйӣ¶дҝЎд»»е®үе…ЁдҪ“зі»зҡ„зҗҶеҝө гҖӮ еҪ“жҲ‘еҲқжқҘ пјҢ еӨҙеҮ 件让жҲ‘ж„ҹеҲ°жғҠ讶зҡ„дәӢе°ұжҳҜйӣ¶дҝЎд»»еңЁи…ҫи®ҜеҶ…йғЁе·Із»ҸеӨ„дәҺиҗҪең°е®һи·өзҡ„йҳ¶ж®ө гҖӮ жңүжңәдјҡеңЁд№ӢеҗҺзҡ„ж–Үз« е’ҢеӨ§е®¶иҒҠиҒҠ пјҢ еҰӮдҪ•з”Ёйӣ¶дҝЎд»»е®үе…Ёзҡ„жҖқи·ҜеҺ»и§ЈеҶідјҒдёҡж— зәҝе®үе…ЁдёӯвҖңй’“йұјзғӯзӮ№вҖқгҖҒвҖңз§Ғе»әзғӯзӮ№вҖқзӯүе®үе…ЁйЎҪз–ҫ гҖӮ

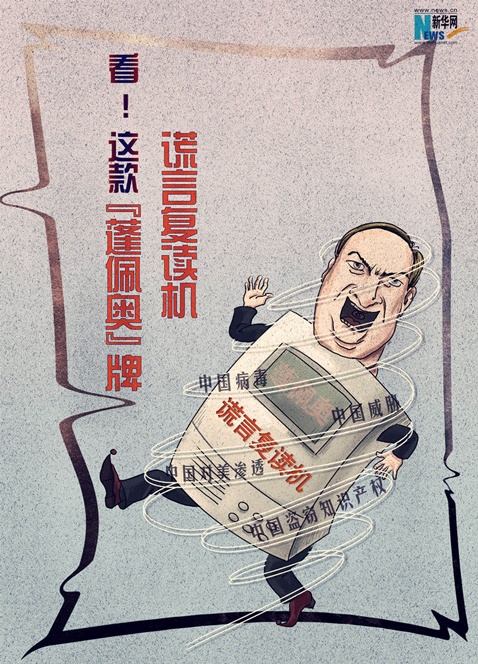

жң¬ж–ҮжҸ’еӣҫ

гҖҗдҝЎжҒҜж–°е®үе…Ёзәўи“қеҜ№жҠ—дёӯзҡ„иҝ‘жәҗжё—йҖҸгҖ‘

жҺЁиҚҗйҳ…иҜ»

- еҜ»зҫҺйЈҹ|еҒҡеҜ№иҝҷ3件дәӢпјҢйқ’жҳҘжңҹзҡ„вҖңеҸӣйҖҶвҖқеҸҜд»Ҙе®үе…ЁиҝҮжёЎпјҢеңЁеӯ©еӯҗз«Ҙе№ҙж—¶жңҹ

- жұҪиҪҰд№Ӣ家|иҫ…еҠ©й©ҫ驶й…ҚзҪ®е’Ңе®үе…Ёй…ҚзҪ®дё°еҜҢпјҒпјҢеҗүеҲ©ICONиҪҰдё»з”ЁиҪҰж„ҹеҸ—еҲҶдә«

- е…ЁеӣҪе…ҡеӘ’дҝЎжҒҜе…¬е…ұе№іеҸ°дёүеӨ§дјҳеҠҝпјҢи®©дјҒдёҡдә«еҸ—жӣҙдјҳиҙЁзҡ„еӨҡдә‘жңҚеҠЎ

- еӨ§ж•°жҚ®&дә‘и®Ўз®—й•ҝйЈһе…¬еҸёдә®зӣё2020дёӯеӣҪеӣҪйҷ…дҝЎжҒҜйҖҡдҝЎеұ•и§Ҳдјҡ

- зһӯжңӣдёңеҚ—|дёӨдҪҚйҮҚиҰҒе®ўдәәжҠөиҫҫдёӯеӣҪиҫ№еўғпјҒзҺӢжҜ…дәІиҮӘиөҙзәҰпјҢдҝЎжҒҜйҮҸе·ЁеӨ§пјҢзү№ж®Ҡж—¶еҲ»

- йЈҹзү©|еӨҡ家зҹҘеҗҚи¶…еёӮиў«жӣқе…үпјҒйЈҹе“Ғе®үе…Ёе°ҸиҙҙеЈ«иҜ·жҹҘ收пјҒйЈҹе“ҒдёҚеҗҲж ј

- е°ҸйЈһдәә|йҳҝиЎ°пјҡзҲ¶жҜҚдёҚеңЁе®¶жүҚжҳҜеӯ©еӯҗжңҖејҖеҝғзҡ„ж—¶еҖҷпјҹдҪҶе®үе…Ёйўҳзӣ®йҡҸд№ӢжҡҙйңІ

- иҪҰйҖҸзӨҫ|й•ҝе®ү马иҮӘиҫҫжӢҝеҮәдәҶжӣҙдјҳзҡ„е®үе…ЁпјҢдә®зӣё2020е®үиЎҢдёӯеӣҪе®Ғжіўз«ҷ

- ж–°еҚҺзҪ‘|еҚ—ж°ҙеҢ—и°ғпјҡ科жҠҖдҝқй©ҫвҖңеҚ—ж°ҙвҖқе®үе…ЁеҢ—жөҒ

- 第дёҖиҙўз»Ҹ|дёӯеӣҪдҝЎзҷ»пјҡдҝЎжүҳиЎҢдёҡж ҮеҮҶеҢ–зӣ‘з®Ўж•°жҚ®дҝЎжҒҜе®ҢжҲҗйҰ–ж¬Ўе…ЁйҮҸйҮҮйӣҶ